Was ist Hacken?

Hacking ist ein Vorgang, bei dem in ein bestimmtes System mit Methoden eingebrochen wird, die von der Person, die dieses System entwickelt hat, nicht vorgesehen waren. Unter dem Begriff „System“ verstehe ich jede Website, Datenbank, jedes Computernetzwerk – alles mit einer strengen Struktur und spezifischen Schutzmechanismen. Hacker versuchen, Zugang zu diesem Netzwerk oder dieser Datenbank zu erhalten – um an wertvolle Informationen zu gelangen, für Sabotagezwecke oder einfach nur zum Spaß.

Manchmal stellen große Unternehmen speziell ausgebildete Personen ein, die dafür bezahlt werden, mögliche Sicherheitsverletzungen eines Systems zu finden. Wenn sie dann versuchen, sich in das Computernetzwerk zu hacken, werden sie herausfinden, welche Elemente für potenzielle Angriffe anfällig sind. Manchmal tun Hacker dies ohne ein Angebot – sie melden dem Unternehmen die von ihnen gefundenen Sicherheitslücken. Dann wird ihnen mit einer 50/50-Chance eine bestimmte Geldsumme zugesprochen oder sie werden dem FBI wegen eines Cyberangriffs gemeldet.

Wie wird gehackt?

Hacking ist ohne spezielle Tools kaum möglich. Es ist möglich, in etwas schlecht Geschütztes einzudringen, besonders wenn Sie eine leistungsstarke PC-Konfiguration haben. Selbst die einfachste Hacking-Methode – Brute Force – erfordert eine leistungsstarke GPU, wenn Sie diese Operation schnell genug durchführen möchten. Zum Beispiel dauert der Brute-Force-Vorgang etwa 4 Stunden mit einer GTX 1080-GPU und etwa eine halbe Stunde mit RTX 2080.

Hardware-Einrichtungen sind keine Sache, die Hacker brauchen. Die meisten Hacking-Fälle werden mit Softwareprogrammen durchgeführt, die darauf ausgelegt sind, in das System einer anderen Person einzudringen, oder die über die Funktionalität verfügen, die es dem Hacker ermöglicht, bestimmte Aufgaben auszuführen. Verschiedene Netzwerkanwendungen ermöglichen es Benutzern, alle geöffneten Ports des jeweiligen Netzwerks zu überprüfen, oder Tools für FTP/SFTP-Verbindungen sind perfekte Beispiele für die letzte Kategorie. Ursprünglich wurden diese Tools für menschliche Aktionen entwickelt, aber Hacker entdeckten, dass sie für ihre bösen Aufgaben hilfreich sind.

Read also: The Hunter Becomes the Hunted: North Korean Hacker Infected by LummaC2, Exposing Bybit Heist Secrets

Was suchen Hacker?

Erfahrene Netzwerkingenieure wissen, welche Ports in einem Netzwerk anfällig sind. Daher schließen sie diese Lücken normalerweise auf der Stufe des Netzwerkaufbaus. Die Dinge können jedoch anders sein, wenn das Netzwerk von einem Laien entworfen wird. Wenn ein so sensibles Ding von einer Person eingerichtet wird, die das Handbuch für jeden Schritt überprüft, ist es ziemlich einfach, viele Schwachstellen zu erkennen.

Was können Hacker über die geöffneten und anfälligen Ports tun? Der Zugriff auf das gesamte Netzwerk oder einen Server mit diesem geöffneten Port ist mühelos. Hacker scannen das Internet nach möglicherweise offen gelassenen Ports und starten dann die Brute-Force-Methode, indem sie versuchen, sich als Administratoren in das Netzwerk einzuloggen. Im Erfolgsfall kann man sich ziemlich leicht vorstellen, was sie tun können - von der Infektion des Netzwerks mit Ransomware bis zur Zerstörung des Netzwerks und dem Löschen aller Dateien auf dem Server.

Einige Hacker zielen nicht auf das Einschleusen von Malware oder Vandalismus ab. Stattdessen zielen diese Gauner auf die sensiblen Daten ab, die auf dem Server gespeichert sind – für den persönlichen Gebrauch oder Verkauf. Diese Kategorie von Hackern wählt normalerweise Server als ihre primären Ziele, da sie sehr unterschiedliche Informationen finden können. Nach dem erfolgreichen Hacking versucht ein Cyber-Einbrecher, die Daten im Darknet zu verkaufen. Manchmal werden Angriffe, die auf wertvolle Daten abzielen, durch eine Malware-Injektion ergänzt – gegen eine zusätzliche Lösegeldzahlung.

Was ist ihre Motivation?

Die Hauptmotivation eines jeden Hackers ist Geld und manchmal Ruhm. Aber natürlich ist es eine ziemlich dumme Idee, den Server eines bestimmten Unternehmens zu hacken, nur um berühmt zu werden (und von der Cyberpolizei gefangen genommen zu werden). Aus diesem Grund zielen die meisten Hacker auf das Wertvollste ab – Informationen. Nach dem erfolgreichen Angriff erhalten sie möglicherweise eine Menge Geld als Lösegeld, um die Veröffentlichung der gestohlenen Daten oder den Verkauf dieser Informationen im Darknet zu vermeiden.

Wie am Anfang dieses Beitrags erwähnt, stellen Unternehmen manchmal Hacker für das Testen von Sicherheitssystemen ein. In diesen Fällen werden sie von den Unternehmen wie normale Arbeitnehmer bezahlt. Sie können jedes Werkzeug verwenden, das sie wollen - im wirklichen Leben. Niemand kann Hacker daran hindern, etwas Praktisches und Brutales zu verwenden. Solche Tests sind jedoch ziemlich effizient, insbesondere wenn die beauftragten Hacker über umfangreiches praktisches Wissen verfügen.

Schließlich handeln manche Hacker im Interesse anderer. Beispielsweise können sie nach privaten Daten jagen oder die Arbeit einiger Regierungssysteme aufblähen. Die Hacker selbst wählen niemals solche Ziele aus - die Folgen sind zu gefährlich, und der Verkauf der durchgesickerten Informationen kann das Interesse der Exekutivbehörden wecken. Das Einbeziehen des Wahlergebnisses beispielsweise bringt dem Stand-Alone-Hacker keine Geldzinsen ein – bezahlt ihn niemand dafür, erhält er zwar keinen Gewinn, aber massive Aufmerksamkeit beispielsweise vom FBI.

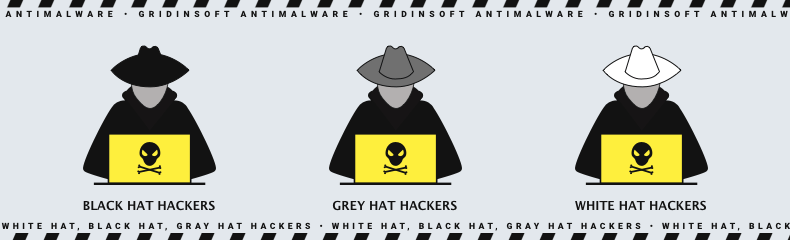

Was ist Black Hat Hacker?

Black Hats sind Hacker, die böswillig Computernetzwerke hacken. Sie können auch Malware verwenden, die Passwörter stiehlt, Dateien zerstört, Kreditkartenpasswörter stiehlt usw. Diese Cyberkriminellen machen alles in ihrer Bosheit: Rache, finanziellen Gewinn und anderes Chaos wie alle Hacker. Ihr Ziel sind Menschen, mit denen sie nicht einverstanden sind. Was ist also die Black-Hat-Hacker-Definition?

Wie funktioniert es?

Black-Hat-Hacker arbeiten als Organisation sowohl mit Lieferanten als auch mit Partnern zusammen, die Malware produzieren, und liefern sie an andere solche böswilligen Organisationen für eine noch bessere Malware-Verteilung. Einige Organisationen arbeiten remote, rufen Benutzer an und präsentieren sich als bekannte Unternehmen. Werben Sie dann für ein Produkt - ein Programm, das Sie installieren möchten, und erhalten Sie so Fernzugriff auf den Computer des Benutzers. Und es gibt eine kleine Sache; Sie nehmen alles, was sie brauchen, vom PC: sammeln Daten, stehlen Passwörter und Bankkonten, führen Angriffe von ihm aus und vieles mehr. Manchmal kommt es vor, dass sie auch einen Betrag für alles abheben.

🏆 Top 10 Tipps zum Schutz Ihrer persönlichen Daten: Empfehlungen, Tipps, wichtige Fakten.

Es gibt auch automatisierte Hacks. Beispielsweise werden Bots erstellt, die darauf abzielen, ungeschützte Computer aufgrund von Phishing-Angriffen, Links zu bösartigen Websites und alle Arten von Malware zu finden. Die Verfolgung von Black-Hat-Hackern ist nicht einfach, da diese Hacker nur sehr wenige Beweise hinterlassen. Manchmal schaffen es Strafverfolgungsbehörden, ihre Website in einem Land zu schließen, aber sie setzen ihre Aktivitäten in einem anderen fort.

White-Hat-Hacker-Definition

Sie werden "gute Hacker" oder "ethische Hacker" genannt. Diese Art von Hackern ist das genaue Gegenteil von Black-Hat-Hackern, da sie bei der Verwendung eines Computernetzwerks oder -systems Ratschläge zur Behebung von Sicherheitsfehlern und -mängeln geben.

Wie White-Hat-Hacker arbeiten?

Die Hacking-Methoden bei White Hats und Black Hats sind die gleichen. Aber was sie tun, ist, dass sie die Erlaubnis des Gerätebesitzers zur Verwendung einholen. Das alles macht ihre Handlungen legitim. Sie nutzen keine Schwachstellen aus; Sie stehen den Benutzern als Netzbetreiber zur Seite und helfen ihnen, das Problem zu lösen, bevor andere Betreiber davon erfahren. Die Methoden und Taktiken von White Hat sind wie folgt:

- Social Engineering. Seine Täuschung und Manipulation konzentrieren sich auf den Menschen. Diese Taktik bringt Benutzer dazu, ihre Kontopasswörter zu teilen; Bankkonten geben ihre vertraulichen Daten weiter.

- Penetrationstest. Diese Methode ermöglicht es Ihnen, Schwachstellen und Schwachstellen im Sicherheitssystem durch Tests zu finden und es dem Hacker so zu ermöglichen, diese nach Belieben zu beheben.

- Aufklärung und Recherche. Diese Methode hilft einem Hacker, Schwachstellen oder Schwachstellen im Physischen zu finden, sei es in IT-Unternehmen. Bei dieser Methode wird nicht in das System eingebrochen oder eingebrochen. Im Gegenteil, es erlaubt Ihnen, das Sicherheitssystem zu umgehen, um zu bekommen, was Sie wollen.

- Programmierung. Die White Hats von Hackern ködern Cyberkriminelle, um Informationen über sie zu erhalten oder sie abzulenken.

- Einsatz verschiedener digitaler und physischer Tools. In diesem Fall werden Hacker mit Hardware ausgestattet, die ihnen hilft, Malware und Bots zu installieren, die ihnen Zugriff auf Server oder Netzwerke verschaffen.

Hacker trainieren fleißig, um alle oben genannten Methoden anzuwenden, und werden für ihre Fähigkeiten und ihr Wissen belohnt. All ihre Hacking-Arbeit wird belohnt. Es ist ein Spiel mit zwei Seiten, von denen eine verliert, die andere gewinnt, was die Spieler motiviert.

Read also: Cryptomixer's €1.3 Billion Laundromat Just Got Washed Out (With Cinematic Flair)

Was ist ein Grey Hat Hacker?

Der graue Hut befindet sich irgendwo zwischen dem weißen und dem schwarzen Hut. Seine Cracking-Methoden sind eine Mischung aus White-Hat- und Black-Hat-Methoden. Wie machen Sie das? Sie suchen nach Schwachstellen, finden und benachrichtigen dann den Besitzer und erheben oft eine Gebühr. Es dient der Beseitigung des Problems. Ihr anfängliches Eindringen in die Server und Netzwerke erfolgt ohne Wissen des Eigentümers, daher ist es nicht streng legal. Aber Grey Hats-Hacker glauben, dass sie diesen Benutzern helfen. Warum brauchen sie es, fragst du? Manchmal, um bekannt zu werden und zur Cybersicherheit beizutragen, manchmal zu ihrem Nutzen.

Wie funktioniert Grey Hat Hacker?

Stellen wir uns vor, dass der Hacker in den Computer des Benutzers eingedrungen ist. Der nächste Schritt wird sein, den Systemadministrator zu bitten, einen seiner Freunde einzustellen, um das Problem zu lösen. All dies geschieht natürlich gegen Bezahlung. Die Staatsanwaltschaft hat diese Arbeitsmethode jedoch etwas gedämpft.

Wie kann man sich heutzutage vor Hackern schützen?

Möglichkeiten, wie Sie sich vor verschiedenen Arten von Hackern schützen können:

- Verwenden Sie einzigartige, komplexe Passwörter. Sichere Passwörter sind eine der wichtigsten Möglichkeiten, sich vor Cyberkriminellen zu schützen. Geben Sie ein Passwort ein, das Großbuchstaben und Symbole enthält. Aufgrund der Komplexität der Passwortkombination wird es schwierig, sich bei Ihrem Konto anzumelden. Bitte teilen Sie Ihre Passwörter niemandem mit, schreiben Sie sie nicht sichtbar auf und machen Sie sie nicht kitschig.

- Klicken Sie niemals auf Links, die in unerwünschten E-Mails gesendet werden. Drücken Sie nicht auf alles, was Sie sehen. Es können bösartige Links sein, die Malware enthalten, die Ihren PC infiltrieren und Ihren PC beschädigen kann. Deshalb sollten Sie auf alle Anzeichen achten, die darauf hinweisen können, dass Ihr Computer infiziert ist.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung. Stellen Sie sich eine Zwei-Faktor-Authentifizierung ein, die zusätzliche Sicherheit auf Ihrem PC und in Ihrem Netzwerk schafft. Wenn Sie sich bei Ihrem Konto anmelden, werden Sie von der Zwei-Faktor-Authentifizierung aufgefordert, die Transaktion mit einem Code zu bestätigen, der an Ihre Handynummer gesendet wird, oder Sie werden nach einer Ersatz-E-Mail-Adresse gefragt. All dies verringert das Risiko eines Einbruchs.

- Seien Sie vorsichtig, wenn Sie öffentliche Wi-Fi-Netzwerke verwenden. Diese Netzwerke sind möglicherweise ungeschützt und Sie erhalten möglicherweise Warnungen, wenn Sie versuchen, eine Verbindung zu öffentliches Wi-Fi-Netzwerk, dass dieses Netzwerk ungeschützt ist. Erwägen Sie, keine Verbindung herzustellen. Wenn Sie dies tun, verwenden Sie ein VPN. Sehen Sie sich einen interessanten Leitfaden zum Thema "How to secure your Wi-Fi network?"

- Deaktivieren Sie die Option zum automatischen Ausfüllen. Ob es praktisch ist - ja, aber auch gefährlich, da der Hacker diese Funktion auch beim Eindringen in Ihren PC verwendet.

- Wählen Sie Apps mit Bedacht aus. Installieren Sie Ihre Apps von vertrauenswürdigen Quellen. Aktualisieren Sie Ihre Apps rechtzeitig, löschen Sie alte Apps und vergessen Sie auch nicht die Antivirensoftware.

- Verfolgen oder löschen. Installieren Sie ein Tracking-Programm auf Ihrem Telefon. Wenn es dann verloren geht, wissen Sie, wo es ist. Sie können auch eine begrenzte Anzahl möglicher Anmeldeversuche festlegen.

- Installieren Sie vertrauenswürdige Cybersicherheitssoftware auf all Ihren Geräten. Antivirensoftware blockiert Viren und Malware und Ihre Daten und die Ihrer Familie Seien Sie mit einer guten Antivirensoftware auf der sicheren Seite.