Was ist Zero Trust?

Zero-Trust ist die Sicherheitsprogrammrichtlinie, die die Vertrauenswürdigkeit bestimmter Apps regelt. Wie der Name schon sagt, geht Zero-Trust davon aus, dass überhaupt keinem Programm vertraut wird. Eine solche Maßnahme ist hart, aber äußerst effektiv, wenn es darum geht, das Einschleusen von Malware zu verhindern. In diesem Modus betrachtet ein Anti-Malware-Programm jede Anwendung, die im System ausgeführt wird, als potenziell gefährlich und überprüft die ausgeführten Befehle/zugegriffenen DLLs und Ordner.

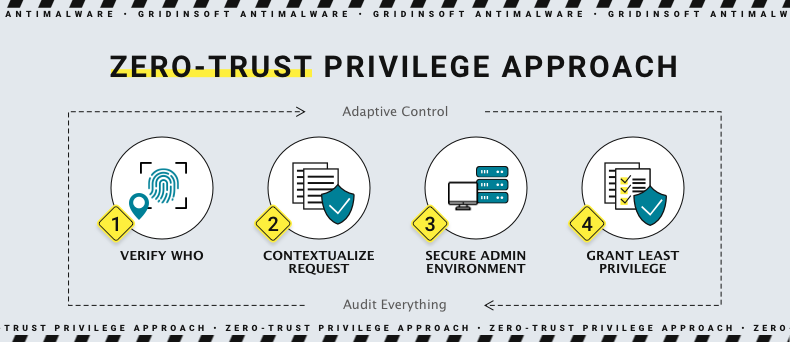

Indem die Aktivität aller Anwendungen überprüft wird, kann das Sicherheitstool (es könnte die EDR-Lösung als auch das reguläre Antivirus sein) die zweifelhaften Dinge leicht herausfiltern. Dann erhält der Sicherheitsspezialist, der das Schutzsystem verwaltet, den Bericht mit all diesen Fällen und wählt aus, welche Maßnahmen er anwenden möchte.

Was ist die Notwendigkeit einer Zero-Trust-Richtlinie?

Früher, zu Beginn der Verbreitung von Anti-Malware-Software, haben alle Programme dieser Art die Apps von Drittanbietern in vertrauenswürdig und nicht vertrauenswürdig eingeteilt. Die dritte Kategorie – System-Apps – wurde später ebenfalls mit vertrauenswürdig gruppiert. Die Apps aus der vertrauenswürdigen Liste konnten also tun, was sie wollten – Antivirenprogramme ignorierten ihre Aktivitäten. Diejenigen, die als nicht vertrauenswürdig galten, wurden sorgfältig geprüft. Diese Klassifizierung war großartig, wenn wir uns nicht daran erinnern, dass es ziemlich einfach war, die „Vertrauenswürdigkeit“ zu erreichen. Daher wurden nur einige dubiose Apps von Websites, die Software verbreiten, handgemachte Java-Applets und Skripte als unsicher eingestuft.

Das Gesamtmodell scheint ziemlich gut zu sein, da es immer noch manuelle Steuerung, die Möglichkeit der Bearbeitung und andere Dinge hat, die Flexibilität bieten. Sofern wir uns nicht an die Schwachstellen erinnern, können letztere in allen Arten von Apps auftauchen - und solche, die als sicher gelten, sind kein Ausschluss. Sicherheitslücken können es Hackern ermöglichen, beliebigen Code auszuführen, Berechtigungen zu eskalieren, Systemeinstellungen zu ändern und alle anderen bösen Dinge zu tun. Eine solche Situation bringt die Effizienz des geteilten Vertrauenssystems auf den Punkt.

Anfangs wurde das Problem einfach ignoriert, da Schwachstellenausnutzung nicht so weit verbreitet war. Auf dem breiten Markt gab es keine speziellen Sicherheitslösungen - man konnte sie nur zu einem höheren Preis bestellen. Und darüber machten sich Unternehmen keine Sorgen – die Effizienz von Antivirenprogrammen reichte vorerst aus. Als Cyberkriminelle die Verbreitungswege von klassischem Tricking auf Exploits umstellten, wurden die klassischen Lösungen viel weniger effektiv. Man kann sagen - nutzlos.

Prinzipien des Zero Trust

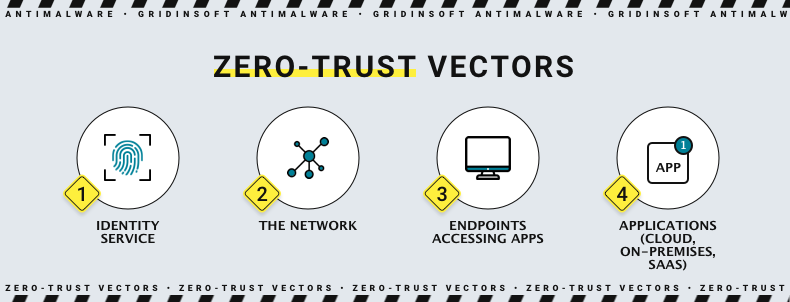

Wir haben die Antivirus-Arbeit mit der Zero-Trust-Richtlinie oben bereits beschrieben. Es ist eine ziemlich primitive Beschreibung, da sie eine viel umfangreichere Liste von Aktionen enthält. Zero Trust wird nicht nur auf die aktuell ausgeführten Anwendungen verteilt, sondern auch auf die Dateien, die auf der Festplatte vorhanden sind, aber im Moment nicht verwendet werden. Um dies zu beherrschen, müssen eine Vielzahl typischer Lösungen und neue Ansätze gleichzeitig angewendet werden.

Prozesse werden obligatorisch mit mehreren Erkennungsmechanismen überprüft. In frühen Varianten wurden sie während der Ausführung überprüft, sodass das Programm im System ausgeführt werden konnte. Ein solcher Ansatz hat seine Vorteile, setzt das System jedoch Risiken aus. Modernere Antivirenprogramme mit einer Zero-Trust-Richtlinie führen jede Anwendung in der Sandbox aus, bevor sie auf einem System ausgeführt werden. Im Fall einer Website oder eines Remote-Servers kann dieser gleichzeitig in der Sandbox und im Browser gestartet werden, um die Verzögerung zu minimieren. Das Gleiche wird mit den eingehenden Verbindungen durchgeführt - selbst wenn sie keine Aktionen ausführen, behält das Programm ein Auge darauf und protokolliert jede Aktion, wenn es aktiv wird.

Tatsächlich sind diese Überprüfungen nichts Neues für Anti-Malware-Software. Alle Anwendungen, die über einen erweiterten Prüfmechanismus verfügen, führen die beschriebenen Vorgänge aus. Aber mit einer Zero-Trust-Richtlinie werden die Sicherheitsvorkehrungen auf alle Apps und Dateien angewendet. Alle diese Kontrollen müssen mit den besten Erkennungssystemen unterstützt werden, um maximale Effizienz zu gewährleisten. Heuristische Engines und Erkennungsmechanismen für neuronale Netzwerke müssen eine hohe Leistung bei moderatem Ressourcenverbrauch aufweisen. Erkennungsdatenbanken müssen entsprechend gepflegt werden – mit stündlichen Updates und kontinuierlicher Überwachung möglicher neuer Bedrohungen.

Da Zero-Trust fast gleichbedeutend mit EDR-Systemen ist, kann die effizienteste Anwendung für diese Richtlinie nur mit den Funktionen einer Endpoint-Lösung erfüllt werden. Letzteres bietet in der Regel die Teilung des geschützten Netzwerks an, um das Gesamtsystem besser kontrollierbar zu machen. In diesem Fall können Sie mit Zero-Trust einige zusätzliche Überprüfungen für die als gefährlicher eingestuften Programme einrichten oder die Liste der angewendeten Überprüfungen ändern.

Zero-Trust in Anti-Malware-Programmen

Die meisten Programme mit einem Beispiel für eine Zero-Trust-Richtlinie sind Endpoint Detection and Response-Lösungen oder EDR. Diese Apps repräsentieren eine neue Sicht der Unternehmens-Cybersicherheit. Während frühere Lösungen jeden PC separat voneinander schützten, bieten EDR-Lösungen den Schutzschild, der das gesamte Netzwerk gleichzeitig abdeckt. Da Cyberkriminelle ziemlich häufig fortschrittliche Bedrohungen einsetzen, erfordert das Scannen nach möglicherweise kompromittierten Apps keine Toleranz.

Antivirenlösungen für den Massenmarkt für Einzelbenutzersysteme wenden selten eine Zero-Trust-Richtlinie an. Das einzige, das auf allen Computern mit Windows 11 vorhanden ist, ist Windows Defender – ein berüchtigtes Sicherheitstool von Microsoft . Es zeigt anständige Ergebnisse beim On-Run-Schutz, hat aber so viele Fehler und Sicherheitsprobleme, dass seine Benutzerfreundlichkeit fraglich ist. Und obwohl es ein vollwertiges Zero Trust betreibt, sind die oben genannten Sicherheitsmechanismen eingeschränkt. Beispielsweise funktioniert das Sandboxing im Netzwerksicherheitsmodus nur mit dem Edge-Browser; Erweiterte Skriptüberwachungsmechanismen sind nur für PowerShell-Skripts verfügbar.

Warum verzögern Anti-Malware-Anbieter die Anwendung dieser Richtlinie?

"Zero Trust" mag wie eine Wunderpille für die Computersicherheit aussehen. Die neue Ideologie, wie die Anti-Malware-Software auf die Programme im System reagiert, kann ihre Effizienz stark steigern, ohne dass der Erkennungsmechanismus verbessert wird. Einige Fallstricke machen es jedoch weniger perspektivisch oder sogar nutzlos.

- Zero Trust beeinträchtigt die PC-Leistung. Dasselbe Tool verbraucht viel mehr RAM und insbesondere CPU, um alle Überprüfungen durchzuführen und die Sandbox auszuführen. Stellen Sie sich vor, Sie haben den On-Run-Schutz aktiviert, aber es erfordert die Durchführung von Operationen, die dreimal mehr Rechenleistung benötigen. Klar, auf den High-End-Systemen werden Sie keine nennenswerten Probleme bekommen, aber Anti-Malware-Produkte sind auf den Massenmarkt ausgerichtet – sonst rechnet es sich nicht. EDRs mit einer Zero-Trust-Richtlinie leiden viel weniger, da die meisten Berechnungen auf dem Domänencontroller durchgeführt werden.

- Einzelne Benutzer werden selten mit fortgeschrittenen Bedrohungen angegriffen. Während Unternehmen ständig dem Risiko ausgesetzt sind, mit der Verwendung komplizierter Malware angegriffen zu werden, tun es Einzelpersonen nicht 't. Die Anzahl der Orte, an denen Zero-Trust für einen einzelnen Benutzer nützlich sein kann, ist gering – verglichen mit den negativen Auswirkungen, die wir im vorherigen Abschnitt erwähnt haben. Um den Angriff mit „klassischer“ Malware zu spiegeln, reicht das reguläre Antivirenprogramm mit Vertrauensliste.

- Komplizierte Nutzung. Bei Zero Trust geht es nicht nur darum, alles zu kontrollieren, was in Ihrem System läuft. Um die höchste Effizienz zu erreichen, muss das Sicherheitstool speziell für das System eingerichtet werden, auf dem es ausgeführt werden soll – sonst handelt es sich nur um Bloatware. Und wie Sie sich denken können, sind manuelle Setups keine Sache, über die sich der Massenmarkt freuen wird. Die App, die Stunden mit Handbüchern und Einstellungen verbringt, ist in Ordnung für Systemadministratoren, die den Schutz im Unternehmen eingerichtet haben, aber nicht so gut, wenn Sie möchten, dass das Programm sofort gut läuft.

Zero Trust ist eine sehr zukunftsträchtige Richtlinie für Anti-Malware-Software. Aufgrund der oben genannten Probleme kann es jedoch kaum auf dem Massenmarkt existieren. Es scheint, als würde es das ergänzende oder sogar obligatorische Element von EDR-Lösungen sein - es zeigt dort höchste Effizienz. Aber wir können uns seine Zukunft als Teil einer regulären Anti-Malware-Lösung kaum vorstellen - zumindest auf dem Massenmarkt.