Was ist Spyware?

Spyware kann kurz als ein Virus beschrieben werden, der alle Ihre Aktionen aufzeichnet, Ihren Standort, Ihre IP-Adresse und verschiedene andere Daten protokolliert. Wie ein echter Spion verlässt sich dieser Virus auf Verstohlenheit – wenn er nicht entdeckt wird, kann er fast alles über Sie spähen. Spyware ist ohne Anti-Malware-Software extrem schwer zu erkennen, da sie tief in Ihrem System wirkt. Darüber hinaus versucht es, den Großteil seiner Aktivitäten zu verbergen, sodass selbst einige der Antivirenprogramme es nicht erkennen können.

Manchmal versteckt sich Spyware innerhalb des legitimen Programms. Diese App kann über offizielle Kanäle vertrieben werden, wie z. B. die Websites von Herausgebern oder den Google Web Store. Natürlich werden alle Spyware-Elemente in diesen Programmen früher oder später aufgedeckt. In einigen Fällen enthalten Programme nicht die eigentliche Spyware, sondern die Funktionalität, die als eine von Spyware angebotene verwendet werden kann. Solche Funktionen werden oft unbeabsichtigt hinzugefügt, und der Entwickler entfernt diese Funktionen normalerweise genau nachdem sie gemeldet wurden. Nichtsdestotrotz gibt es immer noch viele fragwürdige Dienstprogramme, die angeblich Spyware-Elemente enthalten, aber ihre Entwickler stellen sicher, dass sie keine schädlichen Elemente hinzugefügt haben.

Arten von Spyware

Es gibt verschiedene Arten von Spyware. Jeder sammelt bestimmte zusätzliche Informationen:

Keylogger

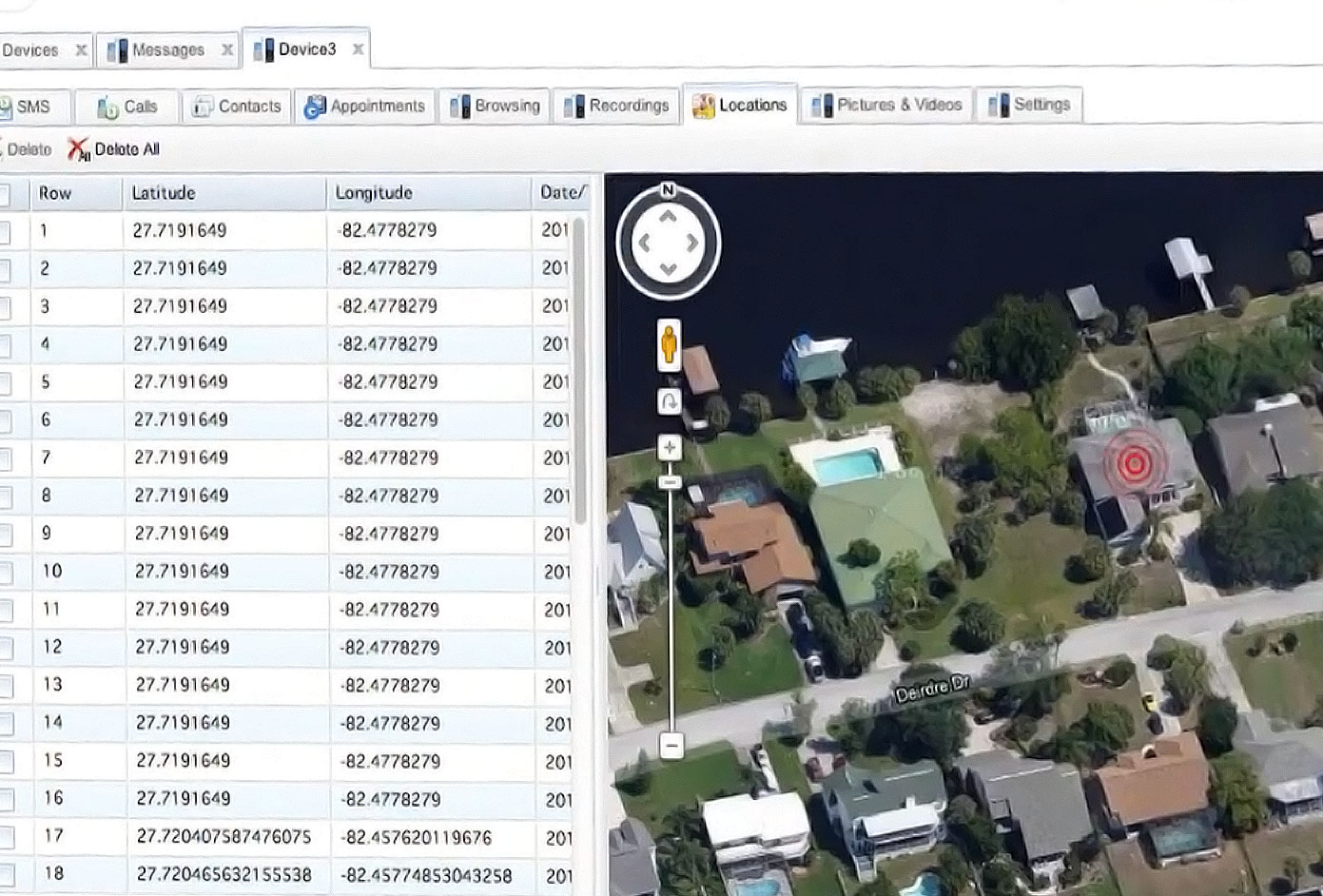

Manchmal auch als Systemüberwachung bezeichnet, zeichnet diese Art von Spyware Ihre Computeraktivitäten auf. Beispielsweise kann es Ihre Tastatureingaben verfolgen, die von Ihnen besuchten Websites, den Suchverlauf und die E-Mail-Korrespondenz. Es macht oft auch Screenshots Ihrer Aktivität. Einige Arten von Keyloggern können auch Informationen von anderen angeschlossenen Computern wie Druckern sammeln.

Passwortdiebe

Diese Art von Spyware sammelt Passwörter von infizierten Computern. Dazu gehören in Webbrowsern gespeicherte Passwörter und Anmeldeinformationen für Ihren PC.

Banking-Trojaner

Banking-Trojaner sind eine Art von Spyware, die Anmeldeinformationen von Banken und anderen Finanzinstituten aufzeichnet, wie z. B. Makler oder digitale Geldbörsen. Trojaner lokalisieren Sicherheitslücken in Browsern und manipulieren Webseiten und Transaktionen, ohne dass der Benutzer oder die Institution davon weiß.

Infostealer

Diese Art von Spyware durchsucht infizierte Computer nach Informationen wie Benutzernamen, Passwörter, Browserverlauf, Protokolldateien, Dokumente und Mediendateien. Die Software überträgt die Daten dann an einen anderen Server oder speichert sie auf Ihrem PC, wo Hacker darauf zugreifen können. Ein Infostealer versucht, Ihre Informationen zu stehlen. Komplexere Malware wie Banking-Trojaner (z. B. TrickBot) und Stalkerware enthalten normalerweise Infostealer-Komponenten.

Browser-Hijacker

Browser-Hijacker entführen buchstäblich Ihren Browser: Sie ermöglichen Hackern, Ihre Browsereinstellungen zu ändern und (betrügerische) Websites zu besuchen, um die Sie sie nicht gebeten haben besuchen. Obwohl diese Art von Malware normalerweise unter Adware fällt, kann sie auch Spyware-Komponenten enthalten. Adware ist lästig und für Ihren PC mehr oder weniger harmlos, aber wenn Browser-Hijacker Spyware haben, können sie Ihre Daten sammeln und an Dritte verkaufen. Böswillige Akteure könnten es sogar zu ihrem Vorteil nutzen. Wenn Sie also vermuten, dass Sie mit Adware infiziert wurden, gehen Sie besser auf Nummer sicher und entfernen Sie sie sofort.

Beispiele für Spyware im Jahr 2026:

| Spy.Win32.Keylogger.dd!n | 667730a5ab33bd7a0a12090eeb4e4760b24ad5927a6e23aaa63ede8ee9d83bb2 |

| Spy.Win32.Keylogger.dd!n | 95e1de9ef5b468d98327e9efa81276670ecc80b6e218e9f7560fb976984c0762 |

| Spy.Win32.Keylogger.dd!n | d7539f60a42993f57856f55da0710d1b4a31bf481a81bd27710f777fd7f67530 |

| Spy.Win64.Vidar.tr | c29e1a848907bb8e00efb784b9a0b24a724d2d4ad9cc1fa70070a9d92f7c2570 |

| Spy.Win32.Vidar.tr | 1b47b08057aed1949adb36520638e1578569fcc360011fd6406809903b0a512c |

| Spy.Win64.Keylogger.sa | d2f1a8cbd4f6e007d3bde6996d15c915be6081e1ab2d5290f5f50c9fe1b9cc27 |

| Spy.Win64.Vidar.tr | 95d63301e807ee2f38661b7f2f5dcbbff5dbb5289bb8d82efb6a5e6124951200 |

| Spy.Win32.Redline.lu!heur | 793c25cdeada24a25a352641089c7e9aa8827159030f8c6f7d254951e1daf159 |

| Spy.Win32.Keylogger.ca | 75e06ac5b7c1adb01ab994633466685e3dcef31d635eba1734fe16c7893ffe12 |

| Spy.U.Vidar.tr | fdf597770b2418fb489f43f92b356cd5d30b0af04323582419538d062acf8567 |

Spyware und Stealer – was ist der Unterschied?

Einige Computerviren werden als Spionagewerkzeuge verwendet. Sie sind sich auf ihrer grundlegenden Ebene sehr ähnlich, haben aber viele signifikante Unterschiede, wenn es um die endgültige Funktionalität geht. Spyware und Stealer sind wie Brüder, da ihr letztes Ziel ein einziger ist – stehlen Sie die wertvollen Informationen und tragen Sie sie zu Cyberkriminellen, die den Virus kontrollieren. Der Unterschied liegt in der Art von Informationen, auf die sich diese Viren orientieren. Spyware zielt in erster Linie auf die allgemeinen Informationen – Ihren Standort, IP-Adresse, Aktivitätsstunden, installierte Programme, Computerkonfigurationen usw. ab. Sie stiehlt diese Informationen unmittelbar nach dem Start und verbindet sich auf den Server, der von seinen Erstellern kontrolliert wird. Um die Verbindung herzustellen, passt Spyware die Netzwerkkonfigurationen an, ändert die entsprechenden Registrierungsschlüssel und modifiziert die Gruppenrichtlinien.

Währenddessen zielen Diebe auf eine bestimmte Art sensibler Daten ab. Es kann nur nach Ihren Passwörtern oder den Netzwerkprotokollen suchen; Es kann versuchen, einige der Dateien abzurufen, die Sie auf Ihrem PC aufbewahren. Der Fokus dieses Virus verringert die Gesamtchancen eines erfolgreichen Angriffs. Manchmal kann ein Virus nicht finden, wo Ihre Passwörter aufbewahrt werden. Manchmal kann es nicht mit den Sicherheitsmechanismen umgehen, die die Anmeldeinformationen schützen. Bei den wertvollen Dokumenten kann der Stealer-Virus beispielsweise verlieren, weil Sie die Datei verschlüsselt haben. Selbst wenn der Dieb die Daten liefert, werden sie gezielt angegriffen. Es gibt keine Garantie, dass Betrüger es lesen können. Vergessen Sie nicht, die Festplattenverschlüsselungsfunktion zu verwenden!

Spyware-Beispiele

Mit der Entwicklung von Cybersicherheitstechnologien sind viele Spyware-Programme verschwunden, während andere, ausgeklügeltere Formen von Spyware entstanden sind. Einige der bekanntesten Beispiele für Spyware sind die folgenden:

- Agent Tesla ist in der Lage, Tastenanschläge zu verfolgen und zu sammeln, Screenshots zu machen und Zugangsdaten zu erhalten, die in verschiedenen Systemanwendungen (z. B. Google Chrome, Mozilla Firefox, Microsoft Outlook, IceDragon, FILEZILLA usw.) verwendet werden.

- AzorUlt - Can steal banking information, including passwords and credit card details as well as cryptocurrency. AzorUlt trojan is typically spread in ransomware campaigns.

- TrickBot - Konzentriert sich auf den Diebstahl von Bankinformationen. TrickBot verbreitet sich normalerweise über böswillige Spam-Kampagnen. Außerdem kann es sich mithilfe des EternalBlue-Exploits verbreiten (MS17-010).

- Gator - Dieses Programm, das normalerweise mit File-Sharing-Software wie Kazaa gebündelt ist, überwacht die Surfgewohnheiten des Opfers und verwendet die Informationen, um ihm gezieltere Werbung anzuzeigen.

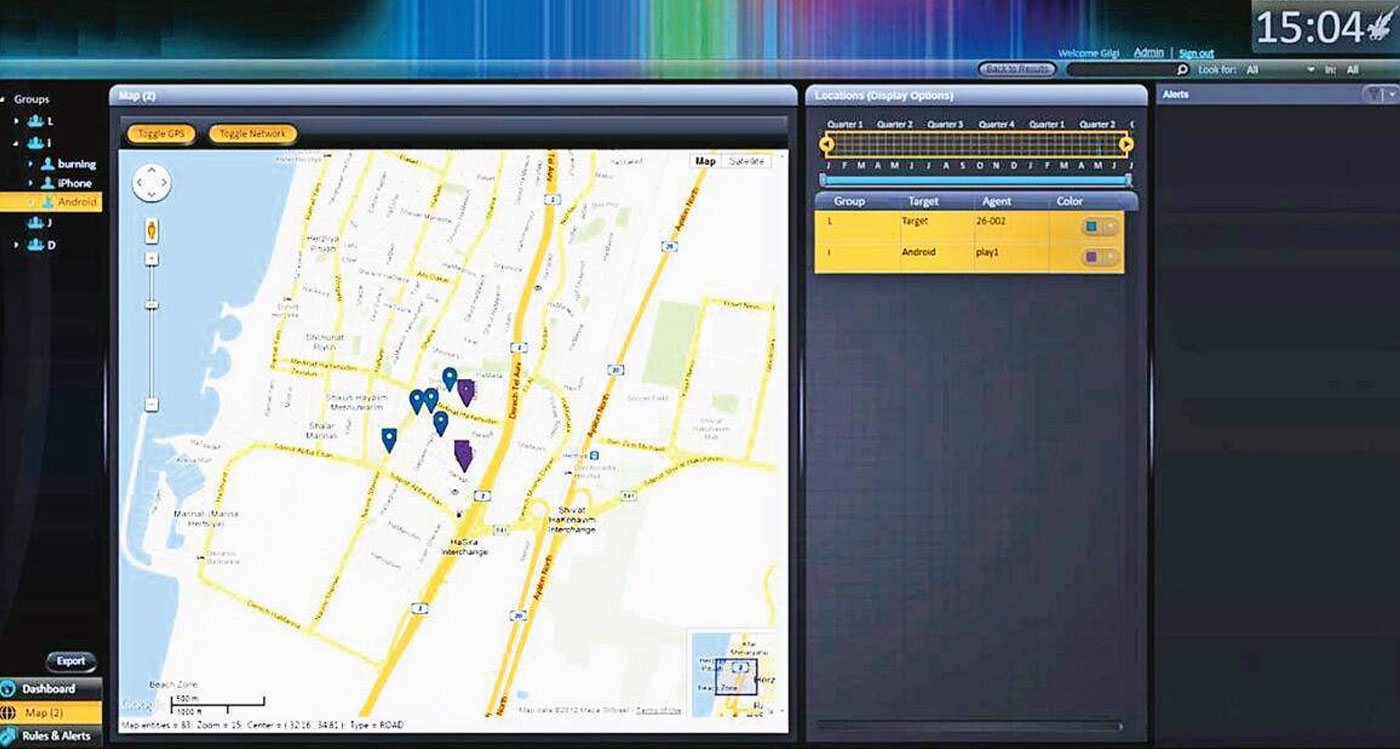

- Pegasus ist Spyware, die von der israelischen Cyber-Waffenfirma NSO Group entwickelt wurde. Pegasus kann heimlich auf Mobiltelefonen (und anderen Geräten) installiert werden, auf denen die meisten Versionen von iOS und Android laufen. Pegasus ist Berichten zufolge in der Lage, alle iOS-Versionen auszunutzen bis zu 14.6 durch einen Null-Klick-iMessage-Exploit. Ab 2022 konnte Pegasus Textnachrichten lesen, Anrufe verfolgen, Passwörter sammeln, den Standort verfolgen, auf das Mikrofon und die Kamera des Zielgeräts zugreifen und Informationen von Apps sammeln. Die Spyware ist nach Pegasus, dem geflügelten Pferd der griechischen Mythologie, benannt.

- Vidar - Trojaner, der Angreifern die Möglichkeit bietet, ihre Einstellungen für die gestohlenen Informationen festzulegen. Neben Kreditkartennummern und Passwörtern kann Vidar auch digitale Brieftaschen kratzen. Diese Spyware kann über verschiedene Kampagnen über Exploits verbreitet werden.

- DarkHotel - Zielgerichtete Unternehmens- und Regierungsleiter, die Hotel-WLAN verwenden und verschiedene Arten von Malware verwenden, um Zugriff auf die Systeme zu erhalten, die bestimmten mächtigen Personen gehören. Sobald dieser Zugriff erlangt wurde, installierten die Angreifer Keylogger, um die Passwörter und andere vertrauliche Informationen ihres Ziels zu erfassen.

- Zlob - Dieses Programm ist auch als Zlob-Trojaner bekannt und nutzt Schwachstellen im ActiveX-Codec, um sich selbst auf einen Computer herunterzuladen und aufzuzeichnen Such- und Browserverläufe sowie Tastenanschläge.

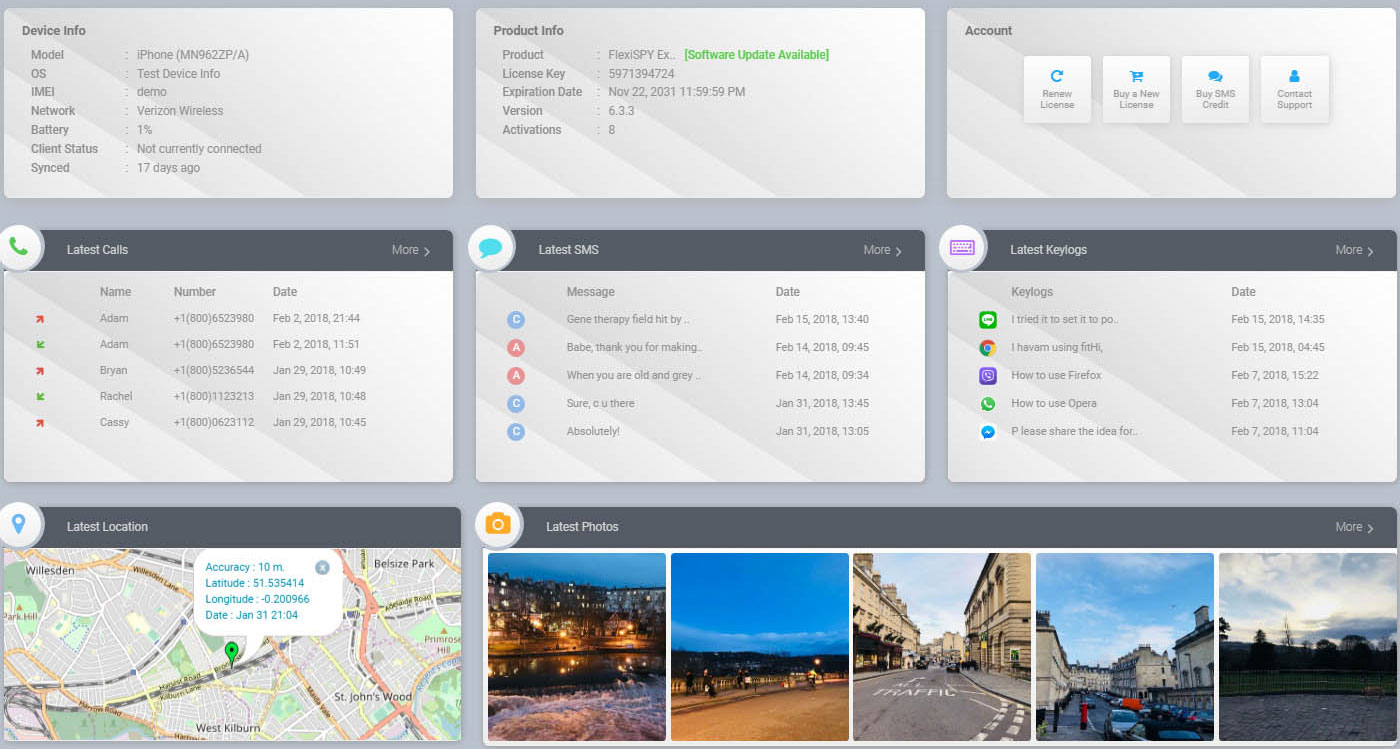

- FlexiSpy verbirgt nicht einmal seine wahre Natur. Diese Spyware ist bei Einzelnutzern beliebt, die jemanden ausspionieren möchten.

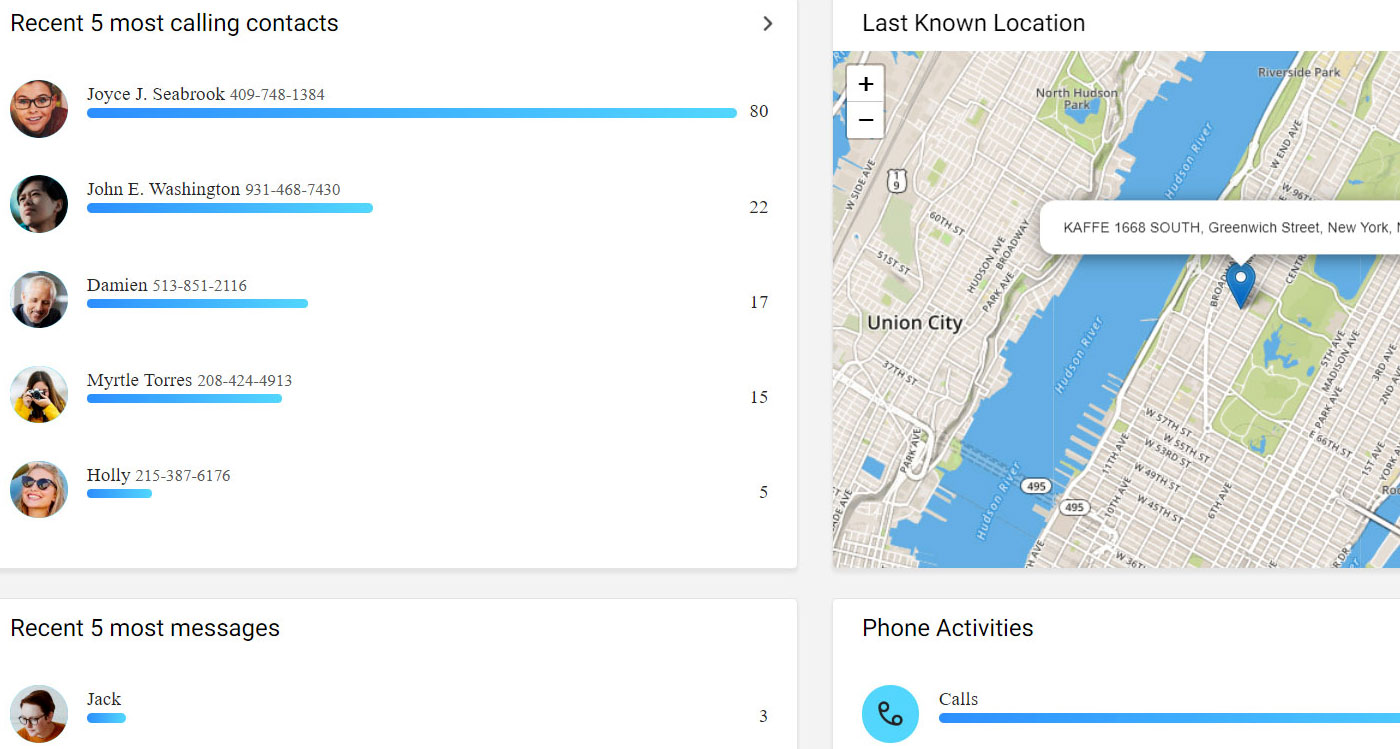

- Cocospy - Echtzeit-Tracking für iPhone oder Android. Es sammelt Anrufprotokolle, Telefonbuch, Standortdaten, geplante Ereignisse in der Kalender-App und SMS aus dem iMessage-Messenger. Dieses Tracking erfolgt über die iCloud-Updates – falls solche auf dem Gerät des Opfers aktiviert sind.

- Mobistealth bietet an, Anrufe und Textnachrichten zu belauschen, den Standort des infizierten Geräts zu ermitteln und die beliebtesten sozialen Netzwerke aus der Ferne zu überprüfen und Boten. Mobistealth übt die Remote-Installation der Spyware.

Mobile Spyware

Handys sind längst Teil unseres Alltags geworden, aber sie wurden erst mit dem Aufkommen von Smartphones zu einem Teil von uns. Ein kleines Stück Aluminium und Glas enthält so viel über uns selbst – Zahlen, Fotos, Nachrichten, Daten und sogar physiologische Messungen. Es berührt alle Aspekte unseres Alltags – von der Aufstehzeit über den Arbeitsablauf bis hin zum abendlichen Kaffee mit Mary. Deshalb schenken Schlingel, die unsere Daten stehlen wollen, so viel Aufmerksamkeit für mobile Geräte.

In den letzten Jahren ist iOS viel mehr geworden hart um die Privatsphäre der Benutzer. Im Gegensatz zu Android bietet es viel breitere Einstellungen für den Zugriff auf private Informationen und kann Ihnen zeigen, welche Apps zuletzt auf diese Orte zugegriffen haben. Darüber hinaus hat Apple die Anzahl der Informationen, die Apps über iPhone-Nutzer sammeln können, stark eingeschränkt. Facebook hat durch diese Funktion Milliarden von Dollar verloren, und Gauner haben die Möglichkeit verloren, alle persönlichen Daten ohne Risiko zu sammeln.

Eigentlich gibt es Spyware sowohl für iPhones als auch für Android-Smartphones. Seltene Plattformen wie Blackberry OS oder Windows Phone wurden nicht von Malware abgedeckt, da es einfach unrentabel ist, Geld für ein so dünnes Publikum auszugeben. Die meisten Spyware-Samples wurden als „normale“ Anwendungen dargestellt – zumindest sehen sie so aus. Sie werden es wahrscheinlich nach dem Rat Ihres Freundes oder jemandem im Internet installieren. Der größte Teil eines Deals besteht darin, dass er jeden Teil des Systems erreichen kann: Die Leute klicken sich normalerweise ohne Verständnis durch diesen Teil der Installation. Aber warum muss der Rechner möglicherweise auf Ihre Galerie und Kontakte zugreifen? Und wo kann der Fitnesstracker Ihr Telefonbuch nutzen? Diese Fragen sind rhetorisch und müssen sich jedes Mal selbst gestellt werden, wenn Sie solch eine paradoxe Forderung sehen.

Sehen wir uns die neuesten Spyware-Beispiele für beide Betriebssysteme an – jeweils zwei.Spyware für Android

Prozessmanager, der die Kontrolle über Kamera und Mikrofone übernimmt. Dieses Ding erschien Berichten zufolge Ende März und wurde Anfang April 2022 beschrieben. Es hängt wahrscheinlich mit dem russisch-ukrainischen Krieg zusammen, da die IP-Adresse seines C&C-Servers zu Russland gehört. Möglicherweise ist es das klassischste Beispiel für mobile Spyware – die App, die versucht, auf zu viele sensible Informationen zuzugreifen. Dieser hat insbesondere nach den folgenden Kategorien gefragt:

- Anrufprotokolle

- Kontaktliste

- GPS-Informationen

- WLAN-Verbindungsstatus

- SMS senden

- SMS auf der SIM-Karte lesen

- Audiobenachrichtigungen

- Voller Zugriff auf die Kamera

Spyware für iPhone

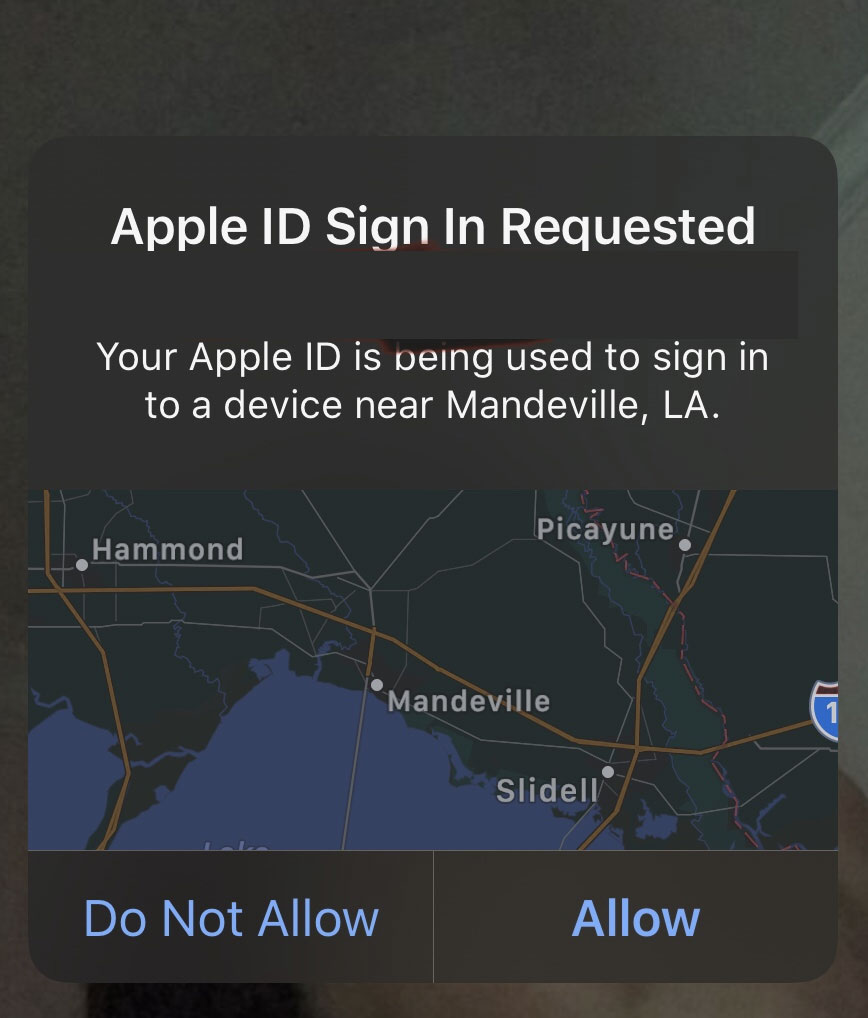

Spyware für iOS nimmt selten die Form einer betrügerischen Anwendung an. AppStore wird stark moderiert. Daher ist das Hinzufügen eines Programms mit fragwürdiger oder sogar schädlicher Funktionalität problematisch. Darüber hinaus machen die oben erwähnten Einschränkungen für das Sammeln persönlicher Daten alle Versuche einer „moderaten“ Spionage unwirksam. Die einzige Öffentlichkeit, die für solche Programme verfügbar bleibt, sind Leute, die Jailbreak verwenden – eine gehackte Version von iOS, die die Installation von Apps von Drittanbietern ermöglicht. Auch ohne sie sind mehrere Installationswege verfügbar, aber Sie müssen einige Zeit mit dem Gerät interagieren oder die Anmeldeinformationen aus der verwendeten iCloud-E-Mail kennen.

Cocospy - Spionage-, Verfolgungs- und Überwachungssoftware für Mobilgeräte

Cocospy verspricht die Echtzeitverfolgung des gewählten Geräts. Es sammelt die Anrufprotokolle, das Telefonbuch, Standortdaten und geplante Ereignisse in der Kalender-App und SMS vom iMessage-Messenger. Dieses Tracking erfolgt über die iCloud-Updates – falls solche auf dem Gerät des Opfers aktiviert sind.

Mobistealth - Fernüberwachung für Android-Mobilgeräte

Mobistealth App: Ein weiteres Beispiel für das Programm, das sich nicht schämt, ein Spionagetool zu sein. Sie bieten an, Anrufe und Textnachrichten zu belauschen, den Standort des infizierten Geräts zu ermitteln und die beliebtesten sozialen Netzwerke und Messenger aus der Ferne zu überprüfen. Im Gegensatz zu Cocospy praktiziert es die Remote-Installation der Spyware. Es erfordert jedoch immer noch die iCloud-Anmeldedaten.

FlexiSpy - Überwachungs-Spionage-Tool für Android und iPhone

FlexiSpy verbirgt nicht einmal seine wahre Natur. Diese Spyware ist bei einzelnen Benutzern beliebt, die jemanden ausspionieren möchten. Es wird über Websites von Drittanbietern verbreitet, und Sie müssen es irgendwie auf das Gerät des Opfers bringen. FlexiSpy ermöglicht dem Controller, das Mikrofon zu verwenden, die Kamera zu verwenden, die Tastenanschläge aufzuzeichnen und die Gespräche zu überwachen. Das ist vollwertige Spyware - aber Sie müssen sich selbst um ihre Verbreitung kümmern.

Pegasus-Spyware – Android und iPhone

Jedes Gespräch über Spyware ist nicht vollständig, ohne diejenige zu erwähnen, die als die beste und die gefährlichste angesehen wird. Pegasus-Spyware, eine Idee der NSO-Gruppe (einer Tochtergesellschaft der israelischen Regierung), dient als Werkzeug zum Ausspionieren von Personen, die als gefährlich für den jüdischen Staat gelten. Pegasus wurde zu einem Werkzeug des Mossad bei der Jagd auf Kriegsverbrecher. Die Quellcodes dieser Spyware wurden jedoch mehrfach geleakt – und niemand kann sagen, wer das getan hat. Niemand kann auch beweisen, dass dies ein legitimer Pegasus-Spyware-Code war.

Pegasus ist eine plattformübergreifende Malware, die auf Android, iOS, Blackberry OS, Windows Phone und sogar Linux-basierten mobilen Betriebssystemen gestartet werden kann. Die Injektion ist viel näher an der „klassischen“ Malware – sie nutzt Exploits und Spear-Phishing. Nach 2020 standen die meisten Pegasus-Verbreitungsfälle im Zusammenhang mit der Verwendung von Zero-Click-Exploits. Solche ausgeklügelten Taktiken erfordern normalerweise eine sorgfältige Vorbereitung auf den Angriff, im Allgemeinen unter Verwendung von OSINT.

Diese „staatliche Spyware“ wurde von verschiedenen Ländern verwendet, um ihre Bedürfnisse zu befriedigen. Im Allgemeinen sind diese Bedürfnisse ausländische Geheimdienste, einschließlich des Militärs, oder sogar die interne Überwachung. Letzteres bezieht sich im Allgemeinen auf Diktaturen oder Länder mit starker Zensur in den Medien. Insgesamt wurde Pegasus von 27 Ländern auf der ganzen Welt verwendet.

Woher kommt Spyware?

Es gibt viele verschiedene Möglichkeiten, wie Spyware Ihren PC infizieren kann. Hier sind einige der gebräuchlichsten Methoden:

Software-Downloads

Einige Software-Downloads aus dem Internet, insbesondere File-Sharing-Anwendungen, können ebenfalls Spyware auf Ihren Geräten installieren. Dies ist am häufigsten bei kostenlosen Versionen von Software der Fall, die Sie normalerweise kaufen müssen.

Links oder Anhänge

Wie die meisten anderen Malware-Programme kann auch Spyware in einem Link oder E-Mail-Anhang versendet werden. Klicken Sie niemals auf einen unbekannten Link oder Anhang und öffnen Sie keine E-Mails von unbekannten Absendern. Dies könnte dazu führen, dass Spyware heruntergeladen und auf Ihrem Computer installiert wird. Auch das Klicken auf bösartige Links kann Ihren PC mit einem Wurm infizieren. Diese Würmer werden verwendet, um bösartige Software über das Netzwerk zu verbreiten, mit dem Ihr Gerät verbunden ist.

Pseudo-Freeware

In einigen Fällen wird Spyware als kostenloses Programm getarnt. Wenn Sie das gefälschte kostenlose Programm entfernen, verbleibt die Spyware auf Ihrem Computer. Sie benötigen ein starkes Antivirenprogramm, um es zu erkennen und zu löschen.

Drive-by-Downloads

Eine Website oder ein Pop-up-Fenster lädt automatisch Spyware in einem Drive-by-Download auf Ihr Gerät herunter. Möglicherweise erhalten Sie eine Warnung mit dem Namen der Software und der Bitte um Erlaubnis zur Installation, aber in vielen Fällen gibt es keine Warnung.

Was ist der Bedarf an Spyware?

Persönliche Informationen sind immer etwas Wertvolles. Der Preis für eine bestimmte Art von Informationen kann erheblich steigen, wenn Sie eine Berühmtheit sind oder Zugang zu verschiedenen wertvollen Dingen haben. Selbst wenn Sie viel Geld haben, können Betrüger Ihre Daten stehlen, um Sie zur Zahlung des Lösegelds zu zwingen halten Sie diese Informationen geheim. Manchmal können Cyber-Einbrecher einen Jackpot knacken und geheime Informationen über ihre Opfer erhalten. In solchen Fällen können Lösegeldbeträge Zehntausende von Dollar erreichen.

Häufiger ist jedoch ein Daten-Ausverkauf im Darknet. Einige vertrauliche Daten, Aktivitätsstunden und die Liste der installierten Programme können für jemanden ziemlich nützlich sein. Möglicherweise können echte Kriminelle diese Informationen erwerben, um den Raub zu planen oder zu verstehen, ob eine bestimmte Person etwas Wertvolles zu stehlen hat. In einigen Fällen können Hacker Spyware verwenden, um jemanden auszuspionieren, beispielsweise eine Freundin. Daher verursacht der Virus in diesen Fällen keinen nennenswerten Schaden, ist aber dennoch unethisch.

Letzte Spyware-Aktivität:

⇢ Trojan:Win32/Leonem - Information Stealer Analysis & Removal Guide

⇢ MaksStealer (MaxCoffe): The Minecraft Mod That's Actually Stealing Your Passwords

⇢ Top 5 Infostealer Malware of 2025: The Silent Data Snatchers

⇢ SpyLoan Virus Found in Loan Apps on Google Play Store

⇢ Fake Copyright Emails Spread Lumma, Rhadamantys Stealers

⇢ Operation Magnus Disrupts Infrasturcture of RedLine, META Stealers

Kann ich sehen, dass Spyware derzeit auf meinem PC aktiv ist?

Wie Sie oben lesen können, versucht Spyware so leise wie möglich zu sein. Seine Effizienz korreliert eng mit seiner Verstohlenheit. Wenn Sie also die Spyware-Aktivität sehen, ist dies ein schlechtes Beispiel für diesen Virus. Das bedeutet jedoch nicht, dass diese Malware-Beispiele harmlos sind. Die Spyware-Aktivität ist auch schwer zu erkennen, da sie die gleichen Elemente wie andere Viren verändert. Daher ist es schwer zu verstehen, ob die plötzliche Änderung der Netzwerkparameter auf die Spyware-Aktivität zurückzuführen ist oder ob sich auf Ihrem PC ein Trojaner-Downloader befindet. Viren haben nichts Angenehmes, aber die Entfernungsmethoden für Spyware und Downloader sind unterschiedlich.

Spyware-Warnzeichen können sein:

- Seltsame Benachrichtigungen

- Eine übermäßige Anzahl von Pop-ups

- Startseite des Browsers ändert sich

- Browser leitet spontan weiter

- Computer fährt extrem langsam hoch oder öffnet Programme

Diese Art von Virus verändert mehrere Teile des Systems. Die am meisten geänderten Teile sind in erster Linie Sicherheitseinstellungen und Netzwerkparameter. Für Benutzer, die Microsoft Defender verwenden, ist das Betrachten des deaktivierten Defenders ein guter Grund zur Beunruhigung. Spyware nutzt fast immer die Sicherheitslücke, die es den Viren ermöglicht, das Antivirenprogramm von Microsoft zu stoppen ohne die UAC-Genehmigung. Benutzer, die die begrenzten Datenpläne verwenden, können auch feststellen, dass der Verkehrsverbrauch erheblich gestiegen ist. Windows kann jedoch ohne Viren viele Daten verbrauchen, wenn beispielsweise die Updates heruntergeladen oder die Telemetriedaten auf die Microsoft-Server hochgeladen werden.

Der beste Weg, um festzustellen, ob ein Virus vorhanden ist, besteht darin, Ihren Computer mit Anti-Malware-Software zu scannen. Beispiele wie Gridinsoft Anti-Malware können die Spyware auch anhand ihres Verhaltens erkennen, selbst wenn der Virus die Erkennung durch eine normale Antiviren-Engine vermieden hat. Die heuristische Engine ist ein schwer zu verwaltendes und teures System, mit dem die Schutzraten erheblich erhöht werden können.

Obwohl Spyware versucht, heimlich vorzugehen, unternimmt sie viele Aktionen, um sich in Ihrem System beständiger zu machen. Daher ist die Entfernung von Spyware kein einfacher Prozess. Durch das Entfernen von Spyware aus ihrem Ordner wird sie jedoch für eine Weile angehalten und ist wahrscheinlich kurz darauf wieder da. Die oben genannten Änderungen in Ihrem System zielen normalerweise darauf ab, die Spyware zu einem Phönix zu machen – sobald Sie sie löschen, warten Sie ein wenig – und sie wird wieder zurück sein. Aus diesem Grund erfordert das Entfernen von Malware dieser Art immer die Verwendung bestimmter Programme - insbesondere Anti-Spyware-Software.