Social Engineering

Social Engineering ist eine Fülle von Ansätzen und Techniken, die die Art und Weise beschreiben, die Meinungen und Handlungen anderer zu beeinflussen. Es können sowohl Einzelpersonen als auch Massen sein. Diese Methoden lenken normalerweise die Aufmerksamkeit auf die Probleme und schlagen die gewählte Sache als Lösung für dieses Problem vor. Dank der Entwicklung der Kommunikation ist es elementar geworden, Social-Engineering-Events durchzuführen – in Messengern, sozialen Netzwerken, per E-Mail oder sogar per Telefon. Social Engineering ist eine spezifische Methode der Direktwerbung.

In der Cybersicherheit spielt Social Engineering eine große Rolle bei der Verbreitung von Malware. Seine Universalität ermöglicht es den Hackern, es sowohl für Cyberangriffe auf Unternehmen als auch für massive Spamming-Kampagnen gegen Einzelpersonen einzusetzen. Und die Gesamtmenge an Engineering-Methoden ermöglicht es, es in verschiedenen Umgebungen effektiv zu machen. Es ist auch relativ einfach anzuwenden - alles, was Sie brauchen, ist ein Text, in dem das Opfer motiviert oder sogar gezwungen wird, zu reagieren. Keine komplizierte Software, keine Hoffnung auf zufällige Ereignisse – es ist ideal für jede Kategorie von Cyberkriminellen.

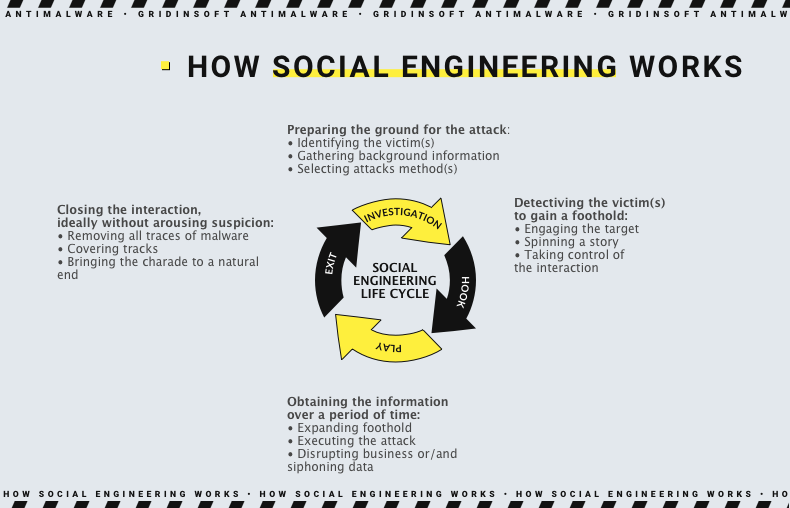

Wie funktioniert "Social Engineering"?

Es ist wichtig zu erwähnen, dass wir die bei Cyberangriffen verwendeten Social-Engineering-Methoden überprüfen werden. Es gibt viele andere Methoden, aber sie sind größtenteils ähnlich, und die allgemeinen Unterschiede verstecken sich darin, wie sie verwendet werden. Wie oben erwähnt, können Cyberkriminalität unter Verwendung des Betreffs per E-Mail oder als Nachricht auf verschiedenen Kommunikationskanälen (Messenger, Foren, In-Game-Chats) begangen werden. Eines der häufigsten Ziele von Social Engineering ist es, die Menschen dazu zu bringen, Ihnen zu vertrauen und zu tun, was Sie sagen. Das ist keine sofortige Sache und kann Tage oder sogar Wochen dauern. Aber es lohnt sich, eine gewisse Zeit aufzuwenden, wenn man ein großes Publikum anstrebt. Es ist offensichtlich, dass je mehr Vertrauen Sie gewinnen, desto größer die Chance, dass die Leute Ihren Köder fressen. Je mehr Leute Sie jedoch zu täuschen versuchen, desto mehr Zeit benötigen Sie.

Wenn Sie E-Mail-Spoofing begehen, brauchen Sie viel weniger Aufwand, um jemanden dazu zu bringen, Ihnen zu glauben. Sie streben keinen direkten Kontakt an – alles, was Sie tun müssen, ist, Ihre Nachricht als von einem legitimen Absender zu tarnen. Einige Analysten trennen sogar Spoofing von Social Engineering - da es zu einfach ist. Aber alle anderen Praktiken, Sie werden viel mehr Arbeit brauchen. Sehen wir uns einige Social-Engineering-Beispiele aus dem wirklichen Leben an.

Beispiele für Social-Engineering-Angriffe:

1. Phishing

Hacker nutzen irreführende E-Mails, Websites und Textnachrichten, um sensible persönliche oder organisatorische Informationen von ahnungslosen Opfern zu stehlen

2. Spear-Phishing

Dieser E-Mail-Betrug wird verwendet, um gezielte Angriffe gegen Einzelpersonen oder Unternehmen durchzuführen. Spear-Phishing ist komplizierter als eine durchschnittliche Massen-Phishing-E-Mail und erfordert gründliche Recherchen zu potenziellen Zielen und ihren Organisationen.

Wir haben E-Mail-Spoofing als eines der Beispiele für elementares Social Engineering erwähnt. Bei verschiedenen Cyberangriffen ereigneten sich jedoch viel raffiniertere Fälle. Wenn Sie das Unternehmen über die gefälschte E-Mail-Nachricht infizieren, müssen Sie viel tun, um den Leser glauben zu machen, dass die Nachricht und der Absender echt sind. Beispielsweise kann sich der Gauner als autorisierter Vertriebspartner eines bestimmten Unternehmens vorstellen und Ihnen anbieten, einen Vertrag mit ihm abzuschließen. Am Ende erhalten Sie eine Datei mit „Vertragsbedingungen und Details“ – ein Word-Dokument oder eine Excel-Tabelle, die das Makro enthält. Letzteres ist eines der ausnutzbarsten Elemente von Microsoft-Produkten. Hacker fügen das Malware-Download-Skript Makros hinzu; Sobald Sie die Datei öffnen und Makros zulassen, wird Ihr PC infiziert.

Read also: The Hunter Becomes the Hunted: North Korean Hacker Infected by LummaC2, Exposing Bybit Heist Secrets

3. Ködern

Diese Art von Angriff kann online oder in einer physischen Umgebung ausgeführt werden. Das Opfer verspricht normalerweise eine Belohnung als Gegenleistung für sensible Informationen oder das Wissen um seinen Aufenthaltsort.4. Schadsoftware

Bei einer Kategorie von Ransomware-Angriffen wird den Opfern eine dringend formulierte Nachricht gesendet und dazu verleitet, Malware zu installieren ihr(e) Gerät(e). Ironischerweise besteht eine beliebte Taktik darin, dem Opfer mitzuteilen, dass bereits Malware auf seinem Computer installiert wurde und dass der Absender die Software gegen Zahlung einer Gebühr entfernen wird.

Zum Beispiel wurde Discord zu einem Gesprächsort für verschiedene Personengruppen. Die Mehrheit des Publikums sind jedoch Spieler und Programmierer. Benutzer können dem Kanal beitreten, um Fragen in beiden Kategorien zu stellen. Wie man das einrichtet, welches Level passiert, welches Framework am besten ist – diese Themen sind typisch für dieses soziale Netzwerk. Und gleichzeitig können die Antworten auf diese Fragen spezielle Anwendungen erfordern.

Letzteres ist genau die Hauptangriffsfläche. Sie können die Malware anstelle des gesamten Programms einschleusen und viele Benutzer mit einer einzigen Nachricht infizieren. Und damit alle glauben, dass diese Datei vertrauenswürdig ist, können Sie Social Engineering anwenden. Das tat die Gaunergruppe im Februar 2021. Von den Konten aus wurde eine Kette von Chats angegriffen, die mehrere Monate präsent waren und als zuverlässig und seriös galten. Sicher, früher und später gab es dieselben Angriffe – aber noch nie in einem so großen Ausmaß. Dieser Fall führte zum Auftauchen des Begriffs „Discord-Virus“.

5. Vorwand

Bei diesem Angriff nimmt der Täter eine falsche Identität an, um die Opfer dazu zu bringen, Informationen preiszugeben. Vorwände werden oft gegen Organisationen mit vielen Kundendaten eingesetzt, wie Banken, Kreditkartenanbieter und Versorgungsunternehmen.

6. Quid pro Quo

Bei diesem Angriff geht es darum, Informationen oder Dienste auszutauschen, um das Opfer zum Handeln zu bewegen. Normalerweise führen Cyberkriminelle, die diese Schemata durchführen, keine fortgeschrittene Zielforschung durch und bieten „Hilfe“ an, indem sie sich als technische Support-Experten ausgeben.

7. Auffahren

Dieser Angriff zielt auf Personen ab, die dem Kriminellen physischen Zugang zu einem sicheren Gebäude oder Bereich verschaffen können. Diese Betrügereien sind oft aufgrund der fehlgeleiteten Höflichkeit eines Opfers erfolgreich, z. B. wenn sie einem unbekannten „Mitarbeiter“ die Tür aufhalten.

8. Vishing

In diesem Szenario hinterlassen Cyberkriminelle dringende Voicemails, um die Opfer davon zu überzeugen, dass sie schnell handeln müssen, um sich vor einer Festnahme oder einem anderen Risiko zu schützen. Darüber hinaus werden Banken, Regierungsbehörden und Strafverfolgungsbehörden bei Vishing-Betrug häufig als Personas ausgegeben.

9. Water-Holing

Dieser Angriff verwendet fortschrittliche Social-Engineering-Techniken, um eine Website und ihre Besucher mit Malware zu infizieren. Die Infektion wird normalerweise über eine Website verbreitet, die für die Branche des Opfers spezifisch ist, wie z. B. eine beliebte Website, die regelmäßig besucht wird.

10. Telefonanrufe

Sie haben wahrscheinlich schon vom The Wolf of Wall Street-Film gehört. Es zeigt, was Social Engineering über Telefonanrufe bedeutet. Ein Opfer erhält einen Anruf, bei dem sichergestellt wird, dass es etwas kauft oder dem Anrufer das Geld gibt. In der im Film dargestellten Zeit (90er Jahre) war der Telefonverkauf sehr effektiv. Es ist ziemlich einfach, einer Person zu versichern, dass Sie ein Experte in einer bestimmten Branche sind, vor allem, wenn Sie viele Fachbegriffe verwenden und Ihre Sprache sehr konsistent ist. Wenn die Person dann an Ihre Professionalität glaubt, ist es einfach, sie dazu zu bringen, das zu tun, was Sie wollen.

Das bemerkenswerteste Beispiel für Social Engineering am Telefon ist Tech-Support-Betrug. Es tauchte am Rande des Jahres 2021 auf und existiert heute in verschiedenen Formen. Am Anfang sehen Sie das unheimliche Banner über Ihrem Browserfenster, das besagt, dass Sie Ihren PC haben infiziert und muss sich an den Support wenden. Alternativ können diese Aussagen Sie über die rechtliche Handlung des Anschauens von Pornos oder des Besuchs der verbotenen Websites informieren. In jedem Fall wird Ihnen angeboten, die auf dem Banner angegebene Nummer anzurufen.

Am Telefon stellen Betrüger sicher, dass alles, was Sie auf dem Banner gesehen haben, der Wahrheit entspricht. Sie werden detailliert beschreiben, wie das passiert ist und welche katastrophalen Dinge passieren werden, wenn Sie ihren Anweisungen nicht folgen. Installieren Sie den „Malware-Entferner“ (Rogue-Software), übertragen Sie das „Bußgeld“ oder geben Sie den Gaunern sogar die vollständigen Informationen zu Ihrer Person – sie können das verängstigte Opfer alles fragen.

Read also: Major Cybercrime Forum XSS.IS Seized After Admin Arrested in Ukraine

Ist Social Engineering illegal?

Nach den obigen Abschnitten könnten Sie denken, dass Social Engineering das Schicksal von Cyberkriminellen und Betrügern ist. Die eigentliche Essenz dieser Technik ist jedoch nur die Kunst der Suggestion. In einigen Fällen kann es für wohltätige Zwecke verwendet werden – zum Beispiel, um Menschen von illegalen Handlungen oder dem Konsum von Drogen abzubringen. Verschiedene Religionen sind das perfekte Beispiel für den wohlwollenden Einsatz von Social Engineering - Abbe stellt zum Beispiel sicher, dass die Leute so handeln, wie Gott es sagt. Das ist eben die höfliche Lebensweise, also führt praktisch die Religion die Gemeinde auf den rechten Weg.

Dennoch kann man es sicherlich als zweischneidiges Schwert bezeichnen. Während es als wohlwollend ausgebildet wurde, fand es in vielen fragwürdigen Situationen Anwendung, oft sogar böswillig. Sie werden nicht für Social Engineering bestraft, aber Sie werden wahrscheinlich wegen Betrugs rechtlich verfolgt, wenn Sie es verwenden, um jemanden zu täuschen. Das hält Cyberkriminelle jedoch nicht davon ab, es hier und da einzusetzen.

Wie kann man sich schützen?

Diese Frage kann nicht linear beantwortet werden. Jeder Mensch hat seine Leichtgläubigkeit. Daher wird jeder seine Möglichkeiten haben, den Täuschungsversuch zu spiegeln. Aus diesem Grund haben wir uns entschieden, nur die grundlegendsten Ratschläge zu beschreiben.

- Vernachlässigen Sie niemals die Suche nach alternativen Wegen. Selbst wenn Ihnen jemand einen sehr effektiven Weg zur Lösung des Problems anbietet, ist es eine gute Idee, diesen Weg zu überprüfen und nach mehreren anderen zu suchen. Möglicherweise deckt die Überprüfung des Angebots den Betrug auf.

- Vertraue niemals den angebotenen Anwendungen. Auf den oben genannten Online-Kommunikationsplattformen können Menschen anbieten, ihre selbst erstellten Apps zu nutzen. Da selbst die seriösen die Anti-Malware-Programme auslösen können, ertönt der Rat, den Antivirus zu ignorieren oder zu deaktivieren, nicht wie eine Bedrohung. Trotzdem ist es wichtig sicherzustellen, dass diese App in Ordnung ist.

- Denken Sie rational. Niemand wird Ihnen den kostenlosen Rat geben, in etwas zu investieren oder das A und O für nichts zu kaufen. Auch wenn solche Angebote für das letzte Jahrzehnt relevant sein könnten, sind sie heutzutage nicht gut. Und sie müssen noch mehr Verdacht erregen, wenn das Angebot Ihnen einen unrealistischen Gewinn oder so etwas bringt. Wenn es zu gut klingt, um wahr zu sein, ist es wahrscheinlich auch so.

- Überprüfen Sie die Informationen über die Person, die Ihnen die Sache angeboten hat. Wenn Sie nur eine Telefonnummer haben - überprüfen Sie sie. Das könnte ausreichen, um zu verstehen, was zu erwarten ist. Das Internet ermöglichte es, jede Nummer zu überprüfen, und je mehr Leute Anrufe von dieser Nummer erhielten, desto größer war die Chance, die vollständigen Informationen über den Anrufer und seine Absichten zu sehen.< /li>

- Halten Sie Ihre Antivirus-/Antimalware-Software auf dem neuesten Stand – Stellen Sie sicher, dass automatische Updates aktiviert sind, oder machen Sie es sich zur Gewohnheit, jeden Tag als Erstes die neuesten Signaturen herunterzuladen. Überprüfen Sie regelmäßig, ob die Updates installiert wurden, und scannen Sie Ihr System auf mögliche Infektionen.

Read also: USDoD Hacker Arrested by Federal Police of Brazil

3 Möglichkeiten, wie Unternehmen Social-Engineering-Angriffe verhindern

Die folgenden Maßnahmen können dazu beitragen, Social-Engineering-Angriffen auf Ihre Organisation vorzubeugen und sie zu verhindern:

1️⃣ Sicherheitsbewusstseinsschulung

Die Schulung des Sicherheitsbewusstseins sollte in jedem Unternehmen eine kontinuierliche Aktivität sein. Mitarbeiter sind sich der Gefahren von Social Engineering möglicherweise nicht bewusst, oder wenn sie es sind, vergessen sie mit der Zeit die Details. Daher ist die Durchführung und kontinuierliche Aktualisierung des Sicherheitsbewusstseins der Mitarbeiter die erste Verteidigungslinie gegen Social Engineering. Mitarbeiter aller Ebenen in einem Unternehmen sollten geschult werden, keine Informationen per E-Mail oder Telefon an „Vertriebs“-Köder über das Thema zu geben, welche Hardware, Software, Anwendungen und Ressourcen allgemein verwendet werden.

2️⃣ Antivirus- und Endgeräte-Sicherheitstools

Die primäre Maßnahme besteht darin, Antivirus/Antimalware und andere Endpunkt-Sicherheitsmaßnahmen zu installieren. a> auf Benutzergeräten. Moderne Endgeräteschutz-Tools können offensichtliche Phishing-Nachrichten oder Nachrichten, die auf bösartige Websites oder IPs in Datenbanken mit Bedrohungsinformationen verweisen, identifizieren und blockieren. Sie können auch bösartige Prozesse, die auf dem Gerät eines Benutzers ausgeführt werden, abfangen und stoppen. Während ausgeklügelte Angriffe darauf ausgelegt sind, Endpunkt- und AV-Agenten zu umgehen oder zu deaktivieren, hinterlassen diese Angriffe in der Regel andere verräterische Anzeichen für einen erfolgreichen Angriff.

3️⃣ Penetrationstests

Es gibt unzählige kreative Möglichkeiten, die Abwehrmechanismen einer Organisation mit Social Engineering zu durchdringen. Die Verwendung eines ethischen Hackers zur Durchführung von Penetrationstests ermöglicht es einer Person mit den Fähigkeiten eines Hackers, Schwachstellen in Ihrem Unternehmen zu identifizieren und auszunutzen. Wenn ein Penetrationstest erfolgreich sensible Systeme kompromittiert, kann er Ihnen helfen, Mitarbeiter oder Techniken zu entdecken, auf deren Schutz Sie sich konzentrieren müssen, oder Social-Engineering-Methoden, für die Sie möglicherweise besonders anfällig sind.

Read also: 5 Dangers of Cracked Games: Why Pirated Software Puts Your System at Risk