Was ist VPN?

Benutzer benötigen den Softwareteil und die Verbindung zum Server, auf dem die Hardware arbeitet. Darüber hinaus macht die Echtzeit-Datenverschlüsselung das Lesen unmöglich. Was ist also eine VPN-Verbindung?

One of the reasons people use VPNs is because they don't trust their ISP. There may well be a suspicion that the provider collects data about its customers and then leaks it for money to third parties. It often happens, especially since even the data that the provider can receive is in great demand. Even the history of visiting sites is enough to target ads by IP addresses. Another option is government censorship, or the ability to access some resources only from certain countries or regions. Briefly explain what VPN on the computer allows you to bypass both restrictions.

Wie funktioniert VPN?

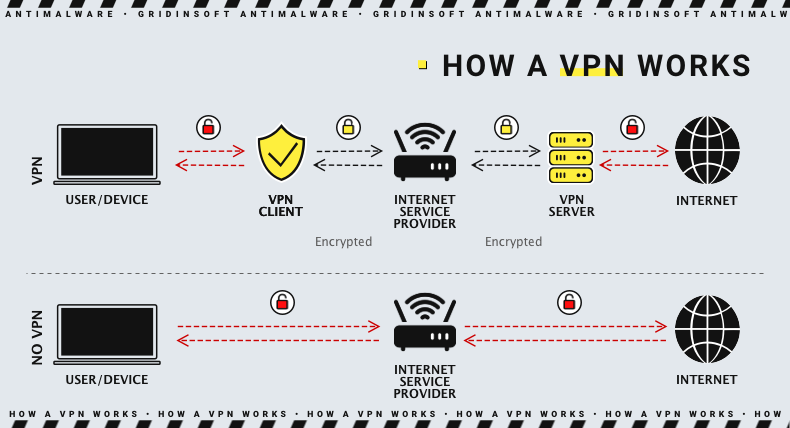

After we figured out a VPN on the computer, let's see how it works. When connecting to a VPN, your browser exchanges public keys with the VPN server and establishes a secure connection with strong encryption. After that, all traffic between the browser and the server is hidden even from your ISP. Then the VPN server, in turn, establishes an encrypted connection with all the sites you intend to visit. Moreover, VPN can present you as a resident of any arbitrary country, assign an IP address, etc.

Um genauer zu verstehen, was VPN mit Ihrer Verbindung macht, sehen wir uns einige Definitionen im Zusammenhang mit Netzwerken an. Das sind private, öffentliche und lokale IP-Adressen. Sie sehen zwar ähnlich aus, repräsentieren aber zwei verschiedene Teile des Networkings.

Private IP ist die IP-Adresse, die dem Internet-Router gegeben wird, der verwendet wird, um mehrere andere Geräte mit dem Internet zu verbinden. Dieser Router kann sowohl ein Netzwerk-Switch als auch ein Wi-Fi-Router sein - er wird gleichermaßen seine private IP-Adresse haben. Diese Adresse ist wie die interne IP-Adresse, die für Ihr Heimnetzwerk aktiv und erreichbar ist. Wenn der Router die Anfragen an das Internet sendet, verwendet er eine öffentliche IP.

Öffentliche IP-Adressen werden Ihrem Gerät (oder häufiger Ihrem Netzwerkrouter) zugewiesen. Es dient als Kennung Ihres Computers/Smartphones für das breite Internet. Um die Verwendung von Speicherplatzadressen rationeller zu verringern, wurde NAT implementiert. Diese Technologie ermöglichte die Vergabe einer einzigen öffentlichen IP-Adresse pro Netzwerk, anstatt sie jedem Gerät zuzuweisen. Der Router merkt sich die Reihenfolge der Geräte und Standorte, mit denen sie verbunden waren, und liefert die Anfragen abhängig von der lokalen IP der verbundenen Geräte zurück.

Lokale IP ist die IP, die Ihrem Gerät innerhalb des Netzwerks zugewiesen wird. Genau wie die private IP kann sie nicht von außerhalb des Netzwerks erreicht werden – bis Sie die Pakete speziell an das Gerät senden. Lokale IP-Adressen können sowohl IPv4- als auch IPv6-Format haben.

Das Einzige, was VPN ändert, ist Ihre öffentliche IP-Adresse. Es fungiert als Vermittler zwischen Ihrem Router und der Website, zu der Sie eine Verbindung herstellen möchten. Daher denkt die Site, dass Sie sie von einem anderen Ort aus verbunden haben. Und das tun Sie tatsächlich - vor allem, wenn Sie die Verbindung über den VPN-Server im anderen Land wählen. Das kann Ihnen helfen, die Netzwerkbeschränkungen in Ihrem Land oder auf bestimmten Websites (z. B. das Verbindungsverbot von den IPs eines bestimmten Landes) zu umgehen. Darüber hinaus ist die Tatsache, dass Sie sich mit einem VPN-Server verbinden, das einzige, was Ihr Anbieter über Sie aufzeichnen kann. Ein Server, mit dem Sie sich schließlich verbinden, erhält dank des VPN-Vermittlers falsche Informationen über Sie.

Unterschied zwischen HTTPS und VPN

Jemand mag fragen: Was ist der Unterschied zwischen der Verschlüsselung durch VPN und HTTPS (Hypertext Transfer Protocol Secure), wo SSL-Zertifikate verwendet werden, um geheime Schlüssel zwischen dem Browser und der Website auszutauschen. Der Internetdienstanbieter wird den Benutzerverkehr nicht lesen können, oder? Warum dann VPN verwenden? Was ist eine VPN-Konfiguration?

Obwohl der Mechanismus zum Erstellen eines Verschlüsselungstunnels in VPN derselbe sein könnte, ist der Anwendungsbereich von HTTPS im Falle von HTTPS auf den Browser-Website-Kanal beschränkt. Nur unter HTTPS verbergen Sie Ihre Versuche, auf Websites zuzugreifen, nicht vor dem IPS. Der Anbieter weiß, auf welche Websites Sie zugegriffen haben, und kann alle Ihre Aktivitäten mit Ausnahme der verschlüsselten nachverfolgen. Darüber hinaus wird VPN nicht nur verwendet, um Ihren ausgehenden Datenverkehr vom Anbieter zu sichern. Mit VPN können Sie Daten über Sie vor den Websites, auf denen Sie aktiv sind, verbergen und ändern, was angesichts von IPS sogar noch wichtiger ist als der Schutz vor einer hypothetischen Bedrohung.

VPN-Vorteile

- Schutz durch sichere Verschlüsselung ist nur einer der Vorteile, die VPN bietet. Mithilfe eines virtuellen privaten Netzwerks können Sie Daten und Dateien übertragen, ohne befürchten zu müssen, dass sie von Dritten gelesen werden. Ein Brute-Force-Versuch, den Verschlüsselungsschlüssel zu knacken, würde es Dieben ermöglichen, die Daten zu lesen, aber sie würden Milliarden von Jahren brauchen, um sie zu knacken.

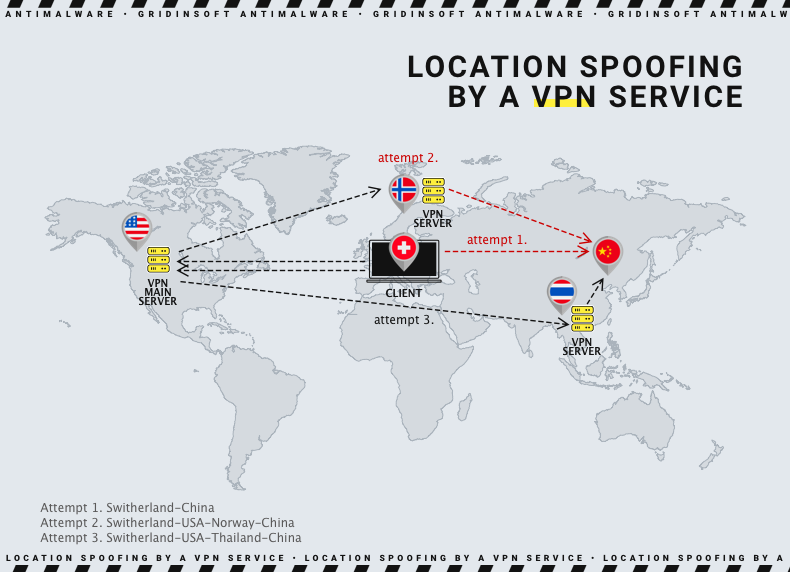

- Ein weiteres wesentliches Merkmal des VPN ist das Verbergen des Standorts und der IP-Adresse des Benutzers. Für einen Server, mit dem sich der Benutzer verbindet, sieht die eingehende Anfrage so aus, als käme sie von einem anderen Ort, der tatsächlich zufällig oder willkürlich ausgewählt wurde. Außerdem bereinigen VPN-Dienste normalerweise automatisch die Protokolle der Aktivitäten ihrer Clients. Dies ist also eine weitere Schutzebene.

- Und zu guter Letzt, wenn man bedenkt, dass Sie nicht nur Ihre tatsächliche Adresse verbergen, sondern auch Ihren scheinbaren Standort auswählen können (Standort-Spoofing). Ein VPN kann Ihnen Zugriff auf Inhalte gewähren, die nur für Benutzer aus bestimmten Regionen bestimmt sind.

Wie kann VPN Ihnen helfen, Firewalls zu umgehen?

Firewalls sind die spezifischen Setups oder Anwendungen die den Internetzugang kontrollieren. Sie können auf verschiedenen Ebenen installiert werden - lokales Netzwerk, ISP oder Server. Die erste kann die Liste der Sites einschränken, zu denen Sie innerhalb dieses Netzwerks eine Verbindung herstellen können, und die externen Verbindungen einschränken. Die Firewall auf ISP-Ebene steuert die Liste der Websites, auf die Sie zugreifen können - solche Einschränkungen werden im Allgemeinen gemäß den Gesetzesänderungen festgelegt. Firewalls auf Serverebene kontrollieren die Liste der IP-Adressen, die sich mit dem Server verbinden können - das geschieht, um den unerwünschten Datenverkehr zu minimieren.

Wie kann VPN Ihnen helfen, die Firewall zu durchbrechen? Auf lokaler Netzwerkebene können Sie mit der Firewall nicht viel anfangen. VPN setzt die Verbindung über den Remote-Server eine Ebene über dem Internet-Server-Provider voraus. Die Firewall im lokalen Netzwerk gibt Ihnen jedoch nicht einmal die Möglichkeit, eine Anfrage an die verbotene Seite zu stellen. Nichtsdestotrotz ist VPN sehr effektiv gegen die Verbote des Anbieters und der Websites, mit denen Sie sich verbinden möchten. Wenn die VPN-Verbindung hergestellt ist, sieht Ihr ISP nur die Verbindung zum VPN-Server. Nach dieser Verbindung kann der Anbieter die Verbindung zur Site nicht mehr verbieten, da alle Anfragen vom VPN-Anbieter bearbeitet werden.

Der Mechanismus zur Umgehung von IP-Sperren ist viel einfacher. Site-Administratoren verbieten die bestimmte IP oder den Bereich der IP-Adressen - normalerweise diejenigen, die zu einem bestimmten Land gehören. Eine solche Situation ereignete sich bei russischen Websites, die die Verbindung aus der Ukraine blockierten – nach einer Kette von DDoS-Angriffen im März 2022. Mit einer VPN-Verbindung können Sie Ihre IP-Adresse für die Websites ändern, die Sie verbinden - einschließlich solcher, die Ihre echte IP blockieren.

IPv4 und IPv6 - was ist der Unterschied?

Die aktuellen Internetadressen führen derzeit zwei Standards gleichzeitig aus. Da es bei diesen beiden Standards darum geht, die virtuelle Adresse Ihrer Maschine im Netzwerk zu markieren, ist eine hybride IPv4/IPv6-Adresse wie zwei „Hausnummern“. Diese paradoxe Situation ist sehr untypisch für das Internet, wo die Dinge so weit wie möglich standardisiert werden müssen. Wie ist das passiert?

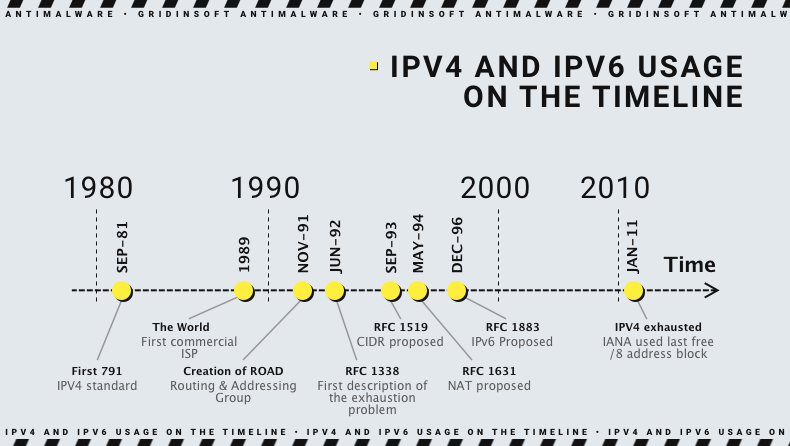

IPv4 ist das erste Adressformat, das 1981 auf den Markt kam. Sie hätten diese Adressen als vier Zahlen sehen können, die durch ein Punktsymbol getrennt sind - zum Beispiel 203.31.08.99. Es soll die maximale Anzahl von 232 (4.294.967.296) Geräten im Netzwerk sein. Schon zum Zeitpunkt seiner Implementierung in das ARPANET im Jahr 1982 war ziemlich klar, dass diese Zahl ziemlich bald überschritten werden würde. Sogar mit einigen Tricks, die es erlaubten, die Geschwindigkeit der Adressraumnutzung zu verringern (NAT zum Beispiel), war es schwierig, das Wachstum des globalen Internets aufzuhalten. Daher wurde 1998 IPv6 als Lösung für dieses Problem vorgeschlagen.

IPv6 hat einen viel größeren Adressraum und die entsprechenden Verbesserungen im Protokoll aufgrund des vergrößerten Adressraums. Letzteres von 2^32 auf 2^128 verbessert - ungefähr 3,4 × 1038 Geräte. Obwohl seine Entwicklung 1998 abgeschlossen war, wurde es nicht sofort verwendet. Dank der Maßnahmen, die darauf abzielen, die Erschöpfung des IPv4-Adressraums zu verringern, verzögerte sich der Bedarf für den neuen Raum bis Mitte der 00er Jahre. Dadurch entstand auch eine notwendige Zeitlücke, um die Softwarebasis zu verbessern und die IPv6-Protokollunterstützung zu allen aktuellen Betriebssystemversionen hinzuzufügen.

VPN-Funktionen

Wenn Sie sich entschieden haben, VPN zu verwenden, suchen Sie nach einem Dienst, der alle wesentlichen VPN-Funktionen bietet:

- Verschlüsselung der IP-Adresse: Der Hauptzweck der VPN-Nutzung besteht darin, die IP-Adresse des Benutzers zu verbergen.

- Protokollverschlüsselung: Weder Cookies noch der Suchverlauf (oder ähnliches) sollten unverschlüsselt bleiben. Solche indirekten Informationen können viel über den Benutzer aussagen, bis hin zur Unbrauchbarkeit eines VPN.

- Killswitch: Ein anständiger VPN-Dienst würde Ihre Verbindung zu jedem Server, auf den Sie mit seiner Vermittlung zugreifen, im Falle eines Zusammenbruchs der Verbindung mit dem VPN-Server trennen. Der Killswitch verhindert, dass nach dem Ausfall einer VPN-Serververbindung sofort eine "normale" Verbindung aufgebaut wird.

- Multi-Faktor-Authentifizierung Wie jeder andere Dienst verwendet VPN die Zwei-Faktor-Authentifizierung, um die Möglichkeit auszuschließen, dass Cyberkriminelle Ihr VPN-Konto kompromittieren.

VPN-Typen

Hier sind die wichtigsten Arten von VPN-Technologien. Sie haben viel gemeinsam, unterscheiden sich aber in Handlichkeit, Kapazität und Benutzerfreundlichkeit.

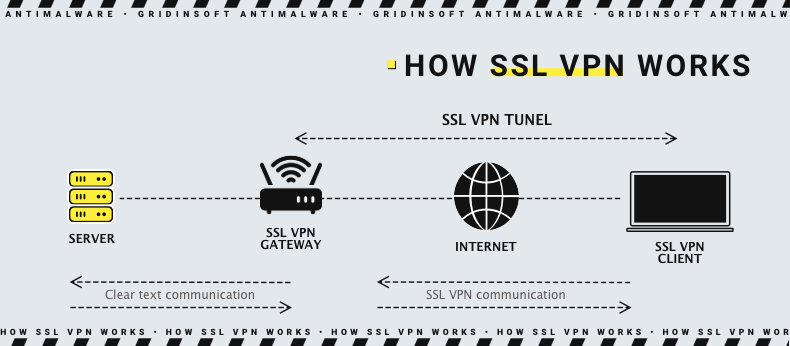

SSL-VPN

SSL VPN ist meistens eine VPN-Lösung für Unternehmen, die es allen Benutzern ermöglicht, über persönliche Geräte auf Unternehmensdateien und -datenbanken zuzugreifen. Damit dieses Modell funktioniert, sind HTML-5-kompatible Browser auf den Verbindungsgeräten und eine VPN-Verschlüsselung erforderlich, die auf den Router oder einen einzelnen Computer angewendet wird, über den alle Verbindungen verlaufen.

Site-to-Site-VPN

Ein Site-to-Site VPN ist nicht so flexibel wie SSL VPN, aber es ist eine gute Lösung für große Unternehmen mit vielen LANs (Local Area Networks), die innerhalb eines WAN (Vast Area Network) Site-to-Site verbunden sind VPN bietet eine sichere Datenübertragung in der gesamten Umgebung.

Client-zu-Server-VPN

Dies ist die häufigste und beliebteste Art von VPN bei Privatpersonen. Der Dienstbereitstellungsserver ist entfernt, und der Benutzer muss nur den Softwareteil installieren. Wenn sich der Benutzer mit dem Server verbindet, wird die sichere Verbindung hergestellt und bis zum Ende der Sitzung aufrechterhalten, wodurch der gesamte Datenverkehr für potenzielle Abfangjäger unlesbar bleibt. Die Software, die auf dem Gerät des Benutzers läuft, ermöglicht die Auswahl der zu fälschenden Region und andere Optionen. Die Benutzer von Desktop-Computern und mobilen Geräten können über die richtige Software für ihre Betriebssysteme von VPN profitieren.

VPN-Implementierungsmethoden

Sie können einen VPN-Client für sich selbst als Client installieren, ein separates Programm, das Sie starten, bevor Sie mit dem Surfen beginnen. Dies ist jedoch nicht die einzige Option. Alle modernen Browser unterstützen diese Add-Ons und VPN-Dienstanbieter bieten Erweiterungen zum Herunterladen an.

VPN-Clients für Mobilgeräte unterscheiden sich nicht von Desktop-Clients, mit Ausnahme ihrer mobilen Benutzeroberfläche.

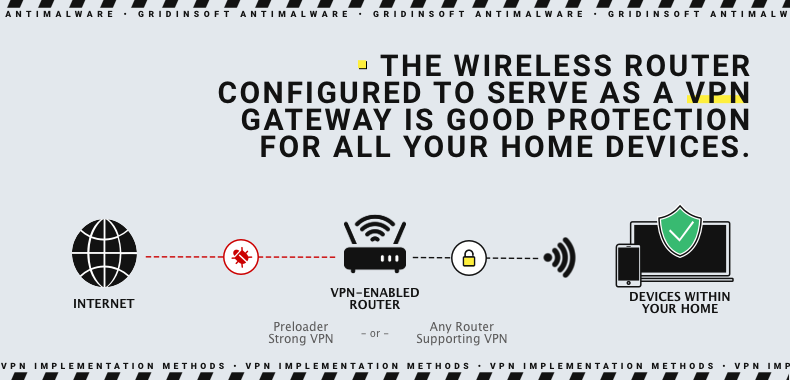

Außerdem können die WLAN-Router so konfiguriert werden, dass sie zuerst eine Verbindung zu einem VPN-Server herstellen, bevor sie auf andere Ressourcen zugreifen. Somit können Sie den Datenverkehr aller Geräte schützen, die über diesen Router mit dem Netzwerk verbunden sind.

Wie bereits hier erwähnt, gibt es kundenspezifische Lösungen für große Unternehmen, die speziell für bestimmte Arbeitsgruppen konfiguriert sind. Die Hauptaufgabe solcher VPNs besteht darin, Informationslecks zu verhindern und die Bedrohung von Unternehmensdaten durch Mitarbeiter zu beseitigen, die sich mit ihren Geräten mit internen Netzwerken verbinden.

Wie bereits hier erwähnt, gibt es kundenspezifische Lösungen für große Unternehmen, die speziell für bestimmte Arbeitsgruppen konfiguriert sind. Die Hauptaufgabe solcher VPNs besteht darin, Informationslecks zu verhindern und die Bedrohung von Unternehmensdaten durch Mitarbeiter zu beseitigen, die sich mit ihren Geräten mit internen Netzwerken verbinden.