Zero-Day-Exploit

Warum sind Zero-Day-Schwachstellen so beängstigend und gefährlich? Auf den ersten Blick sagen einige, dass sie sich kaum oder gar nicht von den anderen Bedrohungen unterscheiden. Und sobald sie der Öffentlichkeit enthüllt werden, verflüchtigt sich ihre hauptsächliche Andersartigkeit. Andere Leute mögen das Gegenteil tun und sagen, dass es keinen Grund gibt, überhaupt Sicherheit zu schaffen, da Zero-Day-Angriffe gleichermaßen null die erstklassige EDR-Lösung und ein Hacker sind Version eines regulären Antivirus-Tools. Wo ist also der Vermittler? Wo ist also der Vermittler? Und schließlich, wie können Sie sich und Ihr Unternehmen vor Zero-Day-Angriffen schützen, wenn überhaupt möglich?

Was ist ein Zero-Day-Angriff?

Zero-Day-Schwachstellen oder Zero-Day-Exploits sind die Sicherheitslücken in den Programmen, die noch nie aufgedeckt wurden. Genau, es ist ihre Hauptgefahr. Während bekannte Verstöße in den spezialisierten Quellen in allen Details aufgelistet und beschrieben werden, können Sie nur erwarten, wo die Zero-Day-Bedrohung liegt. Cybersicherheitsanalysten aus der ganzen Welt versuchen, eine Lösung zu schaffen, die dieses Problem zumindest verhindern kann. In der Zwischenzeit starten Softwareanbieter Bug-Hunter-Programme, bei denen initiativ tätige Benutzer eine beträchtliche Geldsumme erhalten, um die Sicherheitslücken zu finden.

The final effects of zero-days breach are the same as in any other case of vulnerability exploitation. Cybercriminals use the breaches to escalate privileges or to execute the code they need remotely. That gives them advanced capabilities for performing the intervention into the corporation they attacked. One may say exploited meaning - whether they’re zero-day or not - is the basis for the cyberattack. Not each one is committed to the use of them, but their share grows continuously.

But what is the danger of a zero-day attack? Is there a reason to worry so much if it grants the crooks the same abilities as a regular exploit? Yes, if you use a security solution of any sort, and know the price of data leak. Generally, when we talk about the EDR solutions, they apply different realizations of trust policy. The specialist who sets up the endpoint protection chooses which apps to trust and must be checked twice. You can set it up in a paranoid manner - up to a quasi-zero-trust model, but that will slow down the operations. Sure, there is an option “not to choose at all” - using a proper zero-trust security system, which will not affect the performance so much. However, they are much more expensive.

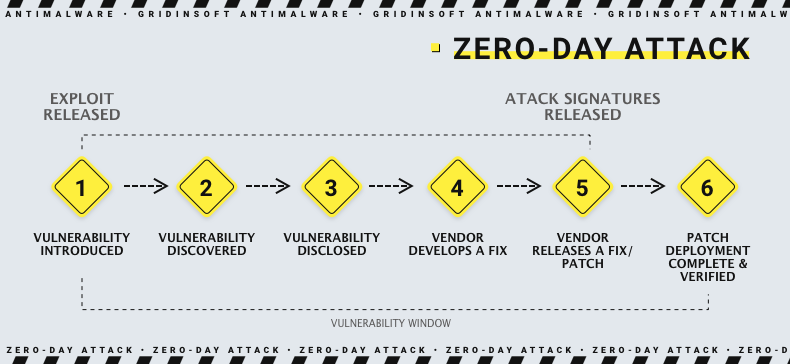

Zero-Day-Angriffsdefinition

Zero-Day-Angriffe sind anscheinend die Cyberangriffe, die die Nutzung von Zero-Day-Schwachstellen beinhalten. Der Schweregrad dieser Angriffe und die Auswirkungen auf das Ziel können unterschiedlich sein, aber die Hauptmerkmale solcher Angriffe sind ihre Unvorhersehbarkeit. Während Sie Ihr System oder Netzwerk mit bekannten Sicherheitsverletzungen oder Designfehlern vor klassischen Angriffen schützen können, ist es unmöglich, den Zero-Day-Angriff vorherzusagen.

Die genaue Angriffs-Roadmap kann unterschiedlich sein. Gauner können die aufgetretene Verletzung nutzen, um Berechtigungen einmalig zu eskalieren und ihre Malware auszuführen. Eine weitere Option, die hauptsächlich dann verwendet wird, wenn Betrüger versuchen, das gesamte Netzwerk zu infizieren oder die Advanced Persistent Threat einzusetzen, besteht darin, ein neues Konto mit Administratorrechten auf dem lokalen Computer zu erstellen . Danach verstecken Gauner dieses Konto normalerweise und verwenden es gleichzeitig mit der Verwendung der ursprünglichen. Mit dem Administratorkonto können sie tun, was sie wollen – vom Sammeln der Informationen vom infizierten PC bis zum Brute-Force auf andere Computer im Netzwerk oder sogar den Domänencontroller.

Genau in der Phase, in der Brute-Force- oder Malware-Verbreitung im Netzwerk stattfindet, ist es ziemlich einfach, die Malware-Präsenz zu erkennen, wenn der Sicherheitsspezialist weiß, dass etwas vor sich geht. Kriminelle, die mehr tun, als nur Dateien mit Ransomware zu verschlüsseln und das Lösegeld zu verlangen, wissen wie sie die Möglichkeit umgehen können, entdeckt zu werden. Verschleierung, Tarnung der Aktivität als Teil eines legitimen Programms, Ablenkung schaffen – dies sind nur die grundlegenden Aktionen, die Gauner anwenden können, um ihr Ziel zu erreichen.

Verhinderung von Zero-Day-Angriffen: Gefahren im Voraus erkennen

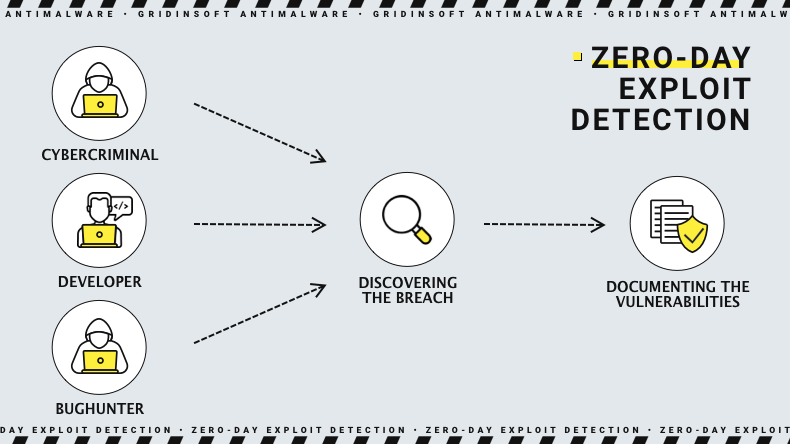

Wie bei allem, was mit den Funktionen einer Anwendung zu tun hat, können Sie Zero-Day-Schwachstellen durch die Codeanalyse finden. Die Hauptfrage ist, wer diese Analyse durchführt – Gauner, Entwickler oder Bughunter. Wie sich herausstellte, haben Cyberkriminelle und Bug-Hunter eine viel materiellere Belohnung für ihre Aktivitäten bei der Exploit-Suche. Erhalten Sie erstens Lösegeld und eine große Portion Geld für den Verkauf der Daten im Darknet und zweitens werden Sie für jede gefundene Verletzung bezahlt. In der Zwischenzeit erhalten die Entwickler nur die immateriellen Dinge - wie die Anerkennung ihrer Software als sicher zu verwenden. Reputationsverluste, die dann zum Verlust der Benutzer führen, fühlen sich nicht so genau an wie ein Bündel Banknoten.

Die gründliche Analyse, die erforderlich ist, um die potenzielle Schwachstelle zu erkennen, reicht nicht aus. Das Starren auf die Codezeilen zeigt nicht, wie genau Gauner die Schwachstelle ausnutzen können und welche Vorteile sie bringt. Deshalb ist das Instrumentarium für Käferjäger und Hacker fast gleich. Experten, die mit diesem Zeug arbeiten, kennen die primären „Stresskonzentratoren“ – Orte, an denen das Programm auf das Netzwerk zugreift oder nach erweiterten Privilegien fragt, sind die häufigsten Orte der Verletzung. Trotzdem reicht es nicht aus, die Lücke zu entdecken und zu bestimmen, welche Gauner sie verwenden können, um sie in freier Wildbahn zu verwenden. Eine Armee von Programmierern aus den Darknet-Marktplätzen ist bereit, eine einzigartige Exploit-Malware für nur 10 US-Dollar zu schreiben, und normale Antivirenprogramme können sie mit signaturbasierten Erkennungen kaum stoppen.

Warum treten Schwachstellen auf?

Cybersicherheitsanalysten haben keinen einzigen Grund für das Auftreten von Schwachstellen berücksichtigt. Die meisten von ihnen sind die unbeabsichtigten Fehler - solche erscheinen aus Unprofessionalität oder dem Mangel an Kollegen, um die Codebasis zu vergleichen. Manchmal erstellen die Entwickler eine ausnutzbare Funktion, um einige aktuelle Anforderungen zu erfüllen. Zum Beispiel gibt es eine Möglichkeit, die Windows-Registrierung aus der Ferne zu bearbeiten, was in den 90er Jahren ziemlich nützlich war. Zur Zeit von Windows 95/98 gab es viele Gründe, etwas in der Registrierung einzurichten, und die Möglichkeit, dies für alle Computer mit einem Klick zu tun, war für Systemadministratoren ein Chaos. Leider machten sich Cyberkriminelle diese „Funktion“ schnell zunutze, bis diese Funktion standardmäßig auf „deaktiviert“ gesetzt wurde. Manchmal aktivieren sie es jedoch immer noch - es ist nützlich, um einen multifunktionalen Backdoor-Zugriff zu erstellen.

In einigen seltenen Fällen werden die Verstöße absichtlich erstellt, hauptsächlich um sie für die Bedürfnisse des Entwicklers zu verwenden. Eine solche Verletzung ist selten und ihre Anwesenheit ist normalerweise ziemlich schwer zu erkennen. Der Skandal explodiert jedoch exponentiell, als er aufgedeckt wird. Während häufige Schwachstellen für den Ruf des Unternehmens nicht so kritisch sind, sind vorsätzliche Schwachstellen wie eine Atombombe für den Ruf des Unternehmens.

Die Liste der am häufigsten ausnutzbaren Programme:

- Microsoft Outlook

- Microsoft Word

- Microsoft-Excel

- Adobe Premiere

- Adobe Creative Cloud

- Adobe Photoshop

- Apache Struts 2

- Pulse Connect Secure

Beispiele für Zero-Day-Exploits

Die Welt der Cybersicherheit war Zeuge zahlreicher Beispiele für Zero-Day-Exploits. Einige von ihnen wurden erfolgreich von Cyberkriminellen verwendet, aber die meisten wurden entdeckt und behoben, bevor die Gauner es taten. Sehen wir uns die berüchtigtsten Fälle an.

- Log4 Shell. Eine berüchtigte Schwachstelle, die am Rande des Jahres 2022 auftauchte, und wurde von Cyberkriminellen bei verschiedenen Angriffen erfolgreich eingesetzt. Die Schwachstelle im Protokollierungsmechanismus ermöglichte es dem Angreifer, den Server zu zwingen, den schädlichen Code auszuführen, während er die Protokolle ausliest. Gauner konnten diesen Code in die Protokolle einfügen, während sie mit Java-basierten Anwendungen interagierten. Obwohl die anfängliche Schwachstelle - CVE-2021-44228 – wurde mit einem Sofort-Patch behoben, der andere erschien in diesem Patch – CVE-2021-45046. Diese Schwachstelle hat bereits Hunderte von Unternehmen zu Geldverlusten geführt und wird wahrscheinlich noch mehrere Jahre kursieren. Dennoch verdient es absolut das CVSS-Verhältnis von 10/10.

- LinkedIn durchgesickert durch CVE-2021-1879. Die Schwachstelle in einer Kette von Apple-Softwareprodukten, insbesondere iOS 12.4-13.7 und watchOS 7.3.3, ermöglichte die universelle Cross-Site-Scripting (XSS). Dieser Verstoß wurde genutzt, um die Informationen von etwa 700 Millionen Benutzern zu stehlen. Ein großer Teil davon – 500 Millionen – wurde zum Verkauf angeboten. Zu den durchgesickerten Informationen gehörten E-Mail-Adressen, Einträge in sozialen Medien, Telefonnummern und Geolokalisierungsdetails. Solche Informationen können für Spear-Phishing mit der Verwendung gefälschter Profile in sozialen Netzwerken äußerst nützlich sein.

- Zoom Video RCE-Schwachstelle. Die Lücke, die es ermöglichte, den Code auf den mit einer Konferenz verbundenen Geräten auszuführen, wurde während der ersten Welle der Coronavirus-Pandemie aufgedeckt und verwendet. Seit Zoom zu einer äußerst beliebten Lösung für Videokonferenzen und Bildung wurde, schien die potenzielle Angriffsfläche nahezu unbegrenzt. CVE-2020-6110 berührte die Zoom-Versionen 4.6.10 und früher.

Wie kann man Zero-Day-Exploits und -Angriffe vermeiden?

Das Fehlen der Fähigkeit zu erwarten, woher die Gefahr kommen kann, macht die meisten Ratschläge viel weniger effektiv. Wenn Sie wissen, wo der Feind versuchen wird, durchzubrechen, können Sie vermuten, wie er dies tun und wie er sich verteidigen wird. Den 0-Tagen mit altbekannten Methoden entgegenzuwirken gleicht mittlerweile eher dem Kampf gegen Windmühlen. Gerade gegen diese Art von Bedrohungen können Sie nicht viel tun. Daher listen wir nur die effektivsten Methoden zur Abwehr von Zero-Day-Malware auf.

- Wenden Sie erweitertes EDR mit Zero-Trust-Richtlinie an. Viele EDR-Lösungen bieten das flexible Modell, bei dem Sie festlegen, welchen Anwendungen Sie vertrauen. Es gibt jedoch keinen anderen Weg als den paranoiden im Schutz vor Zero-Day-Verstößen. Wenn Sie sicher sein wollen, dass weder bekannte Programme noch seltsame Dinge von GitHub Teil des Angriffs werden, ist es besser, jedes einzelne mit maximaler Sorgfalt zu kontrollieren. Fast 74 % von 0 -day-bezogene Cyberangriffe haben die „normalen“ Antivirenprogramme erfolgreich umgangen.

- Aktualisieren Sie Ihre Software so oft wie möglich. Zero-Day-Verstöße werden nach ihrer Entdeckung zu regulären Verstößen, verlieren jedoch nie ihre Wirksamkeit. Wie aktuelle Statistiken besagen, waren im ersten Quartal 2021 immer noch fast 25 % der Unternehmen anfällig für den WannaCry-Virus – eine Malware, die seit ihrem Ausbruch im Jahr 2017 weltweit bekannt wurde. Unternehmen verzögern die Software-Updates aus verschiedenen Gründen – Hardware-Inkompatibilität, Beschwerden über die Benutzeroberfläche neuer Versionen und die Gesamtleistung der App. Es ist jedoch besser, diese Probleme in Kauf zu nehmen oder andere Software zu finden, als weiterhin veraltetes Zeug zu verwenden, das leicht ausgenutzt werden kann.