Was ist ein DDoS?

DDoS ist eine Abkürzung für „Distributed Denial of Service“. Diese Definition erklärt viel über das Wesen dieser Situation. Zunächst müssen jedoch die Gründe sowie Vermeidungsmöglichkeiten aufgezeigt werden. Lassen Sie uns also zunächst darüber sprechen, wie es funktioniert – es gibt Ihnen Tipps, wie Sie die Website vor DDoS-Angriffen schützen können.

Distributed Denial of Service tritt auf, wenn der Server so viele Anfragen erhält, dass er sie nicht verarbeiten kann. Dem Server fehlt möglicherweise RAM oder CPU, aber der Effekt ist derselbe - Webseiten werden nicht mit den folgenden Fehlernummern geöffnet:

| 500 | mit dem Server stimmt etwas nicht, ohne genauere Angabe; |

| 502 | ungültige Antwort vom Server; |

| 503 | Server ist vorübergehend nicht verfügbar, um eine Anfrage zu bearbeiten; |

| 504 | Zeit für Serverantwort wurde überschritten; |

| 509 | Host empfängt mehr Datenverkehr, als die Website verarbeiten kann; |

| 520 | Server gibt einen unbekannten Fehler zurück; |

| 521 | ursprünglicher Website-Server ist für den zwischengeschalteten Server nicht verfügbar; |

| 522 | Zeitüberschreitung bei Verbindung; |

| 523 | Zwischenserver kann keine Verbindung zu Ihrem Hostserver herstellen; |

| 524 | Zeitüberschreitung bei der Verbindung über den Cloudflare-Server. |

Wie führt man einen DDoS-Angriff durch?

Das Überladen des Servers ist nicht einfach, insbesondere wenn es sich um die Seiten großer Unternehmen oder Online-Dienste handelt. Mehr als ein Dutzend Google-Dienste, Netflix, Amazon und Microsoft – erhalten Hunderttausende von Anfragen pro Minute – und ihre Server laufen ohne Probleme weiter. Die richtige Einstellung des Response-Routing und das Mieten oder Bauen von mehr Servern wird Ihren Service für mehr Kunden verfügbar machen und überlastungsbeständiger.

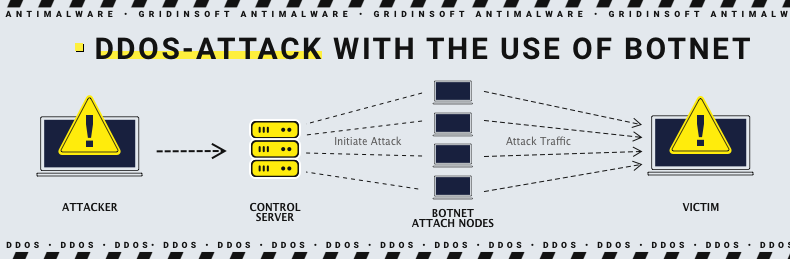

Cyberkriminelle, die DDoS-Angriffe ausführen, erfinden nichts Neues. Die Essenz dieser Art von Cyberangriff besteht darin, eine enorme Menge an Anfragen zu erzeugen, die den Server überlasten. Diese Angriffe werden gewöhnlich mit Hilfe von Botnets durchgeführt - Gruppen von Computern, die mit einem Virus infiziert sind, der sie zu „Zombies“ macht. Diese Maschinen (einige der aufgedeckten Botnets waren größer als 100.000 Computer) werden von einer einzigen Kommandozentrale aus gesteuert. Gauner können ihnen sagen, dass sie Anfragen an jede beliebige Website senden sollen – sogar an google.com. Wenn das Botnetz groß genug ist, können Sie es herunterfahren oder es schwierig machen, sich selbst mit großen und bekannten Ressourcen zu verbinden.

Manchmal führen Leute unbeabsichtigte DDoS-Angriffe durch, wenn die Menge viele Anfragen an denselben Server sendet. Beispielsweise haben Sie eine solche Situation möglicherweise während der Wahlen 2020 in den USA erlebt, als die Leute die Seite fec.gov (auf der die offiziellen Ergebnisse veröffentlicht wurden) massiv öffneten und aufgrund der Serverüberlastung gewisse Probleme verursachten.

Arten von DDoS-Angriffen

Obwohl alle DDoS-Angriffe auf Botnets basieren und mit dem einzigen Endziel begangen werden, unterscheiden sie sich in den Methoden zur Erzeugung von übermäßigem Datenverkehr. Der Server verarbeitet gleichzeitig Dutzende verschiedener Prozesse, die sich auf eine einzelne Anfrage beziehen. Eine der beliebtesten Methoden ist eine Fehlbildung von einer von ihnen, die eine erhöhte Belastung verursacht. Die Stärke von DDoS liegt jedoch nicht nur in den modifizierten Parametern einer Anfrage, sondern auch in der Anzahl dieser Anfragen.

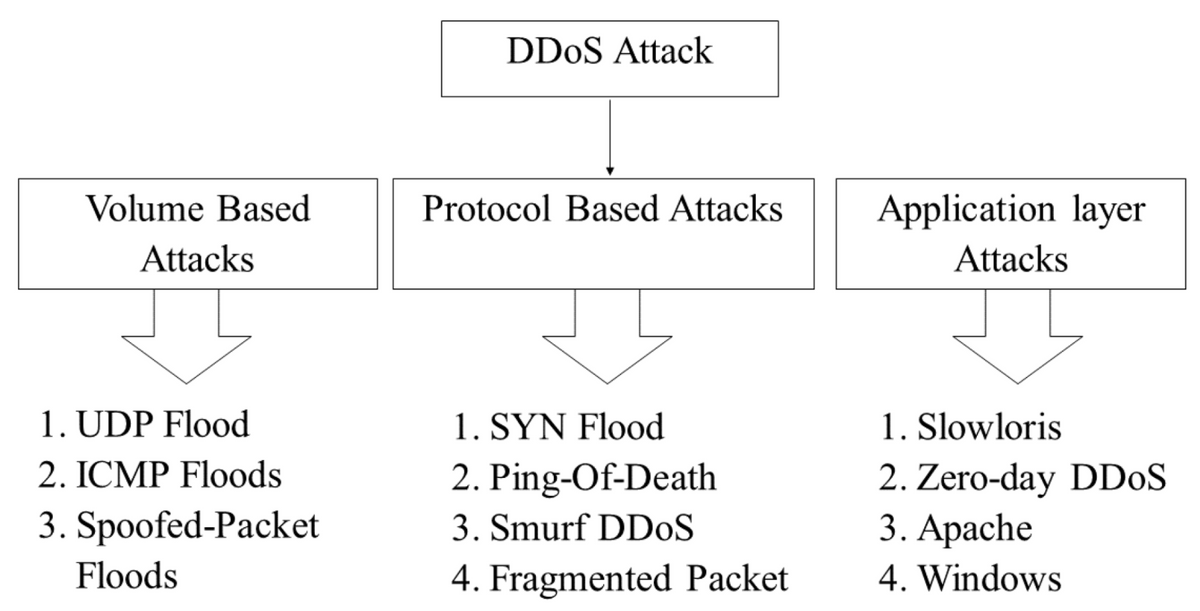

Was macht also die normale Anfrage so schwer zu bearbeiten? Cyberkriminellen, die DDoS-Angriffe ausführen, steht eine breite Palette von Tools zur Verfügung. Experten unterteilen diese Methoden in volumenbasierte Angriffe, Angriffe auf Anwendungsebene und Angriffe auf Protokolle. Die ersten geben klar an, wie sie ausgeführt werden; Diese Angriffe sind die einfachsten. Allerdings ist die Effizienz pro einzelnem Angriffssystem für volumenbasierte Angriffe ziemlich gering. Diese Angriffe erfordern normalerweise viel größere Botnets oder Benutzer.

App-Layer-Angriffe

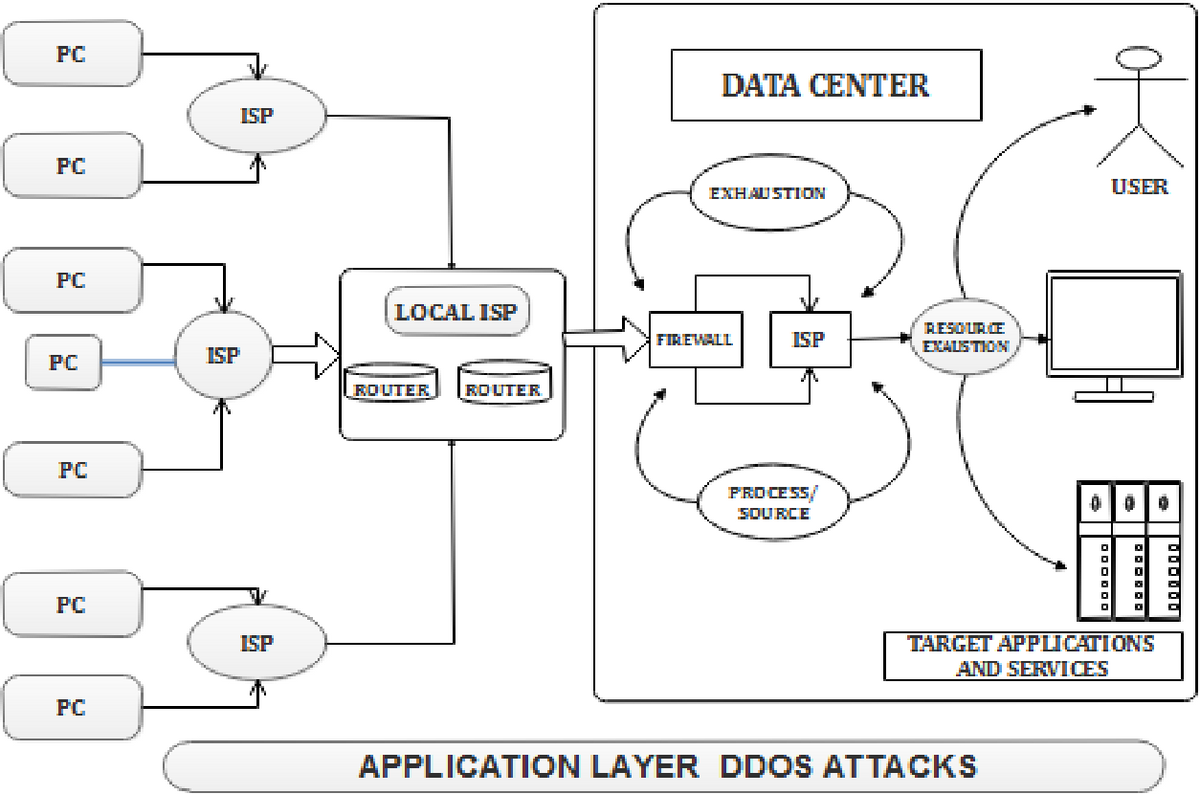

Angriffe auf Anwendungsebene setzen voraus, dass Schwachstellen im System des Servers oder in der Anwendungssoftware auf diesem Server ausgenutzt werden. Eine der am häufigsten verwendeten Sicherheitsverletzungen ist insbesondere das HTTP GET oder POST-Anfragen. Das Erstellen des Flusses dieser Anforderungen, der das System überlasten kann, erfordert viel weniger Ressourcen als andere Methoden. Darüber hinaus müssen Sie die Pakete nicht einmal falsch formatieren - die Standard-HTTP-Methoden sind gut genug. Sie sind jedoch ziemlich schwer vorzubereiten, da der Angriff auf eine bestimmte Serverkonfiguration abzielen muss.

Protokollangriffe

Protokollangriffe scheinen der Durchschnitt zwischen App-Layer-Angriffen und Volumen-basierten Angriffen zu sein. Eine relativ hohe Effizienz wird mit einer einfachen Handhabung und einer großen Methodenvielfalt kombiniert. Pings of Deaths, fragmentierte Paketangriffe, SYN-Spam – das ist nur die Oberfläche. Jede dieser Methoden hat ein Dutzend Untertypen, die es ermöglichen, die Sicherheitslücke in jedem System zu finden.

Wie lange halten DDoS-Angriffe an?

zwei mögliche Fristen können den DDoS-Angriffsprozess stoppen. Die erste besteht darin, das Ziel des Angriffs zu erreichen (siehe unten), und die zweite besteht darin, die Notfall-Anti-DDoS-Maßnahmen der Server-Betreuer anzuwenden, oder sogar beides. Beispielsweise der Die jüngste weltweit bekannte Angriffskette im Zusammenhang mit dem Krieg in der Ukraine dauerte seit Beginn der Kriegsführung fast eine Woche. Ein Dutzend russischer und ukrainischer Regierungsstellen, Websites von Medienagenturen und Banken waren nicht erreichbar. Die Angreifer haben ihr Ziel erreicht, beabsichtigten aber wahrscheinlich, die Websites so lange wie möglich außer Betrieb zu halten. In der Zwischenzeit haben es die Website-Betreiber in dieser Woche geschafft, mit dem überschüssigen Traffic fertig zu werden - durch Verbindungssperren oder Traffic-Filterung. Beide Seiten haben ihren Job gemacht - Angreifer haben die Seiten erfolgreich zerstört und Systemadministratoren haben den Angriff gespiegelt.

Dennoch ist der wirkliche Erfolg der Angeklagten nur dann gegeben, wenn der Angriff die Website nicht betrifft. Natürlich können Sie nichts tun, und gering qualifizierte Skript-Kiddies werden Ihre Website immer noch nicht zum Wackeln bringen. Aber der echte Angriff, der von erfahrenen Hackern orchestriert wird, erfordert einige echte Technologien, um ihm entgegenzuwirken.

Wie werden Websites vor DDoS-Angriffen geschützt?

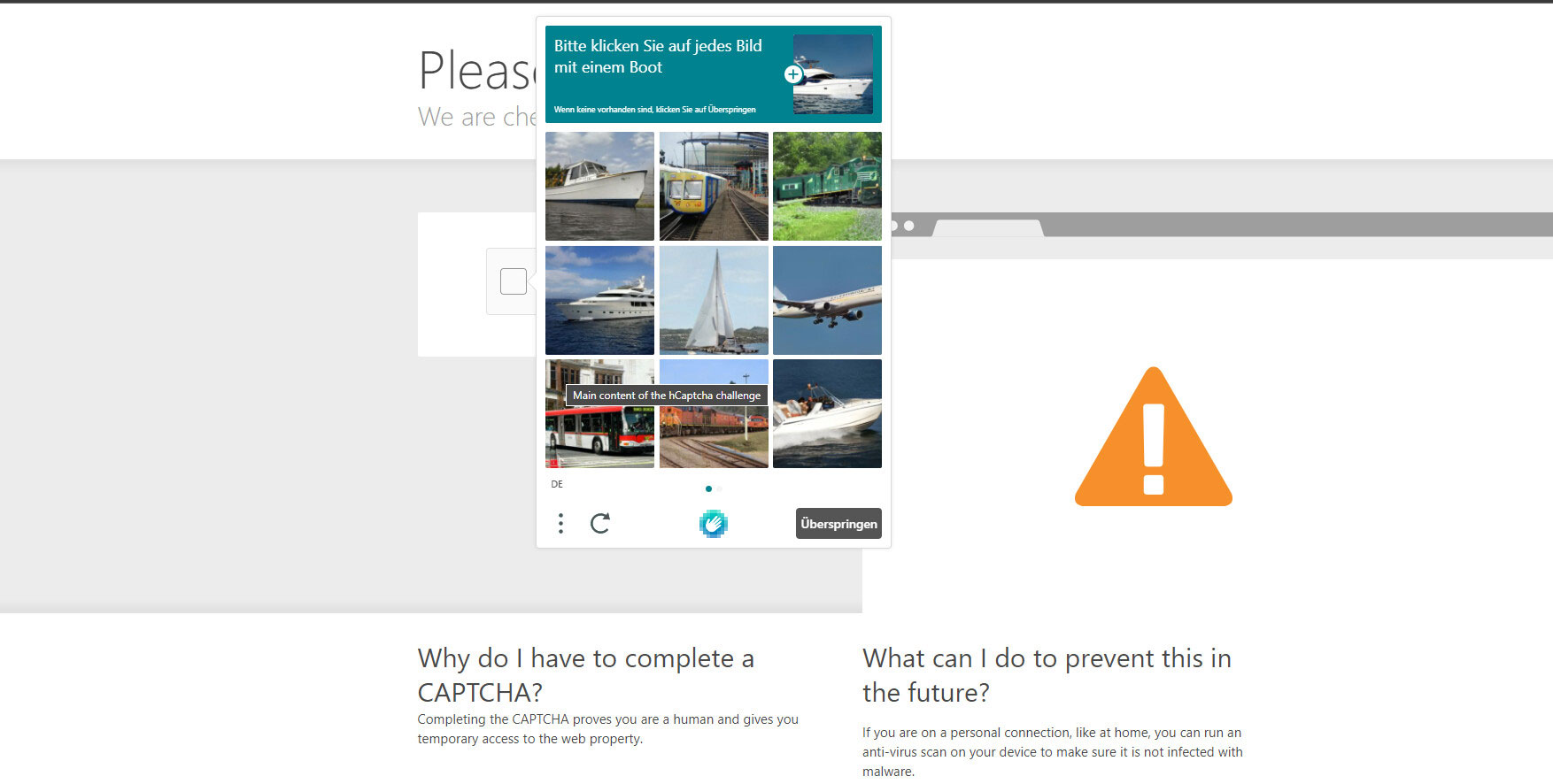

Der erste DDoS-Angriff erfolgte in der Woche vom 7. Februar 2000 . Dieser Angriff wurde von einem 15-jährigen Jungen begangen, der eine Reihe von Angriffen auf E-Commerce-Dienste durchgeführt hat, darunter Amazon und eBay. Seitdem haben Systemadministratoren viele Möglichkeiten der DDoS-Prävention entdeckt. Eine der beliebtesten und bekanntesten ist das Lösen von Captchas. Wenn Sie viele Klicks machen, fordert Sie ein einzigartiges System auf, genau wie ein Computer aus einem Botnet, der versucht, den Server mit Anfragen zu überlasten, das Captcha zu lösen.

Eine weitere weit verbreitete Möglichkeit, die potenzielle Serverlast zu verringern, besteht darin, Anfragen des Bots zu verhindern. Dienste wie Cloudflare nehmen die Anfrage zuerst an Ihre Website und bieten die „ Besucher“, um das gleiche Captcha zu lösen. Diese Methode ist viel effektiver als das zuvor erwähnte Captcha-Lösen, da Bots den Endpunkt des Angriffs nicht erreichen können.

Ein wesentliches Element ist natürlich die Backend-Optimierung. Das schlecht gestaltete Back-End kann Probleme verursachen, selbst wenn niemand Ihre Website angreift. Durch die Optimierung des Codes erhöhen Sie jedoch die Obergrenze der Anforderungen für den Zeitraum und sparen eine erhebliche Menge Geld, das Sie für Server-Upgrades ausgeben würden.

DoS- und DDoS-Angriffe - was ist der Unterschied?

Es gibt einen Schwager von DDoS-Angriffen, der weniger bekannt ist, aber dennoch in der realen Welt auftritt. Denial-of-Service-Angriffe bedeutet, eine erstickende Menge an Datenverkehr zu erzeugen, der auf eine bestimmte Maschine oder ein kleines Netzwerk abzielt. Das Überfluten des Netzwerks oder der Maschine erfordert viel weniger Aufwand als eine gut gemachte Site mit verteilten Servern und Anti-DDoS-Schutz. Solche Angriffe können angewendet werden, um die Arbeit eines kleinen Unternehmens auszusetzen oder einfach nur einen bestimmten Benutzer zu täuschen.

DoS-Angriffe erfordern keine spezielle Software, da die meisten Ziele dieser Art von Angriffen überhaupt nicht geschützt sind. Systemadministratoren können einige restriktive Maßnahmen anwenden, aber es ist zu teuer, ein winziges Netzwerk mit ernsthaftem, vollwertigem Anti-DDoS-Zeug zu retten. Deshalb sind diese Angriffe im Allgemeinen erfolgreich. Glücklicherweise sind diese Angriffe aufgrund der geringen Rentabilität nicht so beliebt.

DDoS-Beispiele

Die beste Demonstration dessen, wie es funktioniert und wie man ihm entgegenwirken kann, ist die Überprüfung vergangener oder laufender Angriffsfälle. Zum Glück für die wissenschaftliche Klarheit gab es in den letzten Jahren viele Angriffe zu überprüfen. Der erste und jüngste ist die obige Kette von DDoS-Angriffen auf russische Regierungsseiten und Webseiten von Geschäftsbanken. Das Besondere an diesem Angriff ist, dass er vollständig von Freiwilligen durchgeführt wurde. Benutzer wollten ihre Computer und Mobiltelefone Bedrohungsakteuren anbieten, die den Verkehrsfluss mit speziellen Skripten erstellen. Dieser Angriff beanspruchte etwa 9,8 Tbit/s Bandbreite, was etwa einer durchschnittlichen Rate in 2026 entspricht.

Ein weiteres Beispiel bezieht sich auf den Rekord, bezieht sich aber auch auf ein russisches Unternehmen. Yandex, das All-in-One-Internetunternehmen mit dem Spitznamen russisches Google, meldete einen Weltrekord-DDoS-Angriff. Aufgrund der Mitteilung des Unternehmens erlitten sie einen Fluss von 22 Millionen Anfragen pro Sekunde. Sogar Cloudflare – das Unternehmen, das sich mit übermäßigem Datenverkehr wie sein Brot und Butter befasst – sagte, dass sie nur einen Angriff mit 17,2 Millionen RPS erlebt haben. Dieser Angriff wurde in Anforderungen pro Sekunde gemessen, da er auf volumenbasierten Methoden begangen wurde. Bedrohungsakteure haben versucht, den Zugriff auf die Website zu stören, indem sie zu viele Anfragen gestellt haben, und sie sind gescheitert – Yandex hat keine Probleme festgestellt.

Neueste DDoS-Angriffe:

- CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

- GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

- Threat Actor Behind X DDoS Attack Revealed

- Ubiquiti G4 Vulnerability Discovered, Allowing for DDoS Attacks

- IP Stresser & DDoS Booter

- Sierra AirLink Vulnerabilities Expose Critical Infrastructure

- SLP DDoS Amplification Vulnerability Actively Exploited

- Mirai variant "Pandora" infects Android TV for DDoS attacks.