Was ist ein Botnet?

Das erste, was Sie wissen müssen, ist, dass Cyberkriminelle nicht die einzige Kategorie von Einbrechern sind, die ein Botnetz benötigen. Häufig starten Botnets eine Spam-Kampagne auf der Seite von jemandem in sozialen Netzwerken oder unter dem Video von jemandem auf YouTube. Natürlich sind sowohl Cyberkriminalität als auch Spamming unerwünscht, aber letzteres wird meist als Scherz oder kleiner schmutziger Trick gewertet.

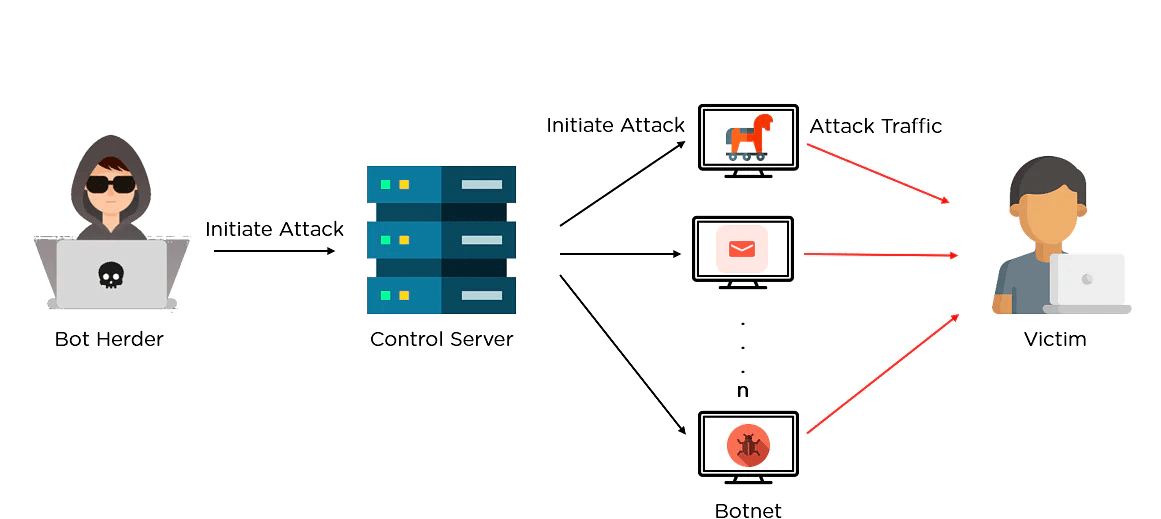

Alle Botnets sind unterschiedlich, haben aber eines gemeinsam - Software, die den Computer in einem einzigen Netzwerk vereint. Üblicherweise verwenden Botnet-Ersteller zu diesem Zweck Backdoor-Viren. Natürlich können sie jeden anderen Virus verwenden, der die Netzwerkeinstellungen ändern und Fernzugriff gewähren kann - Fernzugriffstrojaner und Stealer zum Beispiel. Aber Statistiken zeigen, dass Hintertüren bevorzugt werden - vielleicht, weil sie für diesen Zweck entwickelt wurden.

Durch die Hintertür ändern Gauner Ihre Systemeinstellungen und Netzwerkkonfigurationen. Sie fügen ihrem Befehlsserver mithilfe des Konsolenbefehls eine bestimmte Verbindung hinzu, deaktivieren Ihr Antivirenprogramm und laden schließlich das spezielle Toolkit herunter, das es ihnen ermöglicht, Ihren Computer „aufzuwecken“ und ihn zu zwingen, sich so zu verhalten, wie sie es möchten.

Read also: SmartTube YouTube Client Hacked: Your Ad-Free TV App Just Became a Botnet

Warum brauchen Cyberkriminelle ein Botnet?

Während Sie lesen, werden Botnets aufgerufen, um die Spamming-Aktivitäten durchzuführen. Alle DDoS-Angriffe und effektive Spamming-Kampagnen werden mithilfe von Botnets durchgeführt. Das Netzwerk, bestehend aus vollständig gesteuerten Computern mit einer zentralen Steuerzentrale, ist hocheffektiv. Stellen Sie sich vor – Sie haben eine Armee von 100 %, die von Ihnen kontrolliert wird, und Sie zahlen nichts, um sie alle zu verwalten – nur gewöhnliche Internet-Rechnungen. Ja, im Darknet finden Sie möglicherweise Angebote zum Mieten eines Botnets, aber häufig werden diese Netzwerke von den Hackern verwendet, die sie erstellt haben.

Der genaue Zweck der Angriffe, die mit Hilfe von Botnets durchgeführt werden, ist Profit, Rache oder das Erschaffen einer Illusion. Während der erste und der zweite Grund für Botnet-basierte Angriffe leicht zu verstehen sind, muss das „Erzeugen der Illusion“ erklärt werden.

Einige politische Parteien oder Meinungsführer geraten manchmal in die Situation, wenn sie ihrem Publikum versichern müssen, dass viele Menschen den von ihnen vertretenen Standpunkt unterstützen. Menschen ziehen manchmal Schlussfolgerungen auf der Grundlage der Meinungen anderer Menschen. Sie denken jedoch selten, dass die „Menge“, die sie sehen und der sie folgen, illusorisch sein könnte. Botnets werden von skrupellosen Massenmedienunternehmen oder Meinungsführern „angeheuert“, um die Illusion zu erwecken, dass viele Menschen beispielsweise die folgenden Gesetzesänderungen oder Regierungswechsel unterstützen, die ohne demokratische Abstimmung durchgeführt werden.

Botnet-Aktivität im Jahr 2026:

- KimWolf Botnet Hijacks 1.8M Android TVs for Massive DDoS Attacks

- SmartTube YouTube Client Hacked: Your Ad-Free TV App Just Became a Botnet

- GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

- New FritzFrog Botnet Sample Exploits Log4Shell and PwnKit

- NoaBot Botnet: The Latest Mirai Offspring

- InfectedSlurs Botnet Exploits Zero-Days to Spread Mirai Malware

- DarkGate and Pikabot Copy the QakBot Malware

- IPStorm Botnet Stopped by the FBI, Operator Detained

Wie kann ich verstehen, dass mein Computer Teil eines Botnets ist?

Hacker, die ein Botnet erstellt haben, haben keinen Grund sicherzustellen, dass ein bestimmter Benutzer, dessen PC sich im Botnet befindet, bereits festgestellt hat, dass er gehackt wurde. Wenn sie Tausende von Computern in ihrem Netzwerk haben, bringt der Verlust eines einzelnen PCs oder sogar zehn keine nennenswerten Auswirkungen. Sie können Botnet-Aktivitäten starten, selbst wenn Sie Ihren Computer verwenden. Daher ist jede seltsame Aktivität unter den unten aufgeführten ein Grund, Ihren Computer nach möglichen Hintertüren zu durchsuchen. Hier sind die typischen Anzeichen dafür, dass Ihr PC Teil eines Botnetzes ist:

- Der Mauszeiger bewegt sich selbstständig;

- Sie können sehen, wie sich die Konsolenfenster chaotisch öffnen;

- Ein Browserfenster öffnet sich ohne Ihr Zutun;

- Sie sehen den 404-Fehler, wenn Sie versuchen, die Websites zu öffnen, und Sie können diese Website von einem anderen Gerät aus erreichen;

- Für Laptops: Ihr Akku beginnt sich viel schneller als gewöhnlich zu entladen, ohne Software- oder Hardware-Updates oder Änderungen an dem Programm, das Sie normalerweise ausführen;

- Für Benutzer mit getakteten Verbindungen: Der Datenverkehr wird extrem schnell von der App verbraucht, die Sie nicht verwendet haben.

Read also: GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

Mindestens zwei dieser Zeichen reichen aus, um zu vermuten, dass jemand anderes Ihren Computer verwendet. Keine Panik – Gauner, die Ihren Computer zum Botnet hinzugefügt haben, sind wahrscheinlich nicht an Ihren Daten oder anderen sensiblen Informationen interessiert. Alles, was Sie tun müssen, ist, Anti-Malware-Software zu starten, den Scan durchzuführen und die Bedrohung zu entfernen. Obwohl der Virus den Microsoft Defender aussetzen kann, kann er kaum Sicherheitstools von Drittanbietern deaktivieren.

Wie kann ich mein System davor schützen, Teil eines Botnetzes zu werden?

Es ist schwer vorherzusagen, von wo aus der Backdoor-Virus versuchen wird, Ihr System anzugreifen. Natürlich werden Botnetze nicht nur mit Hintertüren erstellt; Wie bereits erwähnt, sind RATs und Stealer auch in dieser Party. Trotzdem können selbst Systemadministratoren nur passive Barrieren gegen Viren schaffen. Sie sind wirksam, bis Sie das riesige Tor für jede Art von Malware öffnen – den Webbrowser.

Um Ihr System zu schützen, müssen Sie Anti-Malware oder Antivirus-Software mit einer proaktiven Schutzfunktion verwenden . Sicherheitstools mit dieser Funktion scannen die Aktivität jeder laufenden Anwendung und erkennen Malware anhand ihres Verhaltens. Proaktiver Schutz ist die effektivste Lösung gegen Backdoors. GridinSoft Anti-Malware ist ein Sicherheitstool, das Ihnen diese Funktion bieten kann.