Cybersicherheit

Was ist Cybersicherheit? Diese Wissenschaft mag wie etwas aussehen, das nach Wegen sucht, Malware-Injektionen zu vermeiden, Datenlecks zu verhindern oder eine zuverlässigere Informationsspeicherung zu organisieren. Allerdings erforscht Cybersecurity all diese Dinge gleichzeitig, kann also durchaus als die Wissenschaft des digitalen Datenschutzes bezeichnet werden.

Cybersicherheit ist definiert als der Schutz von Netzwerken, Daten und Informationen vor unbefugtem Zugriff, Manipulation oder Zerstörung. Alle Netzwerke, Daten und Kenntnisse haben etwas gemeinsam; Sie sind das Äquivalent zu Daten und Daten, die in einer Bank gespeichert sind. Ein Angreifer kann physisch auf das Gebäude zugreifen und die Sicherheitssysteme manipulieren, um in die Tresore der Bank zu gelangen.

Das geschieht, weil Kriminelle in der physischen Welt keine physischen Systeme manipulieren können, wie sie in der IT zu finden sind. Die Idee ist also, diese Schwachstellen zu nutzen, um die im Computernetzwerk enthaltenen Informationen anzugreifen.

Ein Zustrom neuer Bedrohungen, Technologien und Geschäftsmodelle ist im Bereich der Cybersicherheit entstanden, als die Welt als Reaktion auf die COVID-19-Pandemie auf ein Arbeitsmodell aus der Ferne umgestellt hat.

Die Technologielandschaft, die sich ständig ändert, ist keine neue Offenbarung, aber sie wurde im letzten Jahr sicherlich auf ein neues Niveau gehoben. Hier analysieren wir die neue Bedrohungslandschaft, die sich daraus ergibt, und welche Cybersicherheitstrends das größte Risiko in 2026 und darüber hinaus.

Warum Cybersicherheit wichtig ist?

Heutzutage verlassen sich zu viele Dinge auf die digitale Form der Datenspeicherung und -übertragung. Jedes Unternehmen hat eine Datenbank mit Kunden, Arbeitsdokumenten, Statistiken und anderen Dingen. Es ist wichtig, sicherzustellen, dass diese Informationen jederzeit und nur von den primär dafür vorgesehenen Benutzern erreicht werden können. Als eine der Möglichkeiten, Letzteres bereitzustellen, bietet Cybersicherheit die Verwendung von Sicherheitsmechanismen und Methoden zur Abwehr von Malware. Eine andere Sache, die diese Wissenschaft zu kontrollieren versucht, ist der menschliche Faktor – immer noch einer der die häufigsten Gründe für Datenschutzverletzungen in großen Unternehmen.

Das Hauptaugenmerk dieser Wissenschaft liegt darauf, wie die Daten vor Eindringlingen durch Dritte geschützt werden können. Ein solcher Eindringling kann ein bösartiges Programm namens Spyware oder eine Person sein, die sich unbefugten Zugriff auf diese Daten verschafft hat. In jedem Fall müssen Sie verstehen, wie Sie es vermeiden und, falls es passiert ist, dagegen vorgehen. Alle möglichen Probleme gleichzeitig behandeln zu müssen, ist eine sehr nicht triviale Aufgabe – daher sind alle Lösungen sehr komplex. Cybersicherheit ist also eine Wissenschaft, die nach Möglichkeiten sucht, die Computernetzwerke und die darin gespeicherten und übertragenen Daten zu sichern.

Was sind Cybersicherheitsbedrohungen?

Es ist an der Zeit, die Gefahren, denen sich die Cybersicherheit stellen muss, ausführlicher zu erwähnen. Sie hängen in der Regel davon ab, welches Ziel sie anstreben. Je wichtigere oder wertvollere Informationen diese Opfer haben, desto kompliziertere Sicherheitstools verwenden sie angeblich. Daher müssen die Methoden zum Stehlen dieser Informationen (d. h. das Durchbrechen aller Barrieren) allmählich komplexer werden. Es ist viel einfacher, Gespräche von den PCs einzelner Benutzer zu stehlen, als sie von einem Unternehmen mit vielen Sicherheitsfunktionen zu bekommen. Und sowohl Malware als auch menschenbezogene Tricks werden viel komplizierter sein.

Lassen Sie uns einen Blick auf die meisten aktuellen Cyber-Sicherheitsbedrohungen werfen. Sie werden nach ihrer Komplikationsstufe positioniert.

Malware

Malware. Sie haben dieses Wort gehört und kennen wahrscheinlich seine Definition. Mehr kann der Großteil der Nutzer allerdings kaum sagen. Malware ist mehr als nur „bösartige Software“, wie man früher diese Definition nannte, und eigentlich kein Synonym für „Virus“. Wie kann es also korrekt charakterisiert werden?

Schädliche Software umgibt uns seit Ende der 90er Jahre und wird es sicher so lange geben wie Computer. Auch wenn nicht jede Malware-Probe eine direkte Bedrohung für die Informationen darstellen soll, hat sie wahrscheinlich einen Weg, sie zu erreichen. Heutzutage können sogar solche Dinge wie Adware Cookies und den Suchverlauf stehlen. Und stellen Sie sich vor, was Spyware oder Stealer anrichten können.

Phishing

Kniffliges Social Engineering zielt nicht immer darauf ab, uns etwas zu verkaufen. Wenn es um böswillige Aktionen geht, ist Phishing ziemlich beliebt, um die Zugangsdaten der Benutzer von sozialen Netzwerken oder Online-Banking-Konten zu erhalten. Es gibt viele gefälschte Seiten online, die Facebook, Twitter oder andere weit verbreitete Netzwerke nachahmen. Sie werden normalerweise per Spamming in sozialen Netzwerken oder per E-Mail verbreitet. Die größten Verluste sind jedoch mit Fälschungen von Banking-Websites und -Apps verbunden: Sagen Sie ihnen Ihr Passwort und verabschieden Sie sich auch von Ihren Ersparnissen.

Ransomware

Das Richtige inmitten der Orientierung von Einzelpersonen und Unternehmen. Es gibt genügend Ransomware-Varianten, die nur Einzelpersonen und nur Unternehmen angreifen; manche nehmen beides. Es liegt auf der Hand, dass Angriffe auf Unternehmen viel mehr Gewinn bringen, aber auch die Ransomware-Gruppe einem erheblichen Risiko aussetzen können. Inzwischen hat der Ransomware-Markt unter den Gruppen, die auf Einzelpersonen abzielen, vor einigen Jahren seinen Anführer und Monopolisten bekommen. STOP/Djvu hat einen Anteilvon mehr als 75%.

Während Angriffe auf Einzelpersonen auf Köder-E-Mails und unzulässiger Software basieren – ziemlich klassische Methoden –, waren Gruppen, die auf Unternehmen abzielen, gezwungen, weniger vorhersehbare Wege zu finden. Und sie taten es - Schwachstellen in RDP sind eine der am meisten ausgenutzten unter allen anderen. Abgesehen davon verwenden Gauner manchmal Hack-Tools und Spyware, um vertrauliche Informationen vom Unternehmen zu erhalten, und verlangen dann ein separates Lösegeld, damit diese Informationen unveröffentlicht bleiben.

Man-in-the-Middle

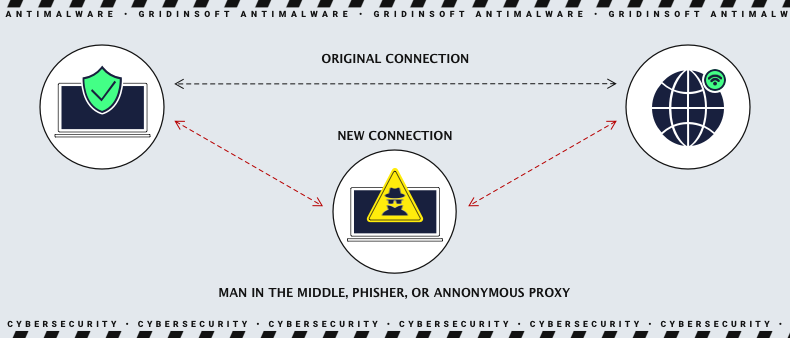

Altes, aber goldenes Ding, das durch die Verwendung des HTTPS-Verschlüsselungsstandards in Webbrowsern fast vollständig gelöscht wurde. Dieser Angriff setzt das Abfangen von Verkehrspaketen auf ihrem Weg zum Server voraus. Während „klassische“ MitM-Angriffe im ungesicherten Wi-Fi-Netzwerk durchgeführt wurden, werden moderne normalerweise im Rahmen von Insider-Bedrohungsaktivitäten durchgeführt. Der getarnte Gauner erschnüffelt die Pakete, die unverschlüsselt im lokalen Firmennetzwerk übertragen werden. Aber auch innerhalb von Unternehmensnetzwerken ist eine Datenübertragung ohne Sicherheitsmaßnahmen ziemlich selten. Man-in-the-Middle ist heutzutage fast ungenutzt.

DDoS

Bei dieser Art von Cybersicherheitsbedrohung geht es eher darum, den Zugriff auf Daten zu blockieren, als sie zu stehlen. Die Server mit Anfragen zu überfluten, so dass sie nicht antworten, sieht ziemlich einfach aus, bis Sie darüber nachdenken, woher Sie all diese Anfragen bekommen. Distributed Denial-of-Service wird aufgrund der Anfragen von einem Dutzend Computern kaum auftreten. Daher verwenden Cyberkriminelle, die etwas Ernsthafteres als die Website einer lokalen Supermarktkette in Texas angreifen, normalerweise Botnets oder ähnliches.

Gelegentlich können Personen einen unbeabsichtigten DDoS-Angriff auf eine bestimmte Website ausführen. Zum Beispiel trat eine solche Situation während des letzten Eurovision Song Contest auf, als die Leute die Website mit den Ergebnissen überschwemmten. Aber der echte DDoS-Angriff wird fast immer durch Versuche ergänzt, das Admin-Panel der Website brute-force zu erzwingen.

Insider-Bedrohungen

Fast unvermeidlich, wenn Ihr Unternehmen groß und bekannt ist. Eine Person, die für Ihre Konkurrenten oder sogar für genau die Betrüger arbeitet. Es ist nicht zwingend ein neuer Mitarbeiter - eine der Personen, die Sie für bewährt halten, kann auch ein Insider sein. Der Dritte könnte ihm für solch eine schlaue Arbeit eine hohe Vergütung anbieten. Ein Insider, insbesondere einer, der einige Zeit für Sie arbeitet, kann sehr schlimme Dinge tun – von Datenlecks bis hin zum Einschleusen von Malware.

Advanced Persistent Threats (APT)

Genau, der König aller Bedrohungen. Am aufwendigsten und erfolgreichsten, wenn alles richtig gemacht wird. Diese Art von Cybersicherheitsbedrohung setzt die Verwendung mehrerer Tools voraus, die über einen relativ langen Zeitraum wirken. Dabei kann es sich sowohl um Spyware, Stealer als auch um andere Malware handeln, die vertrauliche Daten übermitteln kann Kombination mit einem Insider, der all diese Dinge verwaltet. Es gibt jedoch viel mehr mögliche Kombinationen.

Cybersicherheitstrends

Um auf die Bedrohungen zu reagieren, die Sie oben sehen, hat die Cybersicherheit als Wissenschaft Lösungen für verschiedene Angriffsvektoren entwickelt. Es ist wichtig zu verstehen, dass sie nur dann eine hohe Effizienz haben, wenn sie zusammen und in einem Ausmaß angewendet werden, das Bedrohungen entspricht. Und um gegen alle möglichen Gefahren am wettbewerbsfähigsten zu sein, ist es besser, sowohl spezifische Maßnahmen gegen bestimmte Bedrohungen als auch gemeinsame Elemente der Cybersicherheit umzusetzen.

Netzwerksicherheit

Heutzutage hat die meiste Anwendungssoftware eingebettete Elemente der Netzwerksicherheit. HTTPS-Zertifikate werden auf fast jeder Website verwendet und die meisten Webbrowser blockieren den Zugriff an diejenigen, die es nicht haben. Von Ihrer Seite wird mit Passwörtern auf WLAN-Routern und komplizierten Passwörtern im lokalen Netzwerk für Sicherheit gesorgt.

Cloud-Sicherheit

In manchen Situationen reichen lokale Cybersicherheitsanwendungen nicht aus. Die Sicherheit der Verbindung zu Cloud-Diensten kann gefährdet sein, da sie selten von einer Sicherheitslösung kontrolliert wird. Und während sie als Mittel zur Speicherung von Daten und zur Zusammenarbeit immer beliebter wurden, wuchsen die Risiken entsprechend. Um sicherzustellen, dass der Angriff nicht möglich ist, bieten Cloud-Sicherheitslösungen ihre Kontrolle über die Verbindung zwischen dem Mitarbeiter und dem Cloud-Dienst an.

App-Sicherheit

Datenverarbeitung, Benutzerauthentifizierungsregeln, Netzwerkprotokolle – all diese Elemente in den von Ihnen verwendeten Apps müssen per Design angewendet werden. Auch wenn Sie sich keine Sorgen darüber machen, dass Entwickler Ihre persönlichen Daten sammeln, ist es besser, sie zu sichern. Die meisten Anwendungen in Unternehmensqualität tun normalerweise alles, um die Offenlegung von Benutzerdaten zu vermeiden.

Speichersicherheit

Wenn wir über peinliche Fälle sprechen, ist der traurigste, wenn Sie alles getan haben, um Ihre Daten vor externen Gefahren zu schützen, und Ihr Rechenzentrum zusammengebrochen ist. Speichereinheiten - HDD oder SSD - können aus verschiedenen Gründen ausfallen. Glücklicherweise ist es ziemlich einfach, diesen unangenehmen Fällen entgegenzuwirken - indem Sie die Festplatten mit einer längeren Lebensdauer kaufen oder die Ausrüstung vor Schäden schützen.

Ein weiterer Aspekt der Speichersicherheit ist mehr die physische Sicherheit des Ortes, an dem die Daten aufbewahrt werden. Ein solcher Raum darf nur von autorisiertem Personal betreten werden und – was noch wichtiger ist – ohne irgendetwas, das verwendet werden kann, um Daten zu extrahieren. Das Sichern der Computer mit unterschiedlichen Passwörtern und das Verschlüsseln der Datenträger ist eine Standardmaßnahme.

Informationssicherheit

DieDatenschutz-Grundverordnung oder DSGVO erklärt fast alles. Diese europäische Datenschutzverordnung steht für höchsten Datenschutz für die Daten von Personen, die jede öffentlich zugängliche Anwendung nutzen. Alle Informationen über Benutzer, die auf Servern gespeichert werden, müssen verschlüsselt werden. Andernfalls drohen Ihnen Klagen der offiziellen EU-Behörden. Falls das jemand aufdeckt natürlich.

Sicherheit kritischer Infrastrukturen

Dieser Teil der Cybersicherheit ist eher für wichtige Regierungsorganisationen als für Unternehmen. Diese Organisationen verfügen normalerweise über viele vertrauliche Informationen, und insgesamt ist die Funktionsfähigkeit dieser Strukturen von nationaler Bedeutung. Das Durchsickern dieser Informationen kann Personen oder Nichtregierungsorganisationen erheblich beeinflussen. Der Cyberangriff auf die Colonial Pipeline ist ein großartiges Beispiel eines solchen Falls.

Deshalb haben diese Organisationen manchmal paranoide Sicherheitsmaßnahmen. Sie dürfen kein Foto oder Video von innen aufnehmen, können keine Wechseldatenträger in ihren Netzwerken verwenden, und alle Aktionen in diesen Systemen erfordern eine Autorisierung mit einem Passwort.

Mobile Sicherheit

Im Gegensatz zur globalisierten Sicherheit kritischer Infrastrukturen geht es bei der mobilen Sicherheit mehr um die Entscheidung jedes einzelnen Benutzers. Wenn Sie die Daten auf Ihrem Telefon sichern möchten (oder sogar müssen), ist es besser, Anti-Malware-Programme und Tools zur Festplattenverschlüsselung zu verwenden. Es wird auch empfohlen, die Regeln der Netzwerksicherheit zu befolgen - verwenden Sie nur gesicherte Netzwerke und Websites mit HTTPS-Zertifikaten.

Schulung für Endbenutzer

Jede Bedrohung ist wirkungslos, wenn Benutzer wissen, wie sie sie vor dem Start erkennen können. Wissen gibt immer das Recht auf den ersten Schritt, und selbst die besten Sicherheitstools werden versagen, wenn alles absichtlich falsch gemacht wird. Die Verwendung zweifelhafter USB-Laufwerke, der Besuch nicht vertrauenswürdiger Websites und das Öffnen von Anhängen in der E-Mail ist der Weg, sich zu infizieren, unabhängig davon, wie gut Sie geschützt sind.

Cybersicherheitstechnologien und zu befolgende Tipps

Zero-Trust

Die meisten Anti-Malware-Programme verwenden derzeit die Regel „Wenn das Programm vom Benutzer installiert und ausgeführt wird, ist es legitim“. Daher ignorieren diese Programme alles, was unter diese Regel fällt. Eine solche Entscheidung ist unter einem bestimmten Gesichtspunkt normal, aber die Entwicklung der Malware-Verbreitung macht diese Regel für das geschützte System gefährlich. Die Entwicklung tief integrierter Malware machte es einfach, diese Regel auszunutzen, um der Bedrohung zusätzliche Persistenz zu verleihen. Wenn es um menschenbezogene Bedrohungen geht, kann das Vertrauen langjähriger Mitarbeiter missbraucht werden.

Die spezifischen Lösungen für die Unternehmenssicherheit – Endpoint Detection and Response-Anwendungen – verwenden normalerweise eine Zero-Trust-Richtlinie. Das bedeutet, dass alles, von einem einfachen Skript bis hin zu einer vollwertigen App, als potenziell gefährlich geprüft werden muss. Eine solche Paranoia kann das Risiko einer tief eingebetteten Malware-Injektion minimieren und wird mit modernen Technologien nicht einmal zu falschen Erkennungen führen. Ein weiteres Beispiel für das Programm, das eine Zero-Trust-Richtlinie bietet, ist Microsoft Defender – es ist wahrscheinlich jedem bekannt.

Identitäts- und Zugriffsverwaltung (IAM)

Dieses Prinzip steht dafür, die strengen Zugriffsrechte nicht für jede Benutzergruppe festzulegen, sondern für jeden bestimmten Benutzer. Es mag übertrieben aussehen, aber wenn Sie mit vertraulichen oder geheimen Daten arbeiten, ist es genau das, was Sie brauchen. Diese Unterteilung kann jedoch mit einigen einfachen Schritten beginnen – verbieten Sie Ihren Mitarbeitern, ein Administratorkonto für die Arbeit zu verwenden. Die meisten Apps funktionieren hervorragend mit Benutzerrechten, und Sie können bei Bedarf das Administratorkennwort eingeben. Solch ein einfacher Schritt verringert die Wahrscheinlichkeit einer erfolgreichen Verwendung von Exploit-Malware erheblich.

Wenn es um eine höhere Ebene geht, ist es wichtig, den Zugriff auf vertrauliche Informationen für Mitarbeiter zu beschränken, die ihn nicht benötigen. Menschen sind von Natur aus neugierig, daher wird der Zugriff auf geheime Informationen dazu führen, dass sie versuchen, diese zu überprüfen. Sie müssen verstehen, dass jeder Benutzer, der Zugriff auf die geheimen Dokumente hat, eine potenzielle Leckquelle darstellt. Den Mitarbeitern nur Zugriff auf Dokumente zu gewähren, die sie für die Arbeit benötigen, bedeutet, dass Ihr Unternehmen gesichert ist.

Sicherheitsinformations- und Ereignisverwaltung (SIEM)

Wie bereits mehrfach erwähnt, entwickelt sich Malware ständig weiter, ebenso wie ihre Verbreitungsmethoden. Die vollständigen Informationen darüber zu haben, wie es versucht, in das System einzudringen und sich selbst zu beharren, schützt vor allen weiteren Angriffen. Die Schutzanwendung, die alle Ereignisse protokolliert, die in Ihrem Netzwerk stattfinden, zeigt Ihnen deutlich, wo Ihre Schwachstellen sind. Aber auch ohne Angriffe kann Ihnen eine solche Protokollierung helfen, verdächtige Aktivitäten der von Ihnen verwendeten Anwendungen oder sogar Ihrer Mitarbeiter zu erkennen.

Mythen und Missverständnisse zur Cybersicherheit

Es gibt genug Mythen und falsche Fakten über Cybersicherheit. Einige von ihnen basieren auf realen Ereignissen, sind aber nur zufällige Zufälle. Weitere kritische Missverständnisse tauchen bei Themen auf, die in den Medien massiv behandelt werden. Werfen wir einen Blick auf die beliebtesten dieser falschen Meinungen.

Risiken lassen sich leicht abschätzen

Cyberkriminelle handeln nie zweimal auf die gleiche Weise. Einige der Schritte können sich von einem Angriff zum anderen wiederholen, aber Sie können nie vorhersehen, wie viel sie greifen werden. Gauner können Ihre Daten stehlen oder sie liegen lassen, Ihren Domänencontroller erreichen und sie verschlüsseln oder sogar bei den ersten Schritten scheitern. Es ist immer gut, auf das Beste zu hoffen und auf das Schlimmste vorbereitet zu sein.

Angriffe werden auf die gleiche Weise begangen. Es reicht aus, vor bekannten Angriffsvektoren geschützt zu sein

Diese Aussage ist gleichzeitig wahr und falsch. Ja, Sie machen es faulen Cyberkriminellen unmöglich, Sie anzugreifen, wenn keine „klassischen“ Sicherheitsverletzungen verfügbar sind. Aber wie Sie im vorherigen Absatz lesen konnten, ist es besser, auf das Schlimmste vorbereitet zu sein. Und wie Statistiken zeigen, sind die erfindungsreichsten Angreifer die erfolgreichsten. Die LockBit-Gruppe – die führende Ransomware-Gang – ist gerade für ihre Nichtlinearität bei neuen Angriffen berüchtigt.

Alle Cyberkriminalität wird von außen begangen

Die Presse behandelt die meisten Cyberangriffe als etwas, das durchgeführt wird von Bad Boys in Guy-Fawkes-Masken, die keinerlei Bezug zur Zielfirma haben. Die detaillierte Recherche der weithin bekannten Attacken deckt jedoch viele Details auf, die eine solche These widerlegen. Cyberangriffe geschehen oft aufgrund der Fahrlässigkeit von Mitarbeitern, aber die Fälle der Zusammenarbeit mit Gaunern sind nicht die einzigen. Indem Sie auf die seltsamen Handlungen Ihrer Mitarbeiter achten, können Sie Cyberangriffe und Datenlecks verhindern.

Mein Unternehmen wird nicht angegriffen. Es ist nicht attraktiv für Gauner arbeitet in einem Bereich, der nicht angegriffen wird

Viele Unternehmen atmeten glücklich auf, als Ransomware-Gruppen die Liste der Sektoren bekanntgaben, die sie bei ihren Angriffen vermeiden würden. Die Nachricht war erfreulich, aber einige Unternehmen wurden nach dieser Ankündigung zu leichtsinnig. Nicht jede Ransomware-Gruppe hat sich bereit erklärt, diese Regeln zu befolgen, und es gibt sogar noch mehr neue Gruppen, die nie etwas über ihre Meinung zu „ethischem Hacken“ gesagt haben. Daher ist es noch zu früh, sich zu entspannen.

Cybersicherheitsrealität in Zahlen

- 85% der Cyberangriffe sind auf menschliches Versagen zurückzuführen

- 61% der Cyberangriffe zielen auf kleine Unternehmen ab

- 65% der Datenschutzverletzungen betreffen Insider

- 50% der Unternehmen mit einer BYOD-Richtlinie erlebten eine Verletzung mobiler Daten

- 81% der Datenschutzverletzungen sind auf schwache, gestohlene und voreingestellte Benutzerkennwörter zurückzuführen

- 68% der C-Suite-Führungskräfte sind der Meinung, dass ihre Cybersicherheitsrisiken zunehmen

- 7% der Ordner von Unternehmen sind im Durchschnitt angemessen geschützt

- ~200 Tage – Durchschnittliche Zeit bis zur Erkennung eines Verstoßes im Jahr 2021

- ~1,2 Milliarden Rekorde wurden im ersten Halbjahr 2021 gebrochen

- 4.421 – Durchschnittliche Anzahl von Hackerangriffen an einem Tag