Was ist OSINT?

Die Bedeutung dieser Abkürzung enthüllt die ganze Aufgabe dieses Phänomens. Die auf der Grundlage von Open-Source-Daten durchgeführten Informationen funktionieren außerordentlich gut, wenn Sie die Tatsache der Überwachung geheim halten müssen. Alle Sicherheitsverletzungen oder der Versuch einer solchen können leicht von Systemadministratoren oder anderen qualifizierten Mitarbeitern entdeckt werden. In der Zwischenzeit ist es viel heimlicher und einfacher, die Informationen über das Unternehmen oder die Person auf Instagram oder die Website mit den Informationen lokaler Unternehmen zu erhalten.

Es ist wichtig herauszufinden, wie das funktioniert. Es ist schwer zu beschreiben, wie viele Informationen Sie hinterlassen, während Sie im Internet handeln. Und es ist nicht deine Schuld, wenn du nicht paranoid um deine Privatsphäre bist und nicht zweimal über jede Nachricht nachdenkst. Du hast hier und da deinen Standort erwähnt und gesagt, wann warst du normalerweise mit der Arbeit fertig – und das reicht schon, um viel über dich zu sagen.

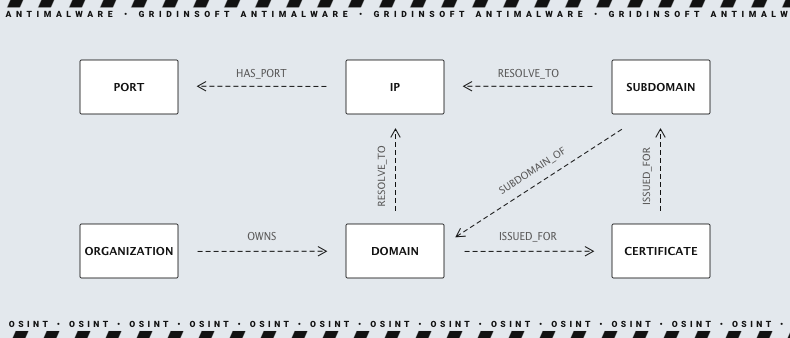

Das Verständnis erschütterter Fakten über eine Person oder ein Unternehmen ist keine leichte Aufgabe, insbesondere wenn Sie sich in OSINT auf Datenbanken oder unstrukturierte Informationen verlassen und nicht auf Nachrichten in sozialen Netzwerken. In diesem Moment kommen OSINT-Tools ins Blickfeld.

OSINT-Tools

Hauptaufgabe von OSINT-Toolkits ist es, die Datenanalyse durch Strukturierung zugänglicher zu machen. Die meisten modernen OSINT-Tools bieten jedoch die Möglichkeit, Ihre Informationen auf bevorzugte Weise zu sortieren und Datenbanken für die Analyse bereitzustellen. Ja, das mag wie ein Versuch aussehen, klüger zu sein als der Benutzer, aber es ist nur der Weg, diese halblegalen Tools weniger fragmentiert zu machen.

Die meisten OSINT-Tools sind sogar im Oberflächen-Web verfügbar - insbesondere auf GitHub. Einige von ihnen - insbesondere solche für tiefgreifende Analysen - waren jedoch nur im Darknet zu finden. Einige spezielle Tools, die für Aktionen entwickelt wurden, die leicht als Spionage eingestuft werden können, werden in den Darknet-Foren oder Verkaufsplattformen zum Verkauf angeboten.

| Name | Quelle | Beschreibung | Sprache | Preis |

|---|---|---|---|---|

| Amass | Git | DNS enumeration and network mapping tool suite: scraping, recursive brute forcing, crawling web archives, reverse DNS sweeping | Go | 🆓 |

| Asnlookup | Git | Leverage ASN to look up IP addresses (IPv4 & IPv6) owned by a specific organization for reconnaissance purposes, then run port scanning on it | Python | 🆓 |

| AttackSurfaceMapper | Git | Subdomain enumerator | Python | 🆓 |

| AutoRecon | Git | Multi-threaded network reconnaissance tool which performs automated enumeration of services | Python | 🆓 |

| badKarma | Git | Advanced network reconnaissance tool | Python | 🆓 |

| Belati | Git | OSINT tool, collect data and document actively or passively | Python | 🆓 |

| Certstream | Git | Intelligence feed that gives real-time updates from the Certificate Transparency Log network | Elixir | 🆓 |

| Darkshot | Git | Lightshot scraper with multi-threaded OCR and auto categorizing screenshots | Python | 🆓 |

| dataleaks | Git | Self-hosted data breach search engine | PHP | 🆓 |

| datasploit | Git | OSINT framework, find, aggregate and export data | Python | 🆓 |

| DNSDumpster | Domain research tool that can discover hosts related to a domain | - | 🆓 | |

| dnsenum | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, subdomain bruteforce, range reverse lookup | Perl | 🆓 |

| dnsenum2 | Git | Continuation of dnsenum project | Perl | 🆓 |

| DNSRecon | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, TLD expansion, wildcard resolution, subdomain bruteforce, PTR record lookup, check for cached records | Python | 🆓 |

| dnsx | Git | Multi-purpose DNS toolkit allow to run multiple DNS queries | Go | 🆓 |

| EagleEye | Git | Image recognition on instagram, facebook and twitter | Python | 🆓 |

| Espionage | Git | Domain information gathering: whois, history, dns records, web technologies, records | Python | 🆓 |

| eTools.ch | Metasearch engine, query 16 search engines in parallel | - | 🆓 | |

| Facebook_OSINT_Dump | Git | OSINT tool, facebook profile dumper, windows and chrome only | Shell | 🆓 |

| FinalRecon | Git | Web reconnaissance script | Python | 🆓 |

| Findomain | Git | Fast subdomain enumerator | Rust | 🆓 |

| FOCA | Git | OSINT framework and metadata analyser | Csharp | 🆓 |

| GHunt | Git | Investigate Google accounts with emails and find name, usernames, Youtube Channel, probable location, Maps reviews, etc. | Python | 🆓 |

| gitGraber | Git | Monitor GitHub to search and find sensitive data in real time for different online services such as: Google, Amazon, Paypal, Github, Mailgun, Facebook, Twitter, Heroku, Stripe, etc. | Python | 🆓 |

| Gorecon | Git | Reconnaissance toolkit | Go | 🆓 |

| GoSeek | Git | Username lookup comparable to Maigret/Sherlock, IP Lookup, License Plate & VIN Lookup, Info Cull, and Fake Identity Generator | - | 🆓 |

| gOSINT | Git | OSINT framework; find mails, dumps, retrieve Telegram history and info about hosts | Go | 🆓 |

| h8mail | Git | Email OSINT & Password breach hunting tool; supports chasing down related email | Python | 🆓 |

| Harpoon | Git | CLI tool; collect data and document actively or passively | Python | 🆓 |

| holehe | Git | Check if the mail is used on different sites like twitter, instagram and will retrieve information on sites with the forgotten password function | Python | 🆓 |

| IVRE | Git | IVRE (Instrument de veille sur les réseaux extérieurs) or DRUNK (Dynamic Recon of UNKnown networks); network recon framework including tools ofr passive and active recon | Python | 🆓 |

| kitphishr | Git | Hunts for phishing kit source code by traversing URL folders and searching in open directories for zip files; supports list of URLs or PhishTank | Go | 🆓 |

| Kostebek | Git | Tool to find firms domains by searching their trademark information | Python | 🆓 |

| LeakDB | Git | Normalize, deduplicate, index, sort, and search leaked data sets on the multi-terabyte-scale | Go | 🆓 |

| LeakIX | Git | Search engine for devices and services exposed on the Internet | - | 🆓 |

| LeakLooker | Git | Discover, browse and monitor database/source code leaks | Python | 🆓 |

| leakScraper | Git | Set of tools to process and visualize huge text files containing credentials | Python | 🆓 |

| LinEnum | Git | System script for local Linux enumeration and privilege escalation checks | Shell | 🆓 |

| LittleBrother | Git | Information gathering (OSINT) on a person (EU), checks social networks and Pages Jaunes | Python | 🆓 |

| Maigret | Git | Collect a dossier on a person by username from a huge number of sites, and extract details from them | Python | 🆓 |

| MassDNS | Git | High-performance DNS stub resolver for bulk lookups and reconnaissance (subdomain enumeration) | C | 🆓 |

| Metabigor | Git | OSINT tool that doesn't require any API key | Go | 🆓 |

| Netflip | Git | Scrape sensitive information from paste sites | CSharp | 🆓 |

| NExfil | Git | Finding profiles by username over 350 websites | Python | 🆓 |

| Nmmapper | Cybersecurity tools offered as SaaS: nmap, subdomain finder (Sublist3r, DNScan, Anubis, Amass, Lepus, Findomain, Censys), theHarvester, etc. | - | 💰 | |

| nqntnqnqmb | Git | Retrieve information on linkedin profiles, companies on linkedin and search on linkedin companies/persons | Python | 🆓 |

| Oblivion | Git | Data leak checker and monitoring | Python | 🆓 |

| ODIN | Git | Observe, Detect, and Investigate Networks, Automated reconnaissance tool | Python | 🆓 |

| Omnibus | Git | OSINT framework; collection of tools | Python | 🆓 |

| OneForAll | Git | Subdomain enumeration tool | Python | 🆓 |

| OnionSearch | Git | Script that scrapes urls on different .onion search engines | Python | 🆓 |

| OSINT Framework | Git | A web-based collection of tools and resources for OSINT | Javascript | 🆓 |

| Osintgram | Git | Interactive shell to perform analysis on Instagram account of any users by their nickname | Python | 🆓 |

| Osmedeus | Git | Automated framework for reconnaissance and vulnerability scanning | Python | 🆓 |

| Photon | Git | Fast crawler designed for OSINT | Python | 🆓 |

| PITT | Git | Web browser loaded with links and extensions for doing OSINT | - | 🆓 |

| ProjectDiscovery | Git | Monitor, collect and continuously query the assets data via a simple webUI | Go | 🆓 |

| Qualear | Git | Reconnaissance Apparatus; Information gathering, conglomerate of tools including custom algorithms, API wrappers | Go | 🆓 |

| ReconDog | Git | Multi-purpose reconnaissance tool, CMS detection, reverse IP lookup, port scan, etc. | Python | 🆓 |

| reconFTW | Git | Perform automated recon on a target domain by running set of tools to perform scanning and finding out vulnerabilities | Shell | 🆓 |

| Recon-ng | Git | Web-based reconnaissance tool | Python | 🆓 |

| Reconnoitre | Git | Tool made to automate information gathering and service enumeration while storing results | Python | 🆓 |

| ReconScan | Git | Network reconnaissance and vulnerability assessment tools | Python | 🆓 |

| Recsech | Git | Web reconnaissance and vulnerability scanner tool | PHP | 🆓 |

| Redscan | Git | Mix of a security operations orchestration, vulnerability management and reconnaissance platform | Python | 🆓 |

| Red Team Arsenal | Git | Automated reconnaissance scanner and security checks | Python | 🆓 |

| reNgine | Git | Automated recon framework for web applications; customizable scan engines & pipeline of reconnaissance | Python | 🆓 |

| SearchDNS | Netcraft tool; Search and find information for domains and subdomains | - | 🆓 | |

| Shodan | Search devices connected to the internet; helps find information about desktops, servers, IoT devices; including metadata such as the software running | - | 🆓 | |

| shosubgo | Git | Grab subdomains using Shodan api | Go | 🆓 |

| shuffledns | Git | Wrapper around massdns that allows you to enumerate valid subdomains using active bruteforce as well as resolve subdomains with wildcard handling and easy input-output support | Go | 🆓 |

| SiteBroker | Git | Tool for information gathering and penetration test automation | Python | 🆓 |

| Sn1per | Git | Automated reconnaissance scanner | Shell | 💰 |

| spiderfoot | Git | OSINT framework, collect and manage data, scan target | Python | 🆓 |

| Stalker | Git | Automated scanning of social networks and other websites, using a single nickname | Python | 🆓 |

| SubDomainizer | Git | Find subdomains and interesting things hidden inside, external Javascript files of page, folder, and Github | Python | 🆓 |

| Subfinder | Git | Discovers valid subdomains for websites, designed as a passive framework to be useful for bug bounties and safe for penetration testing | Go | 🆓 |

| Sublist3r | Git | Subdomains enumeration tool | Python | 🆓 |

| Sudomy | Git | Subdomain enumeration tool | Python | 🆓 |

| Th3inspector | Git | Multi-purpose information gathering tool | Perl | 🆓 |

| theHarvester | Git | Multi-purpose information gathering tool: emails, names, subdomains, IPs, URLs | Python | 🆓 |

| tinfoleak | Git | Twitter intelligence analysis tool | Python | 🆓 |

| Totem | Git | Retrieve information about ads of a facebook page, retrieve the number of people targeted, how much the ad cost and a lot of other information | Python | 🆓 |

| trape | Git | Analysis and research tool, which allows people to track and execute intelligent social engineering attacks in real time | Python | 🆓 |

| TWINT | Git | Twitter Intelligence Tool; Twitter scraping & OSINT tool that doesn't use Twitter's API, allowing one to scrape a user's followers, following, Tweets and more while evading most API limitations | Python | 🆓 |

OSINT als Angriffsvektor

Schauen wir uns an, wo Sie die Informationen über den Verdächtigen erhalten können, an dem Sie interessiert sind. Noch einmal: Alle Daten aus allen OSINT-Quellen können gesammelt und manuell analysiert werden, ohne zusätzliche Software . Apps werden benötigt, um diesen Prozess schneller und einfacher zu machen, man könnte sagen - für alle verfügbar.

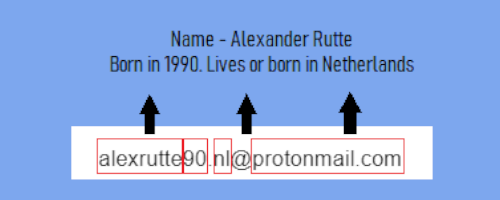

Wie viel können Sie bekommen, wenn Sie nur die E-Mail-Adresse Ihres Ziels haben? Überraschenderweise sehr viel. Mit Hilfe von Google können Sie verschiedene Fakten aufdecken, darunter auch schockierende. Aber nur durch die Analyse der genauen E-Mail-Adresse können Sie den Namen des Benutzers, das Geburtsjahr (oder sogar das vollständige Datum) oder andere wichtige Daten erhalten. Die Aussprache dieser Person, zusammen mit der Sprache und einem möglichen Land, vielleicht auch dabei.

Mit Google oder anderen Suchmaschinen (oder sogar speziellen Tools) können Sie die sozialen Netzwerkverbindungen für diese bestimmte E-Mail finden. Manchmal finden Sie auch die zugehörigen Bilder, mit dieser E-Mail registrierte Domains und andere Dinge. Falls mit dieser E-Mail ein Datenleck im geleakten Datenpaket aufgetreten ist, werden Sie wahrscheinlich auch dieses Paket sehen.

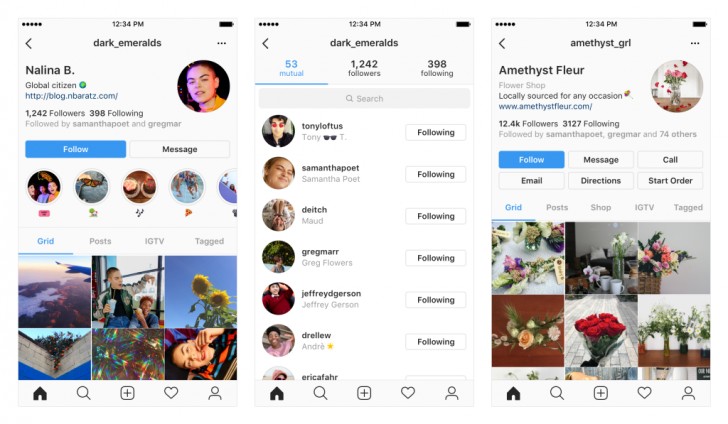

Soziale Netzwerke (Beispiele Twitter, Instagram)

Auf Twitter und Instagram scheuen sich die Leute nicht, ihre Daten preiszugeben. Was für OSINT noch wichtiger ist – diese Netzwerke haben standardmäßig viele wertvolle Daten offengelegt. Daher sind alle Dinge verfügbar - einfach nehmen und verwenden. Und es gibt viele neue Benutzer dieser beiden Netzwerke, die immer noch nicht wissen, wie sie ihre privaten Informationen verbergen können.

Die Hauptinteressenpunkte in diesen sozialen Netzwerken konzentrieren sich auf Profile und Posts. Die Informationen liegen auf der Oberfläche, sodass Sie keine zusätzlichen Tools ausführen müssen, um das Puzzle zu vervollständigen. Die Instagram-Aufklärungsoberfläche ist der Benutzername des Ziels, Follower und verfolgte Konten, seine Websites, die Biografie in der Profilspitze und so weiter. In den Beiträgen finden Sie genügend Informationen, um die Lieblingsorte dieser Person oder die Freunde Ihres Interessensgebiets zu verfolgen.

Twitter bietet andere Daten zum Beobachten an, aber Sie werden am Ende fast das gleiche Gesamtbild haben. Sie können das Profilbild sehen und die letzten Antworten des Benutzers verfolgen, das Beitrittsdatum und den Geburtstag sehen. Einige Benutzer fügen ihrem Profil einen Standort hinzu – diese Aktion ist nicht obligatorisch, kann aber viel aussagen, wenn das Ziel nicht versucht, der Aufklärung entgegenzuwirken. Twitter erlaubt auch jedem, die an die Nachricht angehängten Medien zu speichern. Damit können Sie die Bildanalyse durchführen - siehe nächster Absatz.

Bildanalyse

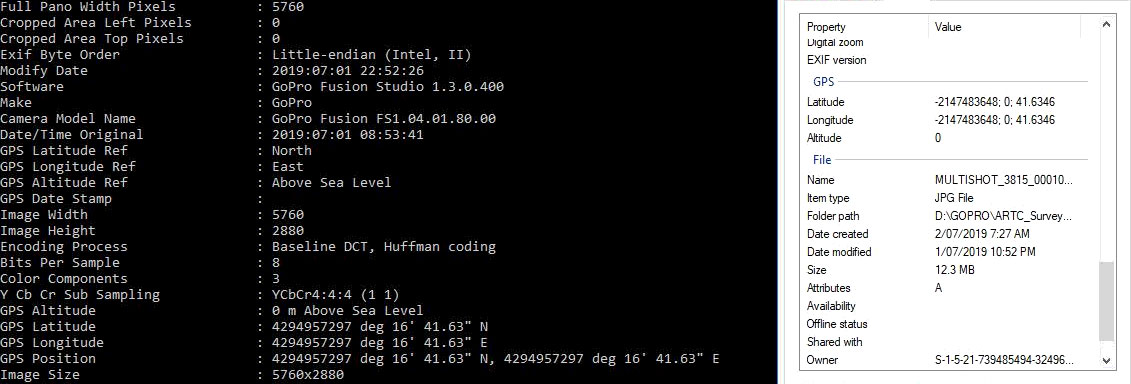

Metadaten in den Bildern sind eine interessante Informationsquelle darüber, wer, wo und wie sie erstellt wurden. Selbst wenn Sie sich mit Screenshots befassen, können Sie die Bildschirmeigenschaften, das Telefonmodell, das Betriebssystem und die Kamera-App herausfinden. Wenn Sie tiefer gehen, können Sie die Geolokalisierung und den Zeitpunkt der Aufnahme des Fotos entdecken. Metadaten sind jedoch ohne die spezielle Software ziemlich schwer zu analysieren - sie sehen aus wie eine Reihe leicht strukturierter Zahlen und Buchstaben.

Eine weitere Kante der Bildanalyse berührt den genauen Inhalt des Bildes. Gebäude, Personen, Ansichten - all diese Dinge helfen Ihnen, den Standort und die Umstände zu bestimmen. Für eine solche Analyse müssen Sie wahrscheinlich Google Street View, Google Maps und Google Lens verwenden. Alle von ihnen sind kostenlos und ziemlich effektiv. Personen mit ausreichendem Wissen über Cybersicherheit und Datenschutz werden die Metadaten jedoch wahrscheinlich löschen – manuell oder mithilfe spezieller Tools.

IP-Analyse

Die alte gute verbale Drohung, den Standort anhand der IP-Adresse herauszufinden, ist kein so dummer Witz, wie er aussehen könnte. Sicher, Sie werden wahrscheinlich immer noch nicht den genauen Standort erhalten, aber es gibt viele andere Dinge, die dies kompensieren. Diese Analyse erfolgt überwiegend mit speziellen Tools - Websites oder Webanwendungen.

Der erste Schritt bei der IP-Analyse ist sicherzustellen, dass Sie es mit einer echten IP zu tun haben, nicht mit einem VPN-Server oder Tor-Exit-Node-IP-Adressen. Nachdem Sie diesen Moment gelöscht haben, können Sie einen Schritt nach vorne machen, um die IP-Eigenschaften zu überprüfen. Mithilfe bestimmter Websites können Sie feststellen, ob diese IP statisch oder dynamisch, privat oder öffentlich ist, und prüfen, ob Cloudflare sie verbietet. Übrigens können Dienste wie Cloudflare Ihnen zeigen, ob diese IP mit Bedrohungsaktionen oder Spam in Verbindung gebracht wird.

Wenn Sie diese IP-Adresse mit einfachen Netzwerktools scannen, werden Ihnen die offenen Ports auf dieser Adresse, das Betriebssystem, der Hostname und die unter dieser IP ausgeführten Dienste angezeigt. Mit einigen spezifischen Schlüsselwörtern und Funktionen der Torrent-Tracker können Sie herausfinden, was der Benutzer heruntergeladen hat, welche Suchmaschinen verwendet haben sowohl Surface als auch Dark Web.

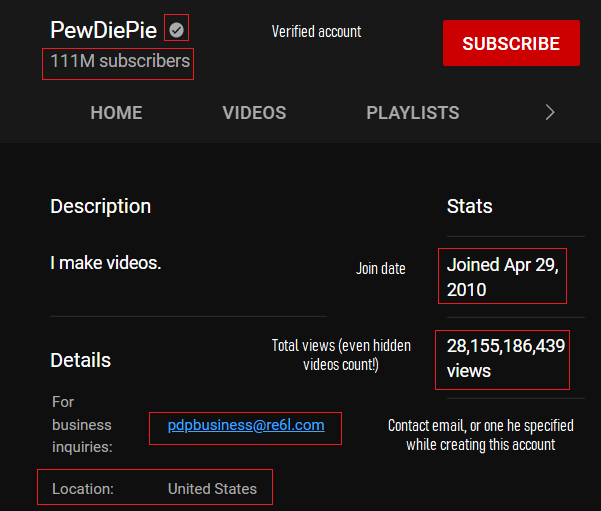

YouTube

Die beliebtesten Video-Hosting-Sites bewahren auch kaum Geheimnisse. Dies ist jedoch nur das spezifische Modell dieses sozialen Netzwerks. Sie können die Kommentare der gewünschten Person einfach verfolgen, indem Sie ihren Spitznamen haben. Auf der genauen YouTube-Seite können Sie sehen, welche Spiele dieser Benutzer spielt, was seine typischen Aktivitätsstunden sind, und möglicherweise einige Details zu seinem Privatleben erhalten. Der Standort kann entweder durch Überprüfen der Aktivitäten oder auf der Registerkarte "Community" ermittelt werden.

Ein weiterer Teil der Informationen verbirgt sich im Abschnitt Kanalinformationen. Hier können Sie die Abonnements dieses Benutzers, Kanäle, die er mag, die E-Mail-Adresse dieses Kontos, das Beitrittsdatum und viele andere interessante Dinge sehen. Was werden Sie mit all diesen Informationen tun - das ist Ihre Wahl. Aber YouTube bietet eine der größten Oberflächen für OSINT-Angriffe.

Natürlich ist dies keine vollständige Liste möglicher Vektoren von Open-Source-Informationen. Außerdem gibt es keine Garantie dafür, dass Sie auch nur etwas von dem Objekt der Intelligenz bekommen. Benutzer, die die wichtigsten Regeln der Online-Anonymität kennen, hinterlassen keine nennenswerten Spuren. Wer dieselben OSINT-Vektoren kennt, wird auch verstehen, wie man eine erfolgreiche Umfrage vermeidet oder sogar in die Irre führt.

Wer und warum verwendet das OSINT?

Open-Source-Intelligenz wird von einer Vielzahl unterschiedlicher Benutzer nachgefragt. Denken Sie nicht, dass, wenn es das Wort „Intelligence“ enthält, es nur vom FBI und Cyberkriminellen verlangt wird. Sicher, sie nutzen es auch, aber sie haben Zugang zu seriöseren und ausgefeilteren Überwachungsinstrumenten. Mittlerweile ist OSINT in Unternehmen weit verbreitet und wird teilweise auch von Privatpersonen genutzt. Unternehmen bereiten sich damit auf Verhandlungen mit einem Unternehmen vor, mit dem sie noch nie zu tun hatten. Es ist nützlich, vor den Gesprächen mehr über Ihren potenziellen Partner oder Rivalen zu erfahren.

Einzelpersonen hingegen nutzen Open-Source-Informationen, um an Informationen zu gelangen. OSINT kann äußerst nützlich sein, wenn Sie mehr über das Unternehmen wissen möchten, in dem Sie versuchen, einen Job zu bekommen, oder sehen möchten, wer das schöne Mädchen ist, das Sie im Park getroffen haben. Das mag seltsam und ein bisschen übertrieben aussehen, aber es ist möglich, aufzuhören, bevor es zu weit geht.

Ist OSINT legal?

Es sei denn, Sie verwenden illegale Software dafür - noch nicht. Allerdings sind illegale Programme für OSINT, die Sie im Darknet zum Verkauf sehen, eher eine Spyware als nur ein Programm zur Datenanalyse. Das ist nichts Schlimmes, wenn die verfügbaren Informationen ohne böse Absichten überprüft werden. Eine wohlwollende Suche kann jedoch leicht böswillig werden, wenn Sie zu weit gehen, um die Informationen zu erhalten. Eine Online-Suche ist in Ordnung, das Starten einer Phishing-Kampagne, um die Informationen aus den Mitarbeitern herauszubekommen, nicht.

Aber aus moralischer Sicht ist jede Art von Intelligenz schlecht. Wenn jemand dir etwas nicht sagen möchte, hat er wahrscheinlich eine Motivation dafür. Und die Suche nach Informationen zu diesem Thema in den sozialen Netzwerken dieser Person kann Ihren Beziehungen schaden. Sicher, kann es aus rechtlicher Sicht nicht als illegal bezeichnet werden, aber es kann Sie zu einem berüchtigten Wahnsinnigen machen. Auf Open-Source-Daten basierende Aufklärung ist ein wirksames Werkzeug, also setzen Sie es mit Bedacht ein, um Ihren Ruf sauber zu halten.