Spoofing Definition

Spoofing ist eine Internet-Betrugstechnik, die sich auf ahnungslose Benutzer mit irreführenden Nachrichten verlässt, die allein durch ihr Erscheinungsbild Benutzer in die Irre führen. Spoofing nutzt die menschliche Anfälligkeit für Unaufmerksamkeit aus. Kriminelle machen Benutzern glauben, dass sie Briefe von ihren Social-Media-Support-Diensten, Bankbuchhaltern usw. lesen. Danach können Hacker an Benutzerdaten gelangen. Es könnten Login/Passwort-Paare, Finanzdaten usw. sein. Im Wesentlichen ist Spoofing fast untrennbar mit Phishing verbunden. Lassen Sie uns den Unterschied zwischen diesen beiden Arten von Praktiken betrachten.

Spoofing vs. Phishing - Was ist der Unterschied?

Obwohl die Bedeutungen der beiden Begriffe, "Spoofing" und "Phishing", sehr ähnlich sind, unterscheiden sie sich. Einige Spezialisten behaupten, dass während Phishing der kriminelle Versuch ist, Ihre Anmeldeinformationen durch direkte Verhandlungen und Überredungskünste in die Hände zu bekommen, Spoofing persönliche Daten aus Benutzern zieht, indem es das Erscheinungsbild von vertrauenswürdigen Websites, E-Mail-Adressen usw. imitiert. Diese beiden Methoden sind jedoch immer miteinander verbunden, und jeder Phishing-Szenario ist kaum ohne Spoofing ausführbar.

Wenn ein falscher Polizist Ihre Daten anfordert, ist seine gefälschte Uniform und sein gefälschter Ausweis Spoofing, während seine Anfrage selbst Phishing ist.

Wir können sagen, dass Phishing ein Ziel ist und Spoofing eines der Mittel ist, um dieses Ziel zu erreichen. Spoofing hat nichts mit dem Inhalt einer betrügerischen Nachricht zu tun, sondern ist eine Methode, um die Opfer über die Identität des Absenders in die Irre zu führen. Stellen Sie sich vor, Sie erhalten eine E-Mail von Facebook, in der steht, dass alle Benutzer ihre Kontopasswörter zurücksetzen müssen. Sie sehen eine E-Mail-Adresse, die genauso aussieht wie eine Facebook-Adresse, ein vertrautes dunkelblaues Facebook-Briefpapier, und nachdem Sie dem bereitgestellten Link gefolgt sind, landen Sie auf einer Seite, die genauso aussieht wie Facebook. Jedes visuelle Element, das Sie in die Irre führt und Sie glauben lässt, dass die Nachricht von Facebook stammt, fällt in den Spoofing-Teil der beschriebenen Phishing-Kampagne.

Read also: ARP Spoofing Attacks: The Silent Network Threat You Need to Know in 2025

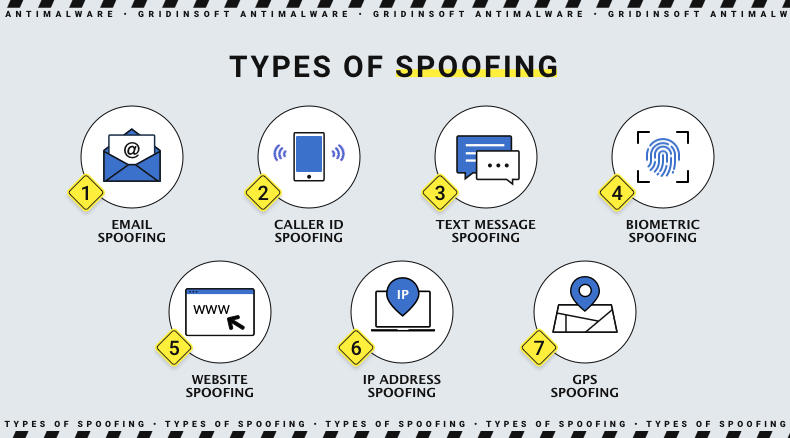

Arten von Spoofing

Denken Sie daran: Alles, was imitiert werden kann, jedes sichtbare Element der Nachricht, kann gefälscht werden. Lassen Sie uns eine kurze Beschreibung der am weitesten verbreiteten Arten von Spoofing geben.

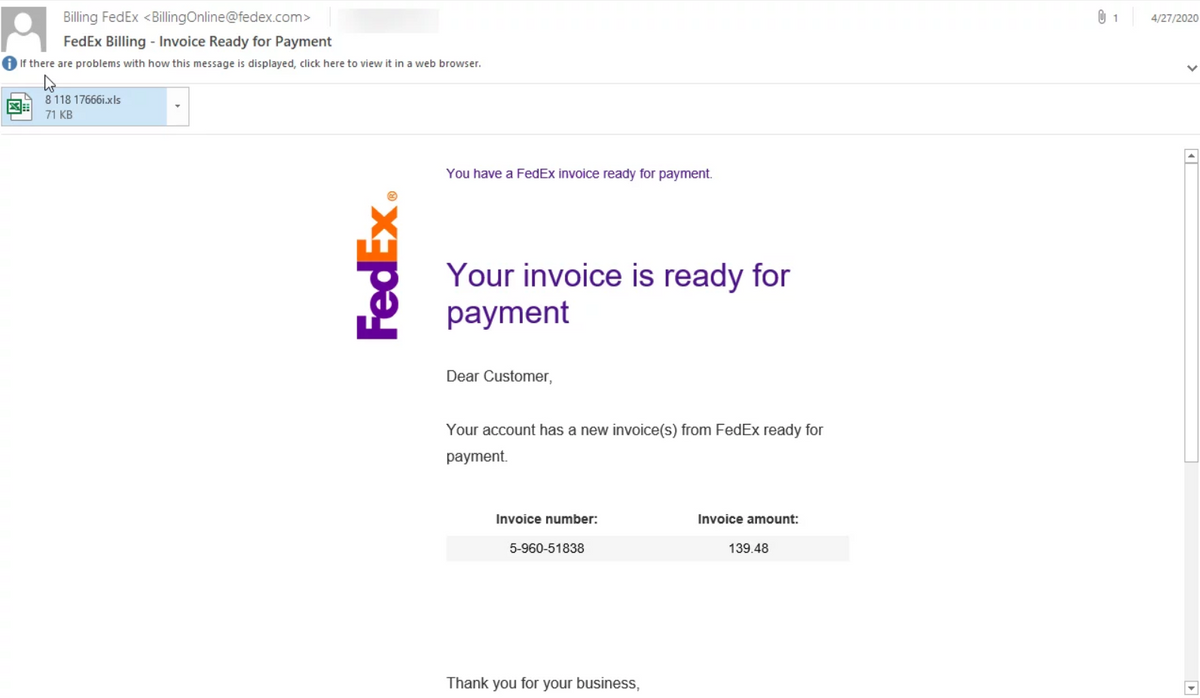

E-Mail-Spoofing

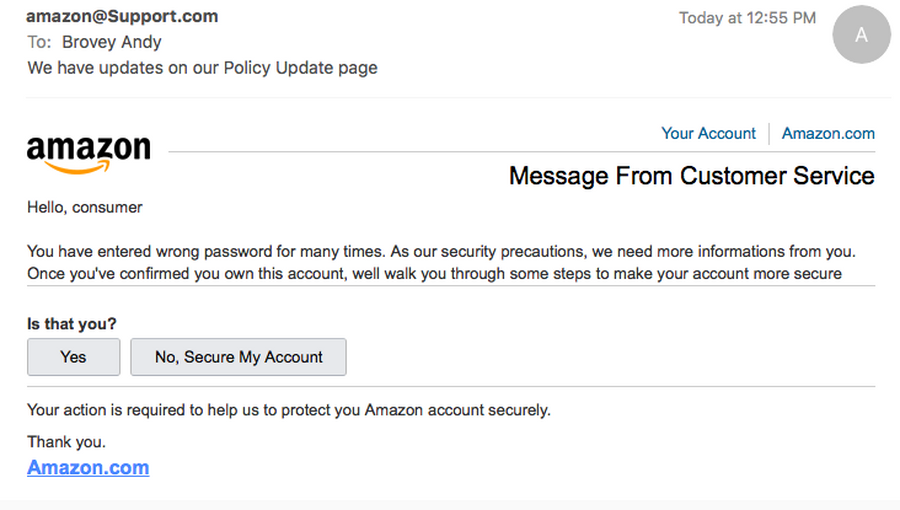

E-Mail-Briefe haben mehrere Elemente, die als Verkleidung dienen können. Das erste Element ist die E-Mail-Adresse des Absenders. Es ist schwierig, einen aufmerksamen Benutzer in diesem Feld zu täuschen. Ein unvorsichtiger Mensch könnte jedoch auf einfache Spoofing-Techniken hereinfallen oder die Absenderadresse übersehen. Die Bedrohungsschauspieler verwenden in der Regel eine E-Mail-Adresse, die visuell dem richtigen Posteingang ähnelt (z.B. [email protected] anstelle von [email protected]) oder semantisch (z.B. [email protected] anstelle von [email protected]).

Das zweite, womit Hacker Ihr Vertrauen gewinnen können, ist das Aussehen des Briefes. Wir sprechen von einem Briefkopf oder dem gesamten Text des Briefes, der oft verschiedene HTML-Elemente enthält, die ihn offiziell aussehen lassen. Es ist für Kriminelle einfach, ihre Briefe genau wie die E-Mails aussehen zu lassen, die von dem Unternehmen gesendet werden, das sie zu imitieren versuchen. Außerdem können sie das Aussehen einer authentischen Firmenumgebung vollständig kopieren. Diese Technik ist aus psychologischer Sicht sehr effizient. Eine der beliebtesten Tarnungen für Phishing-/Spoofing-Kampagnen sind E-Mail-Benachrichtigungen von Zustelldiensten.

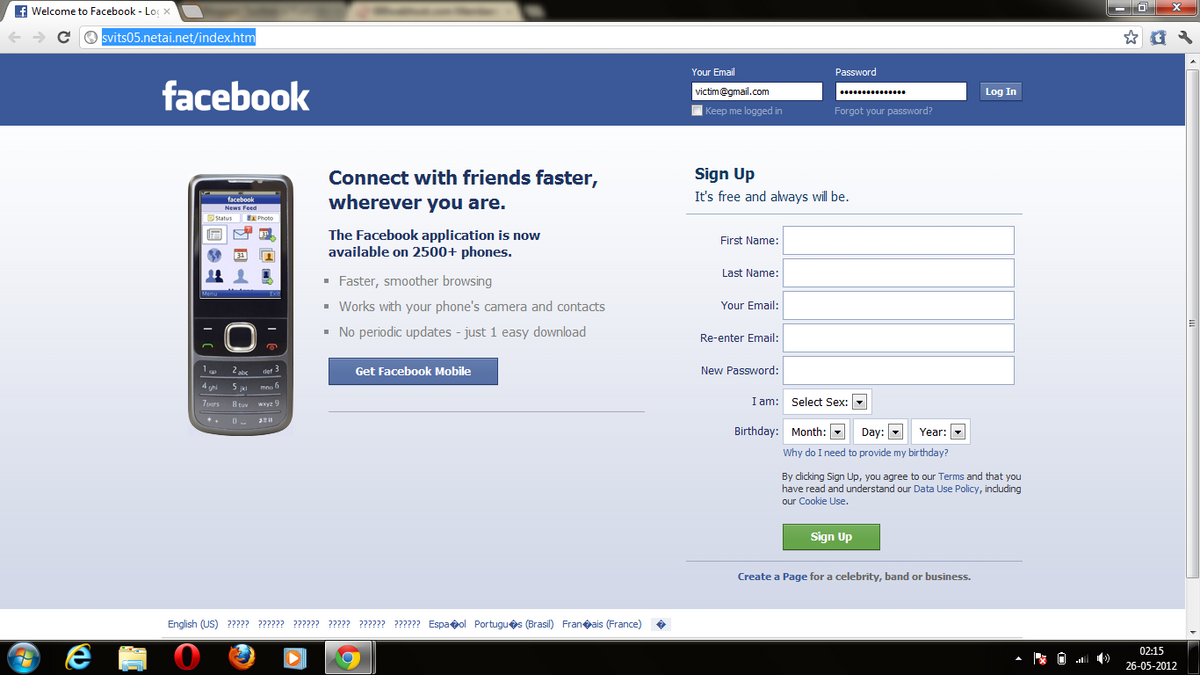

Website-Spoofing

Ob eine Phishing-Kampagne E-Mail oder eine Nachricht in den sozialen Medien verwendet, sie wird höchstwahrscheinlich einen Link enthalten. Die Webseite, auf die sie verweist, wird höchstwahrscheinlich eine Fälschung sein. Hier folgt alles den oben beschriebenen allgemeinen Prinzipien des Spoofing. Die Adresse der Webseite wird die Bezeichnung einer bekannten Seite imitieren. Es ist jedoch schwierig, einen vertrauten Domainnamen einer bekannten Webseite zu imitieren. Eine gefälschte Webseite wird versuchen, genauso auszusehen wie eine authentische Seite. Wenn Sie jedoch auf einer solchen Seite landen, könnten Ihnen seltsame Dinge auffallen, wie zum Beispiel inaktive Links. Obwohl falsche Seiten wie erkennbare Komponenten von Webseiten aussehen, sind sie eigenständige Seiten. Hacker haben den Prozess des Spoofings von Webseiten automatisiert, indem sie Tools für ad-hoc-Anpassung von gefälschten Webseiten erstellt haben.

Kriminelle kümmern sich selten darum, ihre Fälschungen mit echten Webseiten zu verknüpfen. Das liegt daran, dass Spoofing nicht versucht, Sie an etwas zu glauben, sondern darauf abzielt, jeglichen Verdacht im Voraus zu verhindern. Wenn Sie etwas Fragwürdiges finden, hat das Spoofing bereits versagt. Wenn Sie einen Passwort-Manager verwenden oder Ihrem Browser das automatische Ausfüllen von Anmeldeinformationen ermöglichen, beachten Sie bitte: Für eine nicht erkannte Webseite wird es kein automatisches Ausfüllen geben. Wo sie einen Menschen täuschen können, können sie keine Maschine täuschen. Wenn also plötzlich eine vertraute Webseite eine manuelle Eingabe Ihrer Anmeldeinformationen anfordert, was normalerweise nicht vorkommt, überprüfen Sie diese Seite noch einmal.

Spoofing von Social-Media-Konten

Die Verwendung gefälschter Benutzerkonten ist eine der häufigsten Formen von Spoofing. Es erfordert keine besonderen Fähigkeiten, außer gründlichem Social Engineering. Können Sie Ihren echten Facebook-Freund von einem Konto mit demselben Namen, Avatar, Fotos und Freunden unterscheiden? Wenn Sie eine Nachricht von Ihrem Bekannten mit der Bitte um das Folgen eines Links, das Senden von Geld oder dem Installieren von etwas erhalten, überprüfen Sie immer, von wo aus die Anfrage kommt. Untersuchen Sie die Seite des Benutzers. Wenn das Konto gestohlen wurde, werden Sie keine wesentlichen Unterschiede finden. Wenn die Seite jedoch gefälscht ist, wird sie höchstwahrscheinlich keine lange Geschichte haben. Außerdem werden Sie das eigentliche Profil der Person sehen, das neben dem gefälschten Profil existiert. Rufen Sie Ihren Bekannten an oder schreiben Sie eine E-Mail, um die Anfrage zu bestätigen.

Telefonspoofing

Diese Art von Spoofing ist weit verbreitet. Primitivere Varianten umfassen zufällige Telefonanrufe, die ihre Ineffektivität durch ihre Menge ausgleichen. Die Gauner rufen hauptsächlich ältere Erwachsene an und bieten an, ihre geliebten Enkel aus dem Gefängnis zu holen, indem sie Geld an die Polizei zahlen. Heute jedoch, wenn eine Telefonleitung zusammen mit dem Internet verläuft, können Sie einen Anruf von einer unbekannten Nummer erhalten, aber Ihr Smartphone zeigt Ihnen, wer dahinter steckt. Zum Beispiel "Burger King". Und genau an diesem Punkt übernehmen Kriminelle. Seien Sie vorsichtig!

In einigen Fällen von Telefon-Spoofing werden Sie sie anrufen. Insbesondere betrügerische Organisationen wie falsche Microsoft-Support verwenden die "Fassade"-Nummer, die wie eine amerikanische Nummer aussieht (+1...). Der von ihnen genutzte VoIP-Anbieter leitet Sie jedoch zur Nummer aus Indien weiter, die Sie anweist, PUA zu installieren oder ihnen den Remote-Zugriff zu gewähren. Im Jahr 2026 wurde dieser Betrug ziemlich beliebt, da viele Menschen diesen Bannern vertrauten.

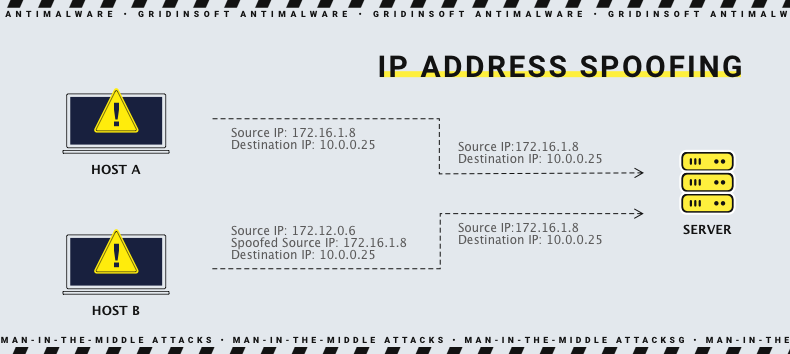

IP-Spoofing

Diese Technik wird bei verschiedenen Arten von Cyberangriffen eingesetzt. IP-Spoofing ist zunächst eine der Methoden von DDoS-Angriffen. Der Angreifer sendet einen Ping an das große Netzwerk und substituiert die IP-Adresse des Absenders durch die des Netzwerks, das es angreifen möchte. Jeder Host im Netzwerk wird wahrscheinlich zurückpingen und eine Welle von Nachrichten erzeugen, die auf das Ziel gerichtet sind. Wenn der Angreifer es schafft, gefälschte Anfragen an viele Netzwerke zu senden, kann das auch auf den leistungsfähigen Hosts zu Problemen führen.

Eine weitere Art von IP-Spoofing wird bei Man-in-the-Middle-Angriffen angewendet. Dabei wird das erste IP-Paket, das vom Client an den Server gesendet wird, gefälscht. In diesem Paket befindet sich normalerweise der öffentliche Schlüssel, der zur Bestimmung des Entschlüsselungsschlüssels für die mit HTTPS geschützten Daten verwendet wird. Der Angreifer nimmt die IP-Adresse des realen Absenders und fügt sie anstelle seiner eigenen in das Paket ein. Das Gleiche geschieht mit allen anderen Paketen, die über die abgehörte Verbindung geleitet werden. Auf diese Weise kann der Angreifer die Ende-zu-Ende-Verschlüsselung umgehen und die von einem Opfer an den Server gesendeten Pakete lesen.

Ping-Spoofing

Ping-Spoofing ist die Methode, die einige Spieler anwenden, um sich einen Vorteil gegenüber anderen Spielern zu verschaffen. Dies ist in Spielen mit einem spezifischen Netzwerkcode möglich. Wenn der Server nicht in der Lage ist, die Position des Spielers auf der Karte vorherzusagen und nur die zuletzt bekannte Position anzeigt, ist es möglich, bestimmte Vorteile zu erzielen, die für Spieler mit einer guten Netzwerkverbindung nicht möglich sind. Solche Handlungen werden als Betrug betrachtet und können zu einem Ausschluss führen.

Das Betrügen mit Ping-Spoofing setzt die Verwendung von Software voraus, die Ihre Netzwerkverbindung verwaltet. Es erzeugt eine Kette von Verbindungen, die Ihren Ping (d.h. die Zeit der Client-zu-Server-Verbindung) stetig erhöhen, bis Sie ihn hoch genug haben, um den Vorteil zu erhalten. Ihr Charakter wird mit großer Verzögerung zum Feind erscheinen, so dass Sie sicher jeden treffen und zur sicheren Position zurückkehren können. Die meisten Multiplayer-Spiele haben jedoch Ping-Limits - Sie werden aus dem Spiel ausgeschlossen, wenn er zu hoch ist.

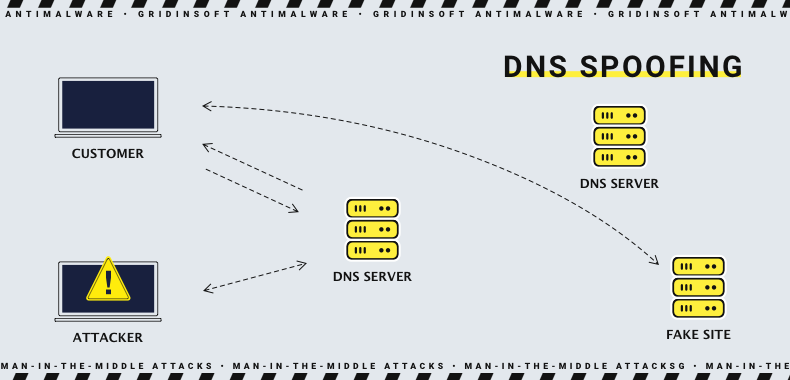

DNS-Spoofing

Alle Websites haben die URL-Adresse, die wir kennen und lieben, sowie andere, weniger populäre, die als Zahlen dargestellt werden. 90.37.112.58 - Sie haben sie möglicherweise gesehen, aber nie darauf geachtet. Tatsächlich verbindet Ihr Browser sich nicht mit der von Ihnen eingegebenen URL - er wandelt diese URL in die entsprechende Adresse im Domain Name System (DNS) um und öffnet dann die von Ihnen benötigte Seite. DNS fungiert wie das Adressbuch für das Internet. Und wenn Sie die Adresse im Adressbuch fälschen, kann jemand diese leicht für bare Münze nehmen.

Wie beim oben erwähnten IP-Spoofing wird DNS-Spoofing oft bei sogenannten Man-in-the-Middle-Angriffen eingesetzt. Wenn der Angreifer den Router kontrolliert, den das Opfer zur Verbindung mit dem Internet verwendet, kann er die DNS-Adresse des Hosts fälschen, mit dem das Opfer versucht, eine Verbindung herzustellen. Das Opfer sieht dann, was der Betrüger will - eine gefälschte Login-Seite der angegriffenen Website ist der häufigste Fall. Wenn das Opfer nicht aufmerksam genug ist und ignoriert, dass die hergestellte Verbindung nicht sicher ist, kann es sich von den auf einer solchen Fälschung eingegebenen Anmeldeinformationen verabschieden.

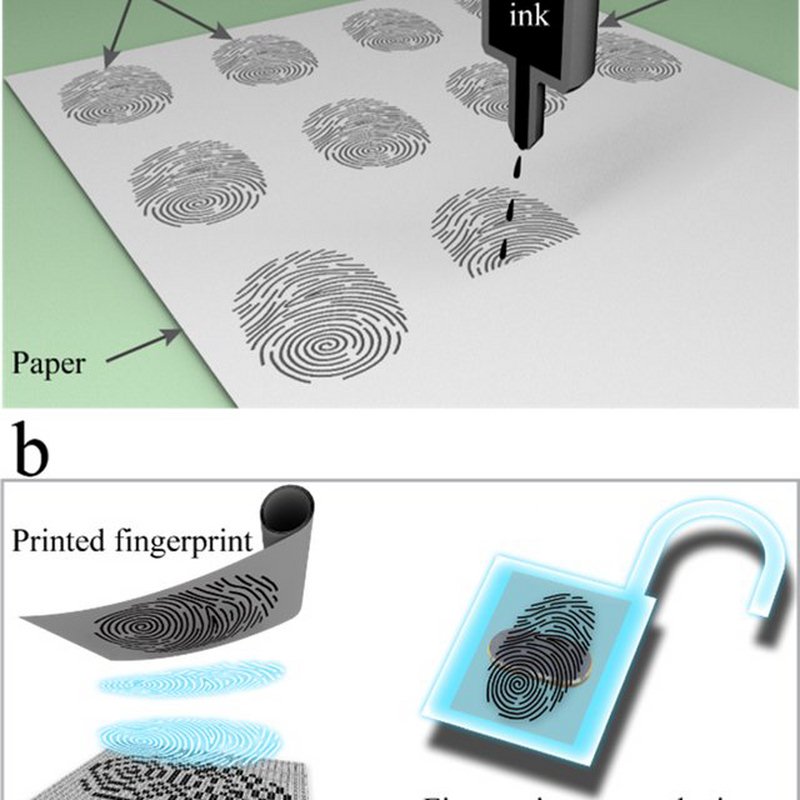

Biometrisches Spoofing

Um die Identität zu stehlen oder die auf biometrischen Daten basierende Sicherheit zu durchbrechen, kann eine sehr komplizierte Technik erforderlich sein. Derzeit werden drei Arten der biometrischen Authentifizierung verwendet - Fingerabdruck-, Netzhaut-Scannen- und Gesichtserkennung. Die ersten und letzten beiden sind als Authentifizierungsmethoden auf modernen Smartphones umgesetzt. Netzhaut-Scans sind nicht sehr praktisch und erfordern teure und großformatige Geräte. Deshalb wird es viel häufiger in Filmen über Spezialagenten als im wirklichen Leben dargestellt.

Biometrisches Spoofing wird Ihnen niemals eine Effizienz von 100% bieten, da es stark von der Unvollkommenheit der Geräte abhängt. Zum Beispiel kann die grundlegende Methode zum Spoofing des Fingerabdrucks - mit Durchzeichnungspapier und Klebeband - nur schwach ausgeprägte Fingerabdruckscanner täuschen. Genau, diese werden in kostengünstigen chinesischen Smartphones verwendet. Das Gleiche gilt für das Täuschen des Gesichtserkennungssystems. Letzteres erkennt auf billigen Geräten das Foto Ihres Gesichts und vergleicht es mit dem im Telefonspeicher aufgezeichneten. Das Zeigen eines natürlichen Fotos in Originalgröße kann ausreichen, um das Telefon zu entsperren. Die Galaxy S-Serie, Google Pixel und iPhones sind jedoch mit Gesichtserkennungssystemen ausgestattet, die von einem 3D-Scan Ihres Gesichts unterstützt werden. Es ist fast unmöglich, dieses System ohne extreme Maßnahmen zu täuschen.

GPS Spoofing

Das ist wahrscheinlich die am wenigsten gefährliche von allen anderen Spoofing-Techniken. Eltern nutzen oft GPS-Tracking, um zu wissen, wo sich ihr Kind befindet. Wenn das Kind jedoch einmal weniger Kontrolle von seinen Eltern wünscht, sucht es nach Möglichkeiten, ihnen den Standort zu zeigen, der keine Fragen aufwirft. GPS-Spoofing mit bestimmten Apps erstellt gefälschte GPS-Modulinformationen und macht es so möglich, die Eltern zu täuschen. Bis sie dich mit Bettie aus dem Autofenster gehen sehen.

Dieses Beispiel für GPS-Spoofing repräsentiert nicht das volle Potenzial einer solchen Aktion. Die Fähigkeit zu haben, den Standort, den man möchte, anstatt des echten, setzen zu können, kann viele verschiedene Verwendungen haben. Selbst wenn man gesetzlos ist - wenn man zu Hause bleiben muss (aufgrund von Hausarrest) aber aus irgendeinem Grund rausgehen muss. Wir wollen nicht einmal die schlimmsten Fälle erwähnen - wenn der gefälschte Standort verwendet werden kann, um ein Alibi zu erstellen.

Read also: Phishing vs Spoofing: Definition & Differences

Wie erkennt man Spoofing-Angriffe?

Spear-Phishing

Beachten Sie, dass die effizientesten Phishing-/Spoofing-Angriffe gezielte Angriffe sind. Das bedeutet, dass die Kriminellen Sie nicht zufällig anschreiben. Im Gegenteil, sie wissen etwas über Sie und wollen Ihre Wachsamkeit durch das Demonstrieren dieser Brotkrumen des Wissens aufweichen. Allerdings kennen sie selten die Feinheiten Ihres Lebens. Dadurch baut sich der Effekt des "unheimlichen Tals" auf. Stellen Sie sich vor, Sie chatten mit Ihrem Freund und er nennt Sie plötzlich mit Ihrem vollständigen Namen, was er nie tut. Das ist ein Grund zur Alarmbereitschaft, besonders wenn das Gespräch dazu führt, dass er Sie bittet, ihm etwas Geld zu leihen.

Rechtschreibfehler

Phishing-Kampagnen weisen oft Fehler auf. Stellen Sie sich vor, Sie erhalten eine E-Mail. Der gefälschte Briefkopf sieht möglicherweise perfekt aus, aber wenn Sie Nachlässigkeit bei der Wort- oder Rechtschreibung bemerken, Grammatikfehler, Schreibfehler oder das Fehlen einer einheitlichen Schreibweise von Eigennamen, insbesondere von Firmennamen, sollten Sie alarmiert sein! Aus irgendeinem Grund haben Phisher selten Zeit oder Wissen, um ihren Text auf Fehler zu überprüfen.

Gefälschte Website-Adressen

Wenn eine Seite, auf der Sie gelandet sind, wie ein Teil einer Website aussieht, sagen wir Facebook, aber ihre zweiten und erstklassigen Domain-Namen alles andere als "facebook.com" aussehen, ist die Seite höchstwahrscheinlich ein Betrug. Etwas wie "support.facebook.com" ist in Ordnung, denn in diesem Fall handelt es sich um einen Domain-Namen auf der dritten Ebene, der vom Domain-Namen auf der zweiten Ebene durch einen Punkt getrennt ist. Aber alles wie "Facebook-support.com" ist einfach eine andere Website, die nichts mit Facebook zu tun hat!

Und noch ein paar Tipps zu gefälschten Websites. Bitte achten Sie auf die Adressleiste der Website und klicken Sie darauf, um die vollständige Adresse zu sehen. Die gefälschte Website-Adresse wird höchstwahrscheinlich mit HTTP (Hypertext Transfer Protocol) anstelle von HTTPS(Hypertext Transfer Protocol Secure) beginnen. Die gefälschte Seite wird auch kein Schlosssymbol links von der Adressleiste haben. Wenn Sie Gridinsoft Anti-Malware mit Internet Protection installiert haben, werden Sie beim Versuch, auf solche Websites zuzugreifen, vor ihrer Fragwürdigkeit gewarnt.

Read also: Sniffing and Spoofing: Difference, Meaning

Wie schützt man sich?

Ignorieren Sie unerwartete Nachrichten mit fragwürdigen Anfragen. Öffnen Sie keine Anhänge und folgen Sie keinen Links, die mit Nachrichten kommen, die Sie nicht erwartet haben. Sie müssen sich zuerst fragen: Habe ich auf diesen Brief gewartet? Um diese Frage automatisch in Ihrem Kopf aufkommen zu lassen, müssen Sie sich einer Sache bewusst sein: Das Internet ist ein Dschungel voller Raubtiere.

Überprüfen Sie alles doppelt. Wenn Sie immer noch denken, dass die Nachricht, die Sie erhalten haben, kein Betrug ist, überprüfen Sie alles, was überprüfbar ist, doppelt. Rufen Sie das Telefon an, von dem aus Sie angerufen wurden, besuchen Sie die Homepage der Website, zu der Ihnen ein Link gegeben wurde, überprüfen Sie die Rechtschreibung aller Links und Adressen usw. Versuchen Sie, den vermeintlichen Absender der Nachricht über einen bewährten Kanal zu kontaktieren und bitten Sie um Bestätigung jeder umstrittenen Anfrage.

Besorgen Sie sich ein gutes Antivirus-Programm. Sicherheitssoftware warnt Sie, bevor Sie auf eine gefährliche Website zugreifen. Das Sicherheitsprogramm erkennt und entfernt alle mit einem erfolgreichen Spoofing/Phishing-Angriff verbundenen Folgen von Malware, falls dies dennoch geschieht. Wir empfehlen Ihnen, GridinSoft Anti-Malware zu verwenden, ein vielseitiges und schnelles Sicherheitsprogramm, dessen Internet Protection Sie vor verdächtigen Websites warnt und den Zugriff auf offensichtlich gefährliche Seiten blockiert. Sollte nach einem Phishing-Angriff dennoch eine bösartige Datei auf Ihrem Computer landen, wird die On-Run-Protection sofort damit umgehen.

Bleiben Sie wachsam. Unabhängig davon, wie komplizierte Fälschungen Sie zu bewältigen haben, machen Sie keinen Fehler: Spoofing zielt im Allgemeinen auf unerfahrene Benutzer ab. Es gibt Informationssicherheitsregeln, denen alle Unternehmen zum Wohl ihrer Kunden folgen. Phishing funktioniert nur, weil nicht alle Menschen diese Regeln kennen. Genau wie keine Bank Sie unter irgendeinem Vorwand anrufen und nach Ihrem Debitkarten-PIN-Code fragen würde, wird kein Unternehmen einen Link in einer E-Mail senden, um Ihr Passwort zu ändern. Auch wenn eine geplante Änderung der Benutzerpasswörter vorliegt, werden Sie darüber auf der offiziellen Website informiert.

Schlussfolgerung

Hoffentlich konnten wir eine leicht verständliche Erklärung der Spoofing-Techniken geben. Analphabeten betrachten jeden Text als unfehlbar. Das gleiche gilt für andere Medien. Es gibt keine bessere Sicherheitsmaßnahme als sich der Bedrohungen bewusst zu sein und eine Vorstellung davon zu haben, wie alles im Internet Teil eines betrügerischen Schemas sein kann, auch das Spoofing-Phänomen. Eine vertrauenswürdige Website kann gehackt werden und der Account eines zuverlässigen Kontakts kann gestohlen werden. Ihre Wachsamkeit ist der beste Weg, um Ihre Daten, Ihr Geld und Ihre Privatsphäre zu schützen.

Read also: Black Hat SEO: Is Someone Phishing With Your Site Domain?