Was ist APT?

Die Advanced Persistent Threats werden als die gefährlichste Gefahr angesehen, deren Erkennung und Abwehr einen enormen Aufwand erfordert. Das Endziel dieses Angriffs – die sensiblen Daten – und die während des Cyberangriffs berührten Mittelpunktelemente müssen auf höchstem Niveau geschützt werden. Cybersicherheitsspezialisten, die die EDR-Lösungen einrichten und dabei unterstützen, müssen alle möglichen Angriffsvektoren vorhersehen.

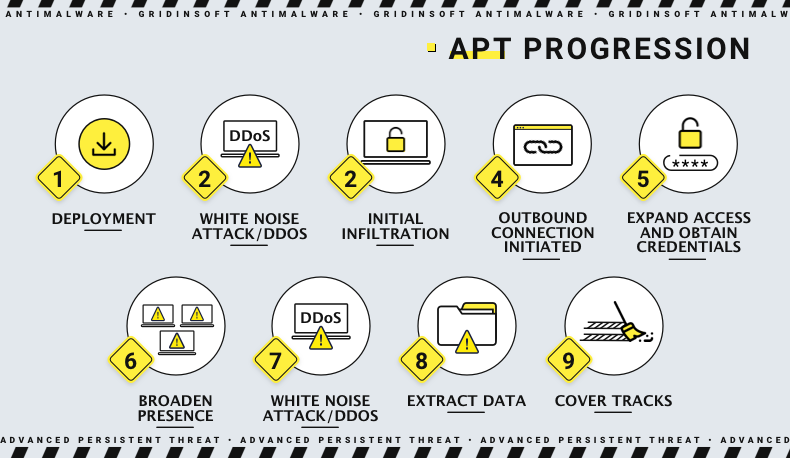

Ein solcher Angriff erfordert jedoch eine Menge Ressourcen und Arbeit von Seiten der Angreifer. Die drei Hauptphasen der APT-Nutzung – Infiltration, Erweiterung und Extraktion – erfordern viel mehr Aufwand als die „klassischen“ Angriffe. Sie sind es wahrscheinlich wert, aber einige Banden existieren weniger, als ein solcher Angriff dauern kann. Ein Angriff mit Advanced Persistent Threat ist definitiv die Konkurrenz der Profis.

Advanced Persistent Threats haben viele Vorteile, die es zu diskutieren gilt. Zunächst wollen wir den Unterschied zwischen APTs und häufigen Cyberangriffen definieren. Fortgeschrittene Bedrohungen sehen vielleicht wie ein noch fortgeschrittenerer Virus aus, aber es handelt sich eher um eine spezielle Operation als um einen gewöhnlichen Angriff. APT-Angriffe stützen sich auf viele weitere Programme – sowohl von Gaunern als auch von solchen im angegriffenen System. Sie werden auch manuell ausgeführt – im Gegensatz zu Ransomware-Angriffen, die normalerweise automatisiert sind. Das Wort „persistent“ in der Namensgebung bedeutet genau das, was es tun soll – bei solchen Bedrohungen geht es um die langfristige Präsenz im infizierten System. Das Ziel solcher Angriffe sind die wertvollen Daten, und je länger der Angriff andauert, desto mehr Daten könnten eingeschmuggelt werden.

Es gibt auch einige Dinge zu beachten. Die Vorläufer-Malware und Tools zum Erweitern der Malware-Präsenz für solche Angriffe sind oft die wie bei einfacheren Angriffen. Wenn Hacker beispielsweise die APT-Präsenz und -Aktivität in jedem Netzwerkelement feststellen, entscheiden sie sich möglicherweise für dieselben Exploits in der Serverarchitektur und in den Benutzeranwendungen. Man muss das Fahrrad nicht neu erfinden, schon gar nicht, wenn es gut läuft. Eine andere Sache, die Sie sich merken sollten, sind die typischen Ziele der Angriffe mit fortgeschrittenen Bedrohungen. Hacker zielen selten darauf ab, das Lösegeld zu erhalten und wollen manchmal keinen Gewinn. Das endgültige Ziel kann darin bestehen, kritische Informationen preiszugeben, sie zu löschen oder die Kontrolle über die Server/Websites zu übernehmen, die auf diesen Servern gehostet werden. Sicher, eine solche Aufgabe kann Monate dauern, aber die APT-Bereitstellung und -Aufbewahrung sind keine 5-Minuten zu Fuß entfernt.

APT-Stadien. Von der Infiltration bis zur Datenextraktion

Wie bereits erwähnt, haben Angriffe mit Advanced Persistent Threats drei Hauptphasen. Während des Angriffs versuchen Cyberkriminelle, die Malware einzuschleusen, sie nachhaltiger zu machen (d. h. alle möglichen Umgebungen zu infiltrieren) und schließlich mit der Datenextraktion zu beginnen. All diese Phasen erfordern spezifische Software und Ansätze. Die endgültige Nutzlast ist jedoch wahrscheinlicher eine Hintertür, ein Trojaner mit Fernzugriff, Spyware oder deren Kombinationen. Um eine relevantere Erklärung zu haben, werden wir einige Anmerkungen zur wahren Ursache eines Cyberangriffs mit einer fortgeschrittenen Bedrohung machen, der zu Beginn des 2026 stattfand. Nordkoreanische Hacker griffen den russischen diplomatischen Sektor mit Konni RAT an.

Phase 1. Malware-Infiltration

Es gibt Dutzende von Möglichkeiten, Malware in das Unternehmensnetzwerk einzuschleusen. In den letzten zwei Jahren beobachteten Analysten jedoch einen strengen Trend: fast 40 % der Angriffe werden durch RDP-Ausnutzung begangen. Und diese Zahl gilt für alle Arten von Cyberangriffen, nicht nur für APT-bezogene. Nichtsdestotrotz werden auch andere Methoden - zum Beispiel SQL-Injections und Social Engineering - verwendet gut. In einigen Fällen können Gauner zusätzlich einen DDoS-Angriff starten, um die Aufmerksamkeit des Personals abzulenken. Systemadministratoren und Cybersicherheitsmeister werden sich bemühen, das Netzwerk zu schützen, während die Hauptaktion hinter ihrem Rücken stattfindet.

Im Fall der Konni-RAT-Injektion durch die gleichnamige Cyberkriminalitätsbande führten sie keine Ablenkungsmanöver durch. Ihr Ansatz war das enzyklopädische Beispiel für Spear-Phishing. Angreifer tarnten die E-Mail-Nachricht an die russische Botschaft in Indonesien mit der angehängten Schaddatei als Neujahrsgruß. Es gelang ihnen, die E-Mail-Adresse zu fälschen, sodass die Domain wie „@mid.ru“ aussah – anders als das ursprüngliche „@mid.rf“, aber immer noch ähnlich genug, um jemanden zu täuschen. In Verbindung mit der typischen Entspannung vor den Feiertagen zerstreute das die Aufmerksamkeit der Botschaftsmitarbeiter.

Schritte zum Einschleusen von Malware

Das, was Cyberkriminelle versuchen, in das Zielsystem oder -netzwerk einzuschleusen, ist nicht immer derselbe Virus. Es kann ein Skript sein, das sich mit dem Remote-Server verbindet, um die Payload zu erhalten, oder den schwächt Sicherheitssystem, bevor die Malware gestartet wird. Eine sogenannte Vorläufer-Malware kann verwendet werden, um die Phishing-Seite anzuzeigen oder die Mitarbeiter dazu zu bringen, die Malware-Installation zuzulassen. Die überwiegende Mehrheit der Hacker versucht jedoch, den menschlichen Faktor zu vermeiden. Doch nicht alle Mitarbeiter sind leichtsinnig genug, zweifelhaftes Verhalten zu ignorieren.

Im Fall des Konni-APT-Angriffs enthielt der oben erwähnte Anhang (genau das .zip-Archiv) ein Skript, das sich mit dem Befehlsserver verband und es schaffte, das Installationsprogramm für die Remote- Trojaner zugreifen. Nach dem Start der Datei поздравление.scr betrachteten Botschaftsangestellte das Bild unten, während die Hauptaktion im Hintergrund stattfand. Ein solches mehrstufiges Schema ist erforderlich, um das Lesen des Protokolls zu verschleiern und alle Pfade zu löschen. Außerdem können solche Zwischenschritte verwendet werden, um die Sicherheitssoftware zu deaktivieren. Wenn das Eindringen verheimlicht und die Payload-Malware heruntergeladen wird, wenden sich Gauner dem zweiten Schritt zu – der Expansion.

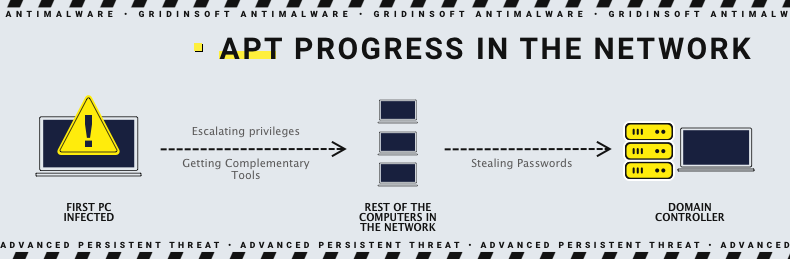

Stufe 2. Malware-Erweiterung

Es reicht nie aus, einen einzelnen Computer im Netzwerk zu kompromittieren, selbst wenn es sich um einen Domänencontroller handelt. Genau, Gauner zielen meist auf den DC oder zumindest auf den Rechner mit Administratorrechten. Wenn sie ihren Virus anfänglich auf dem Computer mit Benutzerrechten erweitern, versuchen sie, die Rechte zu eskalieren, um ihre Malware als Administrator auszuführen. Hacker können dies im Profil des Benutzers tun, den sie infiziert haben, oder indem sie ein separates, verstecktes Administratorkonto erstellen. Die Eskalation von Berechtigungen ist keine leichte Aufgabe und erfordert normalerweise die Verwendung von Exploits. Wenn der Angriff jedoch richtig vorbereitet wird, wissen Gauner bereits, welche Exploits sie verwenden müssen, und haben eine bösartige App, die bereit ist, diese Schwachstelle auszunutzen.

Durch das Administratorkonto können Gauner die gleichen hochprivilegierten Konten auf anderen Geräten erstellen und das Netzwerk verwalten. Die Übernahme des Domänencontrollers ist eine häufige Praxis, die jedoch schwieriger durchzuführen ist. Aus diesem Grund tragen Gauner normalerweise Dinge wie Brute-Force-Dienstprogramme oder Hacktools - sie dienen als Brecheisen, wenn der Picklock versagt. Unhöfliche Instrumente sind leichter zu erkennen - aber normalerweise gelingt es Gaunern, jeden Schutz auf den separaten Computern auf der Stufe der DC-Brute-Force zu deaktivieren.

Die Ausweitung der Malware-Präsenz im Netzwerk hat einen offensichtlichen Grund. Je mehr Computer infiziert sind, desto mehr Daten können Cyberkriminelle abrufen und extrahieren. Diese einfache und lineare Gleichung muss die Richtlinie für Systemadministratoren sein. Netzwerk-Clustering, erweiterte Schutzmaßnahmen, permanente Kontrolle – all diese Dinge sind im Umgang mit sensiblen und wertvollen Daten unerlässlich. Bedrohungsakteure, die es wagen, die Angriffe mit APT zu begehen, verfügen jedoch wahrscheinlich über die Fallback-Varianten. Deshalb ist es besser, eine gut gemachte EDR-Lösung zu haben. Es ist unmöglich, es auszuschalten, ohne den DC zu übernehmen, und schwer zu vermeiden - es hängt mit der heuristischen Erkennung zusammen, die viel schwerer zu täuschen ist.

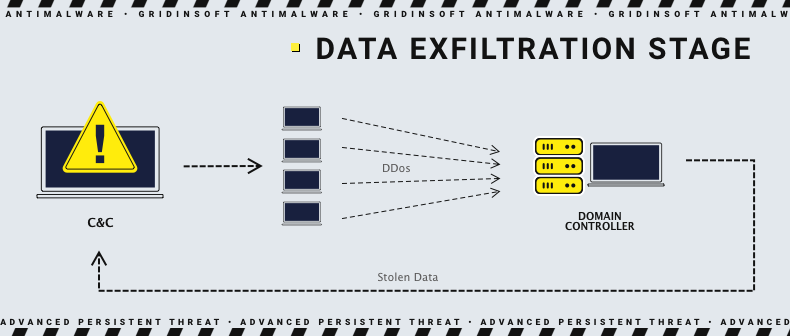

Stufe 3. Datenextraktion

Wie wir bereits erwähnt haben, APT-Bedrohungen werden nicht nur für diesen Anlass als "persistent" bezeichnet. Sie versuchen, so lange wie möglich im Unternehmenssystem zu bleiben und alle potenziell wertvollen Daten zu sammeln. Sie senden die Daten jedoch nicht an ihren Befehlsserver, da sie sie auf dem PC des Opfers finden. Selbst wenn die Sicherheitssoftware deaktiviert ist, bemerken Systemadministratoren möglicherweise mehrere Pakete, die von innerhalb des Netzwerks an eine unbekannte Adresse gesendet werden. Ein solcher Fall wird alle in Alarmbereitschaft versetzen, und die fortgeschrittene Bedrohung wird an diesem Punkt aufgedeckt. Um es leiser zu machen, müssen Cyberkriminelle einige Tricks anwenden.

Bei diesen Tricks kann es darum gehen, eine Tarnung für die extrahierten Dateien zu schaffen und die Aufmerksamkeit abzulenken. Gauner entscheiden sich in den meisten Fällen für die zweite Variante. Es ist gar nicht so einfach, einen Weg zu finden, den enormen Traffic zu verschleiern. Wie oft versenden Sie die gigabytegroßen Dateien per E-Mail? Das wird Verdacht erregen, obwohl diese E-Mail bis zum Zeitpunkt der Entdeckung erfolgreich zugestellt wird. Die Ablenkungsgauner verwenden normalerweise den DDoS-Angriff oder ein sogenanntes weißes Rauschen - viele sinnlose Befehle oder Anfragen, die die Protokolle verschleiern. Ein solcher Trick kann die Sicherheitslösungen umgehen und den Analysten, die versuchen, herauszufinden, was passiert, eine Menge Kopfschmerzen bereiten.

Wenn sich die APT-Angriffsoperatoren jedoch entscheiden, ihre Präsenz in dem bestimmten Netzwerk einzustellen, können sie sogar die endgültige Extraktion "wie sie ist" durchführen. Dies wäre keine gängige Praxis, insbesondere wenn die von diesem Unternehmen erhaltenen Informationen zu einem guten Preis verkauft würden. Gauner können dann die Art und Weise, wie sie in das Netzwerk eingeschleust wurden, an ihre Kollegen weiterverkaufen oder es einfach erneut infiltrieren. Aber wenn sie sich entscheiden, in Frankreich Urlaub zu nehmen, können die Dinge noch strenger sein. In einigen Fällen können Gauner Ransomware einsetzen – als Sahnehäubchen auf dem Kuchen.

Wie kann man sein Netzwerk vor APT-Angriffen schützen?

Wie Sie den obigen Absätzen entnehmen können, sind fortgeschrittene dauerhafte Bedrohungen äußerst raffiniert und werden von qualifizierten Cyberkriminellen ausgeführt. APT-Einsatz und -Konter können mit dem Schachspiel zwischen zwei Großmeistern verglichen werden – beide sind sehr geschickt und haben viele mögliche Züge. Noch interessanter wird es, wenn sie vielleicht nur über die Aktivitäten des anderen raten und einige vorsichtige Schritte ausführen, um zu verstehen, was vor sich geht. Trotzdem bedeutet schon das Zuschauen bei diesem Spiel, dass etwas schief gelaufen ist. Dies bedeutet nicht, dass die Sicherheitsmaßnahmen in der Lage sein müssen, jegliches Eindringen zu verhindern. Aber wenn Sie alles richtig machen, sind Gaunern die Hände gebunden. Sehen wir uns an, wie Sie Ihr Unternehmensnetzwerk vor Angriffen mit Advanced Persistent Threats schützen können.

Beenden Sie den menschlichen Faktor

rücksichtsloses Personal ist eine der größten Sicherheitslücken, die nicht beseitigt werden kann. Sie können ihnen zwar beibringen, sicher zu sein und potenziell gefährliche Dinge zu vermeiden, aber Sie werden diese Gefahr nie vollständig beseitigen. Von 10 Arbeitern werden neun fleißig und einer kindisch sein. Aus diesem Grund muss neben der Steigerung des Cybersicherheitswissens Ihrer Mitarbeiter die Verringerung des Gesamtschadens ergänzt werden, der durch menschliche Fehler entstehen kann.

- Erklären Sie die Gefahr von angehängten Dateien. Viele Leute denken, dass Anhänge nicht gefährlich sein können, also öffnen sie sie ohne Zweifel. Hacker danken es ihnen - ein großer Teil der Angriffe jeglicher Größenordnung erfolgt aufgrund dieser falschen Überzeugung.

- Schützen Sie alle engen Stellen. MS Office-Makros und Visual Basic-Skripte können unterschiedliche Codes enthalten. Sie könnten den Downloader oder die gleiche Malware enthalten, wenn sie von außen kommen. Verbieten ihrer Ausführung ohne die Erlaubnis des Systemadministrators - um diese Einschleusungswege zu verhindern.

- Richten Sie die Software-Hygiene ein. Dieser Rat ist hilfreich gegen jede Malware, da Betrüger dieselben Exploits für verschiedene Angriffe verwenden. Die Apps regelmäßig aktualisieren, die Verwendung nicht vertrauenswürdiger Programme vermeiden und Anwendungen im Auge behalten, die Informationen über ihre Benutzer sammeln können - diese Ratschläge sind grundlegend.

- Clustern Sie das Netzwerk. Selbst wenn es Hackern gelingt, einen Teil des Netzwerks zu infizieren, wird es nicht weitergehen.

- Wenden Sie die Verwendung von Benutzerrechten für die meisten Benutzer an. Die meisten Apps erfordern heutzutage keine Administratorrechte. Sie werden möglicherweise immer noch manchmal aufgefordert, das Administratorkennwort einzugeben, aber es ist viel einfacher, dies bei Bedarf zu tun, als den Cyberangriff zu lösen.

Technische Ansätze gegen APT

Neben den Ratschlägen, die die Mitarbeiter berühren und häufiger vorkommen, gibt es mehrere Dinge, die speziell gegen die APT zu tun sind. Diese Maßnahmen betreffen im Allgemeinen die Netzwerksicherheit und Verkehrskontrolle. Whitelisting und Traffic-Überwachung sind die beiden, auf die Sie am meisten achten müssen.

Zulassung

Dieses Verfahren bedeutet, dass der Zugriff nur auf bestimmte Websites/IP-Adressen innerhalb des Unternehmensnetzwerks erlaubt wird. Eine solche Einrichtung ist nützlich, um zu verhindern, dass sich der Malware-Downloader mit dem externen Server verbindet. Es hat auch einen "friedlicheren" Zweck - die Mitarbeiter davon abzuhalten, verschiedene Standorte zu besuchen, um das Aufschieben zu minimieren. Die getrennte Anwendung dieser Methode ist jedoch nicht zu 100 % effektiv. „Weiße“ Domains können mit der Zeit kompromittiert werden, oder die Verbindung kann durch sichere und legitime Software hergestellt werden. Einige Programme sind möglicherweise immer noch sicher, aber veraltet - das macht sie anfällig für Ausnutzung. Berücksichtigen Sie all diese Probleme, wenn Sie Ihr Netzwerk einrichten.

Verkehrsüberwachung

Während es beim Whitelisting eher um passiven Schutz geht, ist Traffic Control eher eine aktive Gegenmaßnahme. In erster Linie gilt es, die Schwächsten zu schützen. In Unternehmen sind solche Dinge Webanwendungsserver. Sie sind am stärksten exponiert, da jeder sie per Design verbinden kann. Daher müssen Sie zusätzlich darauf achten, sie mit Firewalls zu schützen oder andere Filter, die den SQL- oder RFI-Injection-Angriff verhindern können. Darüber hinaus sind Firewalls sehr nützlich, wenn es um die Verkehrskontrolle geht. Diese Tools können die Netzwerkereignisse protokollieren, sodass Sie mögliche Anomalien sehen und analysieren können.