Trojanischer Virus

Eine solch lehrreiche Geschichte kann sich in der modernen Umgebung nicht widerspiegeln. Der Name „Trojaner-Virus“ wird häufig für Malware verwendet, die unter dem Deckmantel eines „Pferdes“ – eines legitimen Programms oder Dienstprogramms – in den Computer eingeschleust wird. Die Geschichte wiederholt sich ständig, und dies ist nur ein Beispiel.

Was ist der Trojaner?

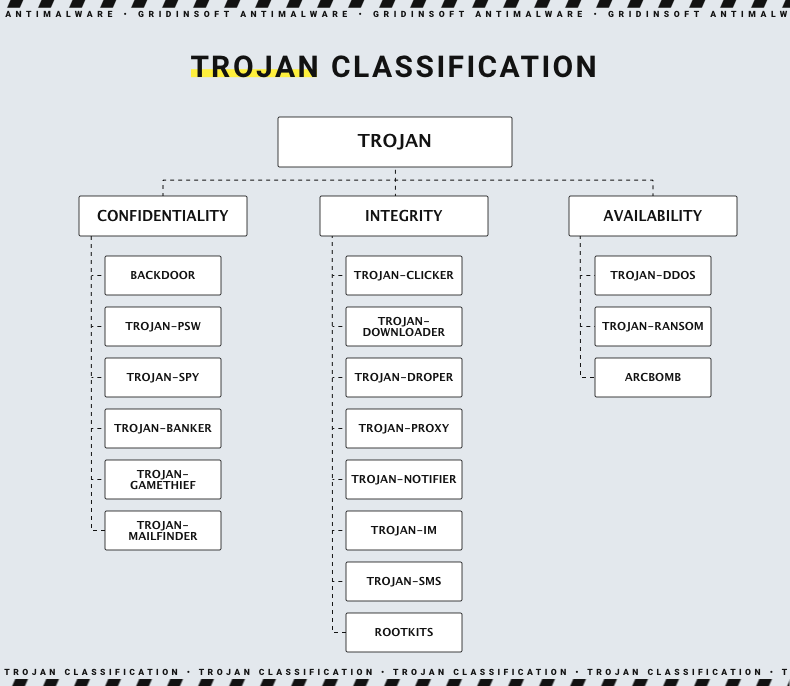

Wie Sie bereits verstanden haben, ist der Trojaner-Virus eine Art Malware, die sich als legitim tarnt. In einigen Fällen versuchen Gauner möglicherweise, ihren Virus als Keygen oder System-Hacking-Tool zu verstecken. Manchmal gelangt der Virus als „Systemupdate“ auf Ihren PC. Aber lassen Sie uns zuerst die möglichen Formen des Trojaner-Virus klassifizieren.

Computertrojaner können Viren enthalten. Die einzige Frage ist, wie man etwas Massives verschleiern kann, um die Situation zu vermeiden, in der der Benutzer den Betrug aufdeckt, bevor er wirksam wird. Aus diesem Grund haben die meisten Trojaner die Funktionalität von Trojaner-Downloadern: Es ist einfacher, das System heimlich zu modifizieren, die Viren zu injizieren, sie alle in einen unvorbereiteten PC zu injizieren und zu hoffen, dass sie alle ordnungsgemäß funktionieren.

Ein weiterer häufiger Fall ist, wenn der Trojaner Spyware oder einen Stealer enthält. Diese Viren sind ähnlich, dienen aber unterschiedlichen Zwecken: das gesamte System auszuspionieren oder bestimmte Dateien oder Passwörter zu stehlen. Die berühmte Tarnung für diese Viren sind Online-Tracker: Ein solcher Status ermöglicht es dem Virus, Internetverbindung und Standortdaten rechtmäßig zu verwenden. Dennoch gibt es viele Beispiele, bei denen bekannte Anwendungen ihre Benutzer ausspionieren konnten. Alle diese Fälle lösen in der Regel ein erhebliches öffentliches Echo aus, sodass Sie diesen Fall kaum verpassen werden.

In sporadischen Fällen haben Trojaner-Viren Adware-Funktionen. In dieser Situation ist das Zeichen für das Vorhandensein eines Virus ein Werbeansturm, der auf allen Websites erscheint, die Sie durchsuchen. Außerdem werden Sie auch beobachten, dass sich Ihr Webbrowser selbstständig mit der Werbeseite öffnet. Solche Software wird normalerweise als potenziell unerwünschtes Programm (PUP) bezeichnet, da sie neben bösartigen Funktionen auch natürliche Funktionen enthalten kann.

Wie gefährlich ist der Trojaner?

Die gleiche Hülle, die den Virus umgibt, fügt Ihrem PC nur geringen bis keinen Schaden zu. Allerdings können auch die gleichen Viren unterschiedliche Gefahren für Ihr System bergen. Schauen wir uns die Bedrohung durch jeden der genannten Typen an:

- Trojan-Downloader deaktiviert Microsoft Defender, stellt eine Verbindung mit seinem Befehlsserver her und fügt sich selbst dem Run-Registrierungsschlüssel hinzu. Andere Änderungen in der Registrierung zielen darauf ab, eine ausnutzbare Umgebung zu schaffen. All diese Änderungen zielen darauf ab, das System für weitere Angriffe anfällig zu machen. Änderungen in der Registry können zu Systemabstürzen führen.

- Trojan-Spy, Trojan-Stealer. Waffenbrüder setzen sie Defender auf Ihrem PC aus und verbinden sich gleichzeitig mit mehreren Servern. Sie können auch einige tiefgreifende Einstellungen ändern, die für das Hochladen von Telemetriedaten verantwortlich sind. Nach dieser Änderung können Einbrecher, die den Virus pflegen, alle Informationen über Ihre Aktivitätsstunden, Systemkonfigurationen und andere Details erhalten.

- Trojaner-Lösegeld. In der Tat das Gefährlichste. Unter dem Deckmantel von etwas Legitimem wird Ransomware sicherlich seine Aufgabe erfüllen, insbesondere wenn Sie keinen Gegenmechanismus haben. Menschen unterschätzen oft die Wahrscheinlichkeit, sich mit Ransomware zu infizieren, und stöhnen, wenn sie feststellen, dass ihre Dateien verschlüsselt sind. Vernichtet Ihre Sicherheitseinstellungen, deaktiviert sowohl Defender als auch UAC und blockiert den Zugriff auf bestimmte Websites, um das Lesen der Entfernungs- und Entschlüsselungsanleitungen zu verhindern.

- Trojaner-CoinMiner. Coin-Mining-Viren können Ihren Computer nicht nur in Software, sondern auch in Hardware beschädigen. Da diese Art von Trojanern Ihre Hardware für Hash-Berechnungen verwendet, kann es einige Ihrer Geräte überlasten. Möglicherweise finden Sie eine beträchtliche Anzahl von Berichten über Hardwarefehler nach Trojaner-Miner-Aktivitäten.

Wie kann ich verstehen, dass das Programm ein Trojaner ist?

Normalerweise werden Trojaner-Viren als selbstgemachte Tools verbreitet, die ein unbekannter Programmierer erstellt. Solche Anwendungen werden massiv in verschiedenen Online-Foren oder bestimmten Communities angeboten. Die Leute vertrauen oft den Dingen, die in einem Subreddit gepostet werden, den sie normalerweise lesen, daher ist die Verbreitung der Viren über einen solchen Kanal einfach. Natürlich ist es ziemlich schwer zu verstehen, ob es sich um einen Virus handelt, aber die Wahrscheinlichkeit eines solchen Falls ist bei den genannten Programmtypen viel höher.

Ein weiterer beliebter Fall ist, wenn der Trojaner-Virus im bekannten Tool versteckt ist. Solche Tools sind KMS Pico und seine Variationen, eine breite Palette von Keygens und andere Dinge mit leicht illegalen Zwecken. Sie werden normalerweise auf Websites verbreitet, auf denen viele ähnliche Programme angeboten werden. Das Programm, das Sie erhalten, kann die deklarierten Funktionen haben und nur eine nutzlose Hülle sein, die den Virus nach der Installation freisetzt.

Ist es möglich zu sehen, dass ich einen derzeit aktiven Trojaner-Virus auf meinem PC habe?

In seltenen Fällen erkennen Sie den Virus an den sichtbaren Änderungen, die er an Ihrem System vornimmt. Die meisten Trojaner-Viren deaktivieren den Microsoft Defender, sodass Sie das Vorhandensein von Malware an diesem Zeichen erkennen können. Trotzdem deaktivieren viele Benutzer Defender manuell, da es erhebliche Mengen an RAM- und CPU-Kapazität verbraucht.

Eine weitere Sache, die tatsächlich auf das Vorhandensein des Virus hinweist, ist der unglaubliche Leistungsabfall. Diese Situation kann auftreten, wenn Sie einen Lösegeld-Trojaner oder Coin-Mining-Trojaner haben. Diese Viren nutzen Ihre Hardwareleistung, um böswillige Aktivitäten auszuführen, also werden Sie es wahrscheinlich spüren.

Nichtsdestotrotz ist die einzige Methode, die Ihnen ein 100 %iges Ergebnis liefert, die Verwendung von Anti-Malware-Software. Ein gut konzipiertes Antivirenprogramm mit aktualisierten Datenbanken erkennt den laufenden Trojaner zweifellos und stoppt ihn problemlos. Es ist ziemlich einfach, den Trojaner so weit zu verändern, dass er für Antiviren-Engines schwer zu erkennen ist, daher ist die Aktualisierung der Erkennungsdatenbanken unerlässlich. Gridinsoft Anti-Malware bietet Ihnen möglicherweise stündliche Datenbankaktualisierungen und 24/7-Support, der Ihnen sicher helfen wird, wenn etwas schief geht.

Neueste Trojaner-Virus-Aktivität:

⇢ Trojan:Win32/Suschil!rfn – Easy Ways to Remove It

⇢ How to Remove Trojan:Win32/Agent from Windows 11

⇢ Trojan:Win32/Kepavll!rfn Virus Analysis & Removal Guide

⇢ Almoristics Application: What It Is & How to Remove Virus Miner

⇢ Trojan:Win32/Vundo.gen!D – The Sneaky Digital Pest

⇢ HackTool:Win32/AutoKMS – Microsoft's Worst Nightmare or Just a Risky Tool?

⇢ How to Remove Trojan:Script/Wacatac.B!ml from Windows 10/11