Computerwürmer

Ein Computervirus ist eine Art von Malware, die darauf abzielt, bestimmte Programme oder sogar das gesamte System zu zerstören, indem sie die Dateien beschädigt. Darüber hinaus repliziert es sich selbst auf eine vordefinierte Weise und zielt oft auf andere Computer im Netzwerk ab, wenn diese vorhanden sind. Diese Art von bösartiger Software erschien vor langer Zeit - als eine der ersten Malware, die jemals erfunden wurde. Ein berüchtigter Morris-Wurm, der 1988 erschien, war das erste Beispiel eines erfolgreichen Wurms - obwohl er keinen Payload hatte. Sein einziger Zweck war es, seine Dateien durch das Universitätsnetzwerk zu verbreiten. Es genügte jedoch bereits, um zeitgenössische Systeme zu verlangsamen und erhebliche Netzwerkprobleme zu verursachen.

Die Evolution von Malware führte zu einem Paradigmenwechsel, der eine enorme Nachfrage nach Crimeware - bösartiger Software, die speziell zum Geldverdienen erstellt wird - schuf. Würmer wurden gezwungen, sich weiterzuentwickeln und anzupassen. Ihre Fähigkeit, bestimmte Programmelemente präzise zu zerstören, kann immer noch bei Cyberangriffen zum Einsatz kommen - Würmer werden verwendet, um Sicherheitslösungen zu deaktivieren und Schwachstellen aufzudecken. Letztere können besonders effektiv sein, wenn die Lücke manuell mit einigen einfachen Änderungen an den Programmdateien gepatcht wird.

Wie funktionieren Computerwürmer?

Alte Computerwürmer - diejenigen, die in den 2000er Jahren weit verbreitet waren - gelangten durch System- und Netzwerk-Exploits in Ihren Computer. Letzteres wurde tatsächlich verwendet, wenn ein Wurm versuchte, über ein infiziertes Gerät im selben Netzwerk auf den Computer zuzugreifen. Schwachstellen in Programmen, insbesondere solchen, die eine Privileg-Eskalation ermöglichen, dienen als Ausgangspunkt, um Malware auf dem ersten Gerät zu starten.

Sobald die Infektion stattfindet, beginnt der Wurm seine schädliche Aktivität. Ältere Versionen dieser Software hatten nur wenig Präzision und beschädigten und löschten alle Dateien, die sie erreichen konnten. Auf diese Weise sorgte die Malware dafür, dass bestimmte Programme kaum noch benutzbar waren, da sie Dutzende von Fehlern anzeigten. Wenn der Wurm keine Einschränkungen bei der Beschädigung von Systemdateien hatte, konnte er problemlos einige davon durchtrennen und so einen BSOD verursachen. Noch schlimmer ist es, wenn er eine wichtige Datei beschädigt, die für das Laden des Systems benötigt wird, und Sie bei jedem Bootversuch einen blauen Bildschirm sehen. In einem solchen Fall hilft nur noch eine Neuinstallation des Systems.

Das beschriebene Modell ist jedoch unmöglich zu monetarisieren. Die ersten Würmer waren eher Vandalenprogramme, deren Zweck es war, Probleme für ein Opfer zu schaffen - kein Lösegeld, keine Werbung oder Traffic-Arbitrierung. Moderne Computerwürmer haben dieses Problem gelöst - eine Payload wird zusammen mit dem Wurm übertragen, der in diesem Fall als Lokomotive fungiert und alles mit sich zieht.

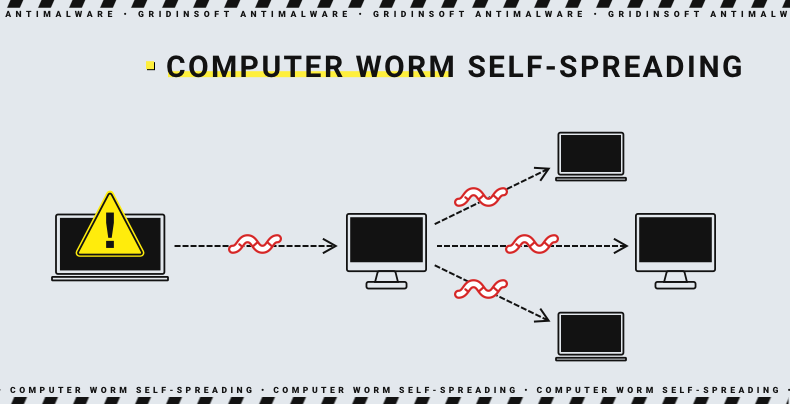

Die Nutzlasten können unterschiedlich sein - aber am häufigsten wird Malware gewählt, die die schnellste Amortisationszeit hat. Kriminelle entscheiden sich für Dinge wie Ransomware, Spyware und so weiter. Würmer werden wegen ihrer Fähigkeit geschätzt, sich innerhalb des Netzwerks selbst zu verbreiten, was auch die Verbreitung aller anderen Malware effizienter macht.

Wie weiß ich, ob mein Computer einen Wurm hat?

Dieser Malware-Typ ist nicht heimlich, da sein einziger Zweck darin besteht, Dateien auf Ihrem Computer zu vandalieren. Ob gezielt oder nicht, es macht Programme oder bestimmte Systemelemente funktionsunfähig - und Sie werden es definitiv bemerken, während Sie Ihren PC benutzen. Darüber hinaus können Sie sogar Systemausfälle erleben. Wenn der Wurm mit hohen Berechtigungen gestartet wird, kann er sogar Treiber und Firmware beschädigen, sodass das System auch mit grundlegender Funktionalität einige größere Probleme hat.

Im Fall, dass der Wurm verwendet wurde, um den Weg für andere Malware freizumachen, werden Sie die Probleme von verschiedenen Malware-Typen wahrscheinlich nicht unterscheiden können. Sobald sie gemischt sind, ist das Letzte, was Sie tun möchten, verschiedene Apps starten, um ihre Funktionsfähigkeit zu bestimmen. Dennoch ist das ein ziemlich seltener Fall, wenn wir über einen eigenständigen PC sprechen. Das wird den Preis eines Wurms und die Kommission des Ransomware-Affiliates nicht wettmachen, und es gibt keinen Nutzen für die Schlüsselfähigkeit eines Wurms - die Selbstverbreitung durch das lokale Netzwerk.

In jedem Fall, wenn Sie die aufeinanderfolgenden Ausfälle der Anwendungen sehen, die Gesamtlangsamkeit des Systems und die gleichen Beschwerden von den Menschen hören, die das gleiche LAN nutzen - ist es definitiv ein Wurm. Wie bereits erwähnt, kann diese Malware die Verbindung innerhalb des Netzwerks blockieren, da sie Anfragen an andere Maschinen spamt, um zu überprüfen, ob sie infiziert sind oder nicht. Aber der beste Weg, um sich über die Natur des seltsamen Verhaltens Ihres PCs im Klaren zu sein, besteht darin, Anti-Malware-Software zu verwenden. Ein geeignetes Werkzeug wie GridinSoft Anti-Malware kann selbst die neuesten Proben anhand ihres Verhaltens erkennen. Das ist eine kostengünstige und zeitsparende Lösung, die Ihr Leben viel einfacher machen wird.

Computer-Virus vs. Computer-Wurm - Was ist der Unterschied?

Würmer und Viren sind die Pioniere der Malware-Welt. Sie sind in der Frühzeit der Computer-Ära aufgetaucht und haben beide ihre Verwendung. Einige ihrer Eigenschaften sind zudem ähnlich - das verwirrt einige Benutzer, die versuchen, etwas zu diesem Thema zu lernen. Schauen wir uns die Unterschiede zwischen Computer-Wurm und Computer-Virus an.

| Merkmale | Wurm | Virus |

|---|---|---|

| Liefermethoden | E-Mail-Spam, bösartige Skripte, Exploits | Adware-Banner, E-Mail-Spam |

| Vorgehensweise | Löschen von Dateien oder deren Abschnitte | Replikation in anderen Programmen und Dateien |

| Fähigkeiten | Kann Geräte im LAN infizieren | Kann das Programm dazu bringen, so zu handeln, wie es will |

| Auswirkungen | Programmfehler oder Ausfall des gesamten Systems | Programmfehler, selten Schäden am Betriebssystem |

| Anwendung | Zielgerichtete Cyberangriffe, Verbreitung von Ransomware/Spyware | Heutzutage fast nicht mehr verwendet |

Welchen Schaden kann ein Computerwurm anrichten?

Stellen Sie sich vor, Sie haben einen großen Mechanismus aus Zahnrädern mit mehreren aufeinanderfolgenden Verzweigungen. Sie funktionieren perfekt und synchron, indem sie die Leistung auf ein Endgetriebe ausgeben. Versuchen Sie nun, ein zufälliges Paar Zahnräder aus den inneren Teilen dieser Kette zu entfernen. Der gesamte Zweig wird stehen bleiben und die Effizienz der Übertragung ebenfalls. Ein weiteres Paar Teile - und Sie haben die Produktivität halbiert. Ein Wurm handelt genauso - indem er zufällige Elemente der Programme, die Sie haben, abkoppelt, blockiert er bestimmte Funktionen oder bricht die App sogar komplett ab.

Da der Wurm jede Dateiart erreichen und löschen kann, kann er genau das treffen, was der Angreifer braucht. Insbesondere wird diese Fähigkeit manchmal genutzt, um die Sicherheitsbarrieren zu entfernen, die gegen die Ausnutzung der Schwachstelle in einer verwendeten Software erstellt wurden. Es kann sowohl eine handgemachte Lösung als auch ein offizieller Patch sein, aber die Gesamtminderwertigkeit der Fehlerbehebung macht es möglich, die Änderungen rückgängig zu machen und den Einbruch wie zuvor zu nutzen.

Beispiele für Computerwürmer

Die meisten Beispiele für die Verwendung von Würmern beziehen sich auf alte Zeiten, als diese Bedrohung aktueller war. Als Malware jedoch viel mehr kommerzialisiert wurde, entwickelten sich Würmer zu quasi-Lokomotiven, die alle anderen Malware in das Netzwerk ziehen. Dennoch sind die Verwendungsfälle so selten, dass es fast keine Informationen im Netzwerk gibt. Schauen wir uns also an, was öffentlich verfügbar ist.

| Name der Malware | Datum | Beschreibung |

|---|---|---|

| ILOVEYOU | Mai 2000 | Zielte darauf ab, sich selbst über Outlook zu verbreiten. Ihre Datei wurde als LOVE-LETTER-FOR-YOU.TXT.vbs benannt. |

| Blaster | August 2003 | Verbreitete sich durch Ausnutzung von Pufferüberlauf, zeigte eine Nachricht "Billy Gates, why do you make this possible? Stop making money and fix your software!!". Zwang zusätzlich die angegriffenen Systeme dazu, die Microsoft Update-Server zu DDoS-en. |

| Mydoom | Januar 2004 | Verbreitete sich durch schlecht gemachten E-Mail-Spam, aber seine Massivität machte es zu einem der am meisten verbreiteten Würmer. |

| Daprosy | Juli 2009 | Handelte als Keylogger, löschte Ordner, die .exe-Dateien enthielten. Führte Massenmailing zur Selbstverbreitung durch. |

| Stuxnet | Juni 2010 | Nach Gerüchten ein von der US-Regierung unterstützter Wurm, der sich auf iranische Unternehmen im Zusammenhang mit dem Atomprogramm richtete. Insbesondere zielte er auf Überwachungs-, Steuerungs- und Datenakquisitionssysteme (SCADA) ab. |